文章采集api

行业解决方案:WebRTC录采集平面数据

采集交流 • 优采云 发表了文章 • 0 个评论 • 123 次浏览 • 2022-10-20 18:39

1. 网络交易采集

WebRTC中有一个可用于获取桌面的API:获取显示媒体

var promise = navigator.mediaDevices.getDisplayMedia(constraints);

约束是可选的 约束约束与 getUser 媒体函数中的约束一致。

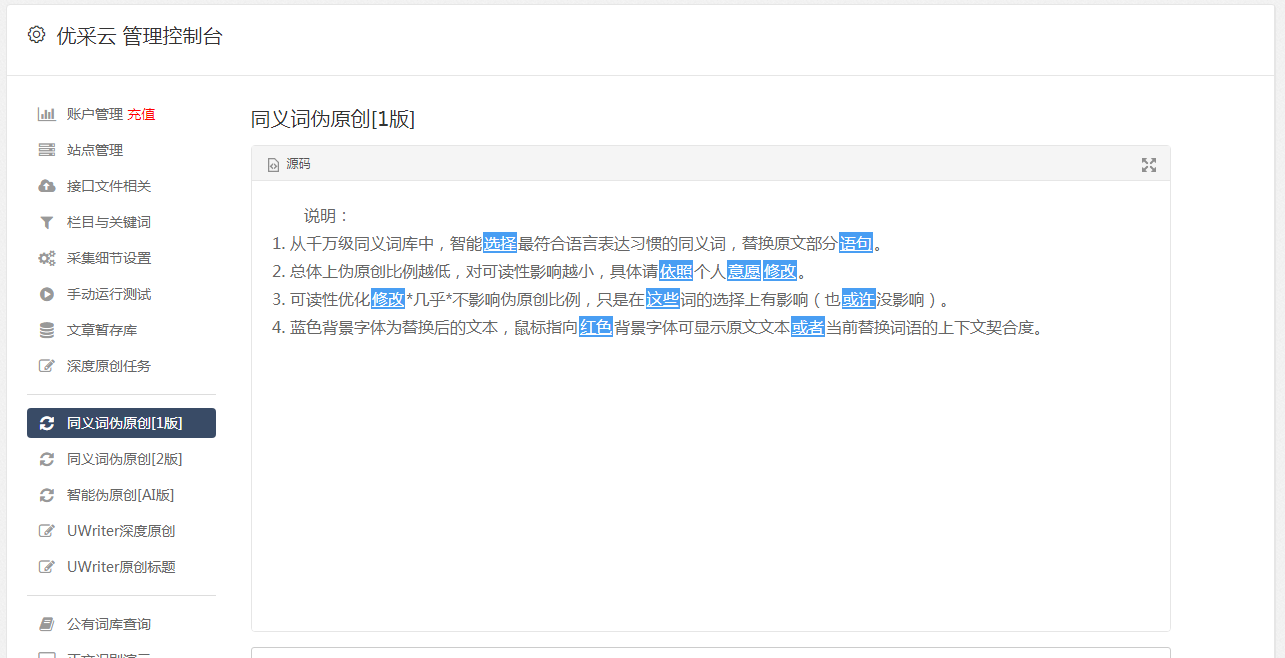

2. 采集平面数据

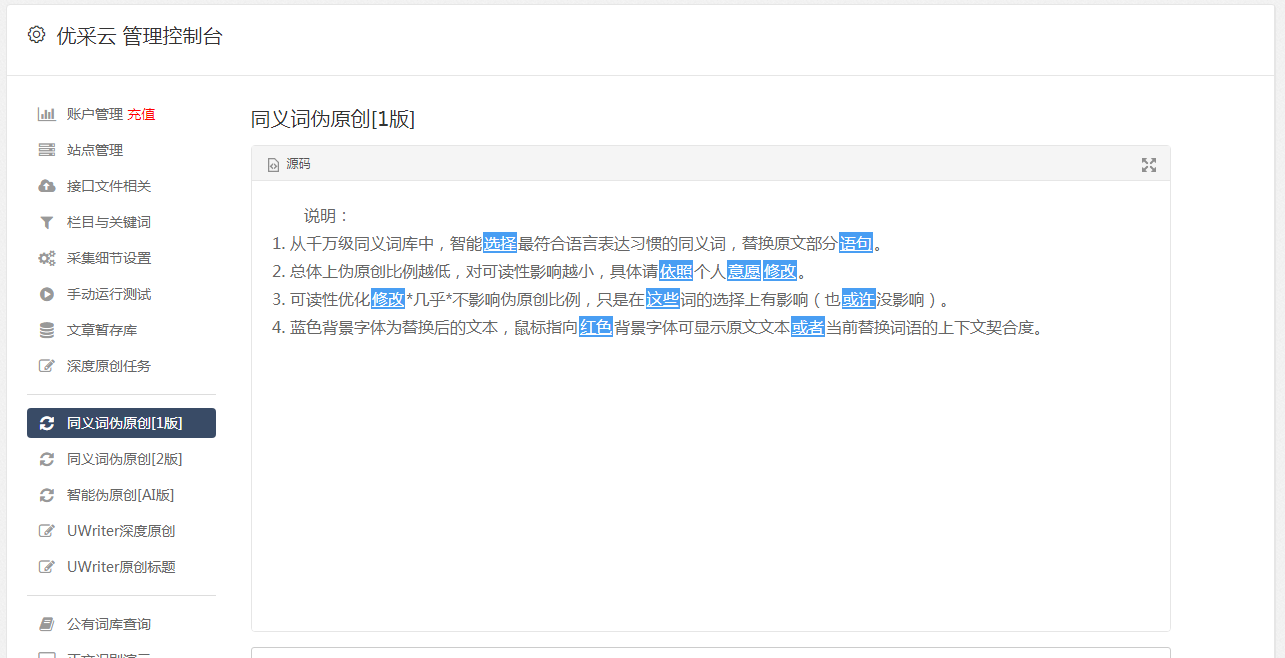

采集平面数据:此功能在 Chrome 中是实验性的。

在实际战斗之前,我们需要打开浏览器并进行设置 chrome://flags/#enable-experimental-web-platform-features

如下图所示:

接下来,让我们看一下具体的js代码,如下所示:

C++音频和视频开发

学习地址:免费]FFMPEG/WebRTC/RTMP/NDK/安卓音视频流高级开发

【文章福利】:免费C++音视频学习包、技术视频、内容包括(音视频开发、大厂面试问题、FFmpeg、webRTC、rtmp、hls、rtsp、ffplay、srs),免费分享,如有必要,可以添加君阳接收! ~学习交流俊阳994289133点击加入即可接收信息包

'use strict'

var audioSource = document.querySelector('select#audioSource');

var audioOutput = document.querySelector('select#audioOutput');

var videoSource = document.querySelector('select#videoSource');

// 获取video标签

var videoplay = document.querySelector('video#player');

// 获取音频标签

var audioplay = document.querySelector('audio#audioplayer');

//div

var divConstraints = document.querySelector('div#constraints');

// 定义二进制数组

var buffer;

var mediaRecorder;

//record 视频录制 播放 下载按钮

var recvideo = document.querySelector('video#recplayer');

var btnRecord = document.querySelector('button#record');

var btnPlay = document.querySelector('button#recplay');

var btnDownload = document.querySelector('button#download');

//filter 特效选择

var filtersSelect = document.querySelector('select#filter');

//picture 获取视频帧图片相关的元素

var snapshot = document.querySelector('button#snapshot');

var picture = document.querySelector('canvas#picture');

picture.width = 640;

picture.height = 480;

// deviceInfos是设备信息的数组

function gotDevices(deviceInfos){

// 遍历设备信息数组, 函数里面也有个参数是每一项的deviceinfo, 这样我们就拿到每个设备的信息了

deviceInfos.forEach(function(deviceinfo){

// 创建每一项

var option = document.createElement('option');

option.text = deviceinfo.label;

option.value = deviceinfo.deviceId;

if(deviceinfo.kind === 'audioinput'){ // 音频输入

audioSource.appendChild(option);

}else if(deviceinfo.kind === 'audiooutput'){ // 音频输出

audioOutput.appendChild(option);

}else if(deviceinfo.kind === 'videoinput'){ // 视频输入

videoSource.appendChild(option);

}

})

}

// 获取到流做什么, 在gotMediaStream方面里面我们要传人一个参数,也就是流,

// 这个流里面实际上包含了音频轨和视频轨,因为我们通过constraints设置了要采集视频和音频

// 我们直接吧这个流赋值给HTML中赋值的video标签

// 当时拿到这个流了,说明用户已经同意去访问音视频设备了

function gotMediaStream(stream){

<p>

// audioplay.srcObject = stream;

videoplay.srcObject = stream; // 指定数据源来自stream,这样视频标签采集到这个数据之后就可以将视频和音频播放出来

// 通过stream来获取到视频的track 这样我们就将所有的视频流中的track都获取到了,这里我们只取列表中的第一个

var videoTrack = stream.getVideoTracks()[0];

// 拿到track之后我们就能调用Track的方法

var videoConstraints = videoTrack.getSettings(); // 这样就可以拿到所有video的约束

// 将这个对象转化成json格式

// 第一个是videoConstraints, 第二个为空, 第三个表示缩进2格

divConstraints.textContent = JSON.stringify(videoConstraints, null, 2);

window.stream = stream;

// 当我们采集到音视频的数据之后,我们返回一个Promise

return navigator.mediaDevices.enumerateDevices();

}

function handleError(err){

console.log('getUserMedia error:', err);

}

function start() {

// 判断浏览器是否支持

if(!navigator.mediaDevices ||

!navigator.mediaDevices.getDisplayMedia){ // 判断是否支持录屏

console.log('getUserMedia is not supported!');

}else{

// 获取到deviceId

var deviceId = videoSource.value;

// 这里是约束参数,正常情况下我们只需要是否使用视频是否使用音频

// 对于视频就可以按我们刚才所说的做一些限制

/**

* video : {

width: 640, // 宽带

height: 480, // 高度

frameRate:15, // 帧率

facingMode: 'enviroment', // 设置为后置摄像头

deviceId : deviceId ? deviceId : undefined // 如果deviceId不为空直接设置值,如果为空就是undefined

},

*/

var constraints = { // 表示同时采集视频金和音频

video : true,

audio : false

}

// 调用录屏API

navigator.mediaDevices.getDisplayMedia(constraints) // 这样就可以抓起桌面的数据了

.then(gotMediaStream) // 使用Promise串联的方式,获取流成功了

.then(gotDevices)

.catch(handleError);

}

}

start();

// 当我选择摄像头的时候,他可以触发一个事件,

// 当我调用start之后我要改变constraints

videoSource.onchange = start;

// 选择特效的方法

filtersSelect.onchange = function(){

videoplay.className = filtersSelect.value;

}

// 点击按钮获取视频帧图片

snapshot.onclick = function() {

picture.className = filtersSelect.value;

// 调用canvas API获取上下文,图片是二维的,所以2d,这样我们就拿到它的上下文了

// 调用drawImage绘制图片,第一个参数就是视频,我们这里是videoplay,

// 第二和第三个参数是起始点 0,0

// 第四个和第五个参数表示图片的高度和宽度

picture.getContext('2d').drawImage(videoplay, 0, 0, picture.width, picture.height);

}

//

function handleDataAvailable(e){ // 5、获取数据的事件函数 当我们点击录制之后,数据就会源源不断的从这个事件函数中获取到

if(e && e.data && e.data.size > 0){

buffer.push(e.data); // 将e.data放入二进制数组里面

// 这个buffer应该是我们在开始录制的时候创建这个buffer

}

}

// 2、录制方法

function startRecord(){

buffer = []; // 定义数组

var options = {

mimeType: 'video/webm;codecs=vp8' // 录制视频 编码vp8

}

if(!MediaRecorder.isTypeSupported(options.mimeType)){ // 判断录制的视频 mimeType 格式浏览器是否支持

console.error(`${options.mimeType} is not supported!`);

return;

}

try{ // 防止录制异常

// 5、先在上面定义全局对象mediaRecorder,以便于后面停止录制的时候可以用到

mediaRecorder = new MediaRecorder(window.stream, options); // 调用录制API // window.stream在gotMediaStream中获取

}catch(e){

console.error('Failed to create MediaRecorder:', e);

return;

}

// 4、调用事件 这个事件处理函数里面就会收到我们录制的那块数据 当我们收集到这个数据之后我们应该把它存储起来

mediaRecorder.ondataavailable = handleDataAvailable;

mediaRecorder.start(10); // start方法里面传入一个时间片,每隔一个 时间片存储 一块数据

}

// 3、停止录制

function stopRecord(){

// 6、调用停止录制

mediaRecorder.stop();

}

// 1、录制视频

btnRecord.onclick = ()=>{

if(btnRecord.textContent === 'Start Record'){ // 开始录制

startRecord(); // 调用startRecord方法开启录制

btnRecord.textContent = 'Stop Record'; // 修改button的文案

btnPlay.disabled = true; // 播放按钮状态禁止

btnDownload.disabled = true; // 下载按钮状态禁止

}else{ // 结束录制

stopRecord(); // 停止录制

btnRecord.textContent = 'Start Record';

btnPlay.disabled = false; // 停止录制之后可以播放

btnDownload.disabled = false; // 停止录制可以下载

}

}

// 点击播放视频

btnPlay.onclick = ()=> {

var blob = new Blob(buffer, {type: 'video/webm'});

recvideo.src = window.URL.createObjectURL(blob);

recvideo.srcObject = null;

recvideo.controls = true;

recvideo.play();

}

// 下载视频

btnDownload.onclick = ()=> {

var blob = new Blob(buffer, {type: 'video/webm'});

var url = window.URL.createObjectURL(blob);

var a = document.createElement('a');

a.href = url;

a.style.display = 'none';

a.download = 'aaa.webm';

a.click();

}</p>

原创链接:WebRTC录制采集平面数据 - 信息中心 - 音视频发展中国网 - 打造中国最权威的音视频技术交流分享论坛

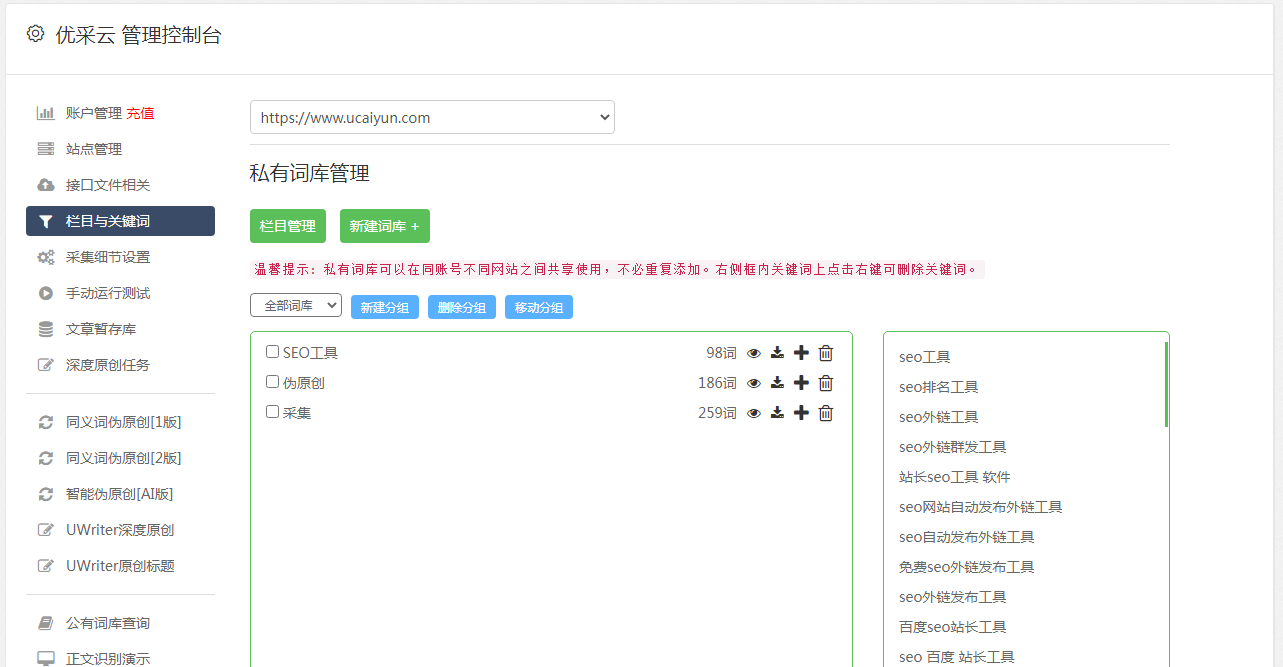

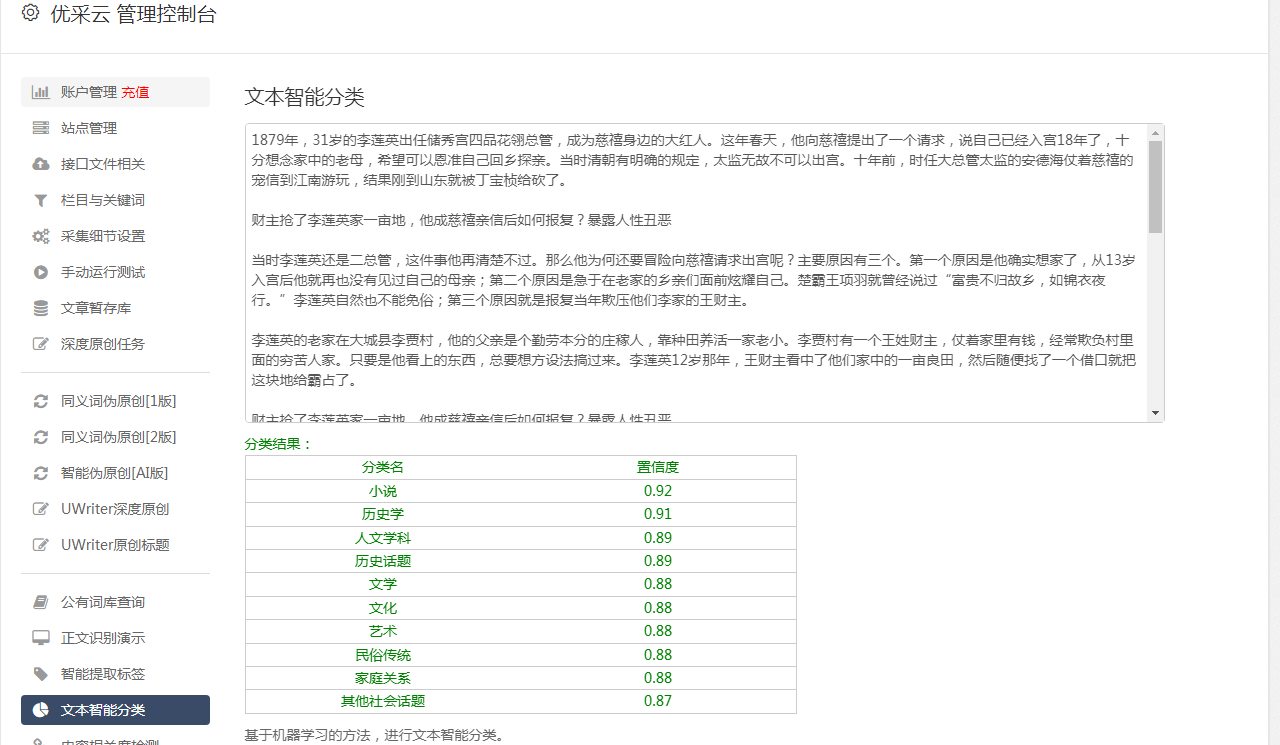

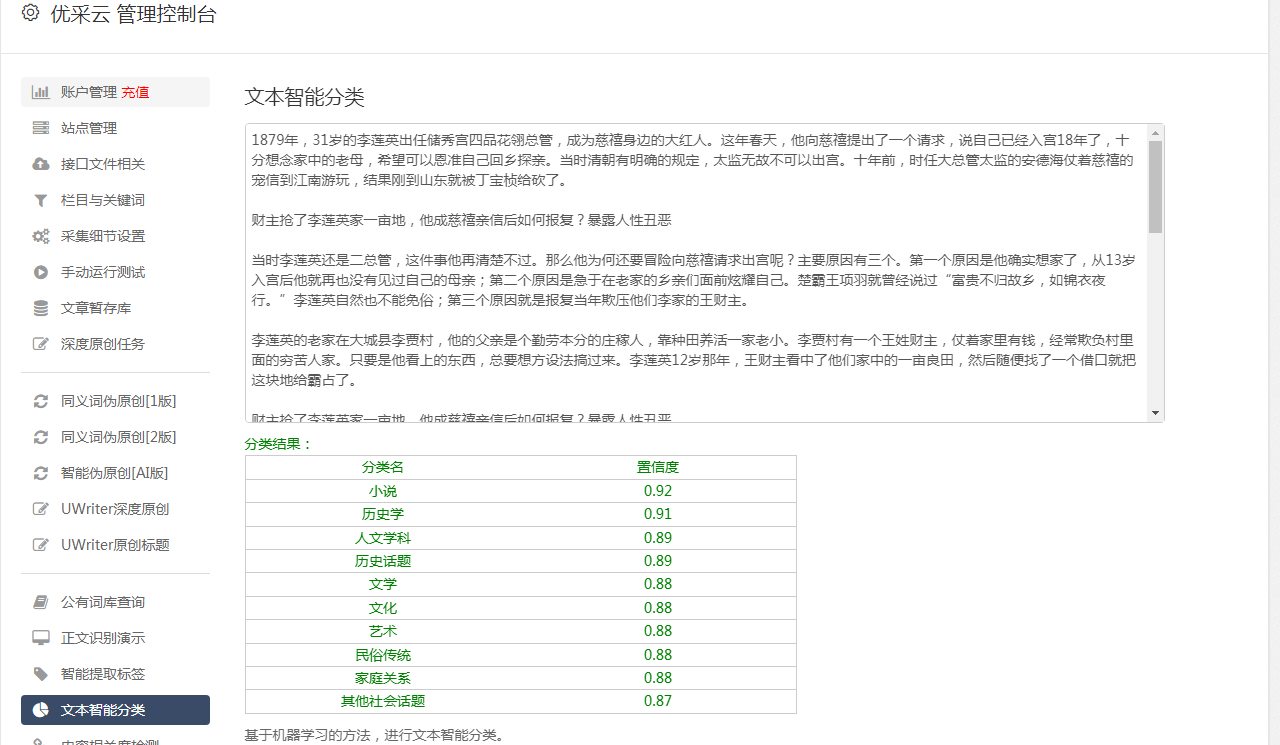

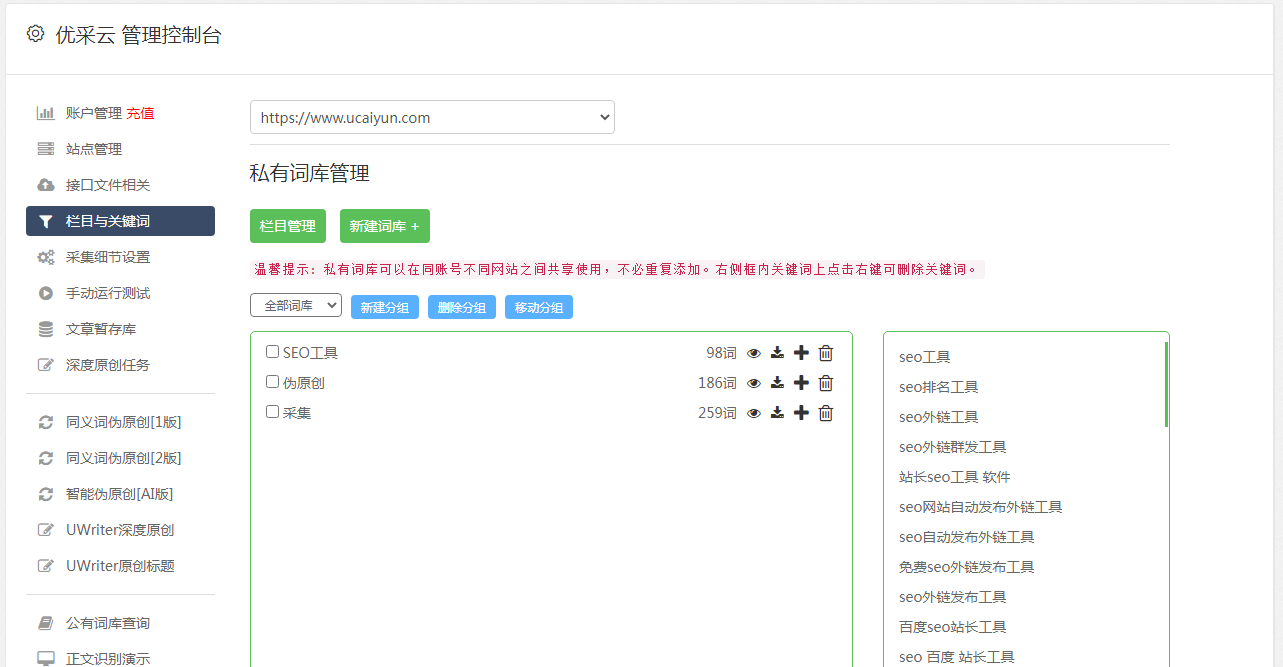

解决方案:百度seo快速排名工具!

软件介绍

百度seo快速排名工具,用来提高百度权重,百度排名的小工具。

使用场景

如果您以前没有看过它,您可以先回顾一下。

就是说做网站一般来说,如果你想做一个高权重的网站,要花很长时间,甚至很多年,如果你想花时间做一个高权重网站,可以刷品牌字。

比如第一次做煎蛋的时候,虽然权重是0,但是必须在上排名第一。

只是炒蛋网这个词没有索引,所以权重也是0。我们想一想:只要我们把炒蛋网这个词刷出索引,然后把这个词提交到站长家,那么我们可以在短时间内获得高权重。

另外,一个带有“网上赚钱”等索引的词,搜索这个词,你的网站可能在第10页,普通人找不到你的网站。

但是如果你用软件,搜索这个词,然后进入你的网站,搜索引擎也会认为你的网站满足了用户的需求,也会提升你的排名。

指示

打开软件设置“ip代理api地址”、搜索词、URL。

添加会有点慢。

也可以直接在文件夹中设置:

需要注意的是ip代理api地址需要购买和付费,有几个免费的已经测试过,不能使用。

另外,搜狗搜索也不行。

如果要刷多个字,可以多打开软件,放在多个文件夹中,全部打开!

下载链接 查看全部

行业解决方案:WebRTC录采集平面数据

1. 网络交易采集

WebRTC中有一个可用于获取桌面的API:获取显示媒体

var promise = navigator.mediaDevices.getDisplayMedia(constraints);

约束是可选的 约束约束与 getUser 媒体函数中的约束一致。

2. 采集平面数据

采集平面数据:此功能在 Chrome 中是实验性的。

在实际战斗之前,我们需要打开浏览器并进行设置 chrome://flags/#enable-experimental-web-platform-features

如下图所示:

接下来,让我们看一下具体的js代码,如下所示:

C++音频和视频开发

学习地址:免费]FFMPEG/WebRTC/RTMP/NDK/安卓音视频流高级开发

【文章福利】:免费C++音视频学习包、技术视频、内容包括(音视频开发、大厂面试问题、FFmpeg、webRTC、rtmp、hls、rtsp、ffplay、srs),免费分享,如有必要,可以添加君阳接收! ~学习交流俊阳994289133点击加入即可接收信息包

'use strict'

var audioSource = document.querySelector('select#audioSource');

var audioOutput = document.querySelector('select#audioOutput');

var videoSource = document.querySelector('select#videoSource');

// 获取video标签

var videoplay = document.querySelector('video#player');

// 获取音频标签

var audioplay = document.querySelector('audio#audioplayer');

//div

var divConstraints = document.querySelector('div#constraints');

// 定义二进制数组

var buffer;

var mediaRecorder;

//record 视频录制 播放 下载按钮

var recvideo = document.querySelector('video#recplayer');

var btnRecord = document.querySelector('button#record');

var btnPlay = document.querySelector('button#recplay');

var btnDownload = document.querySelector('button#download');

//filter 特效选择

var filtersSelect = document.querySelector('select#filter');

//picture 获取视频帧图片相关的元素

var snapshot = document.querySelector('button#snapshot');

var picture = document.querySelector('canvas#picture');

picture.width = 640;

picture.height = 480;

// deviceInfos是设备信息的数组

function gotDevices(deviceInfos){

// 遍历设备信息数组, 函数里面也有个参数是每一项的deviceinfo, 这样我们就拿到每个设备的信息了

deviceInfos.forEach(function(deviceinfo){

// 创建每一项

var option = document.createElement('option');

option.text = deviceinfo.label;

option.value = deviceinfo.deviceId;

if(deviceinfo.kind === 'audioinput'){ // 音频输入

audioSource.appendChild(option);

}else if(deviceinfo.kind === 'audiooutput'){ // 音频输出

audioOutput.appendChild(option);

}else if(deviceinfo.kind === 'videoinput'){ // 视频输入

videoSource.appendChild(option);

}

})

}

// 获取到流做什么, 在gotMediaStream方面里面我们要传人一个参数,也就是流,

// 这个流里面实际上包含了音频轨和视频轨,因为我们通过constraints设置了要采集视频和音频

// 我们直接吧这个流赋值给HTML中赋值的video标签

// 当时拿到这个流了,说明用户已经同意去访问音视频设备了

function gotMediaStream(stream){

<p>

// audioplay.srcObject = stream;

videoplay.srcObject = stream; // 指定数据源来自stream,这样视频标签采集到这个数据之后就可以将视频和音频播放出来

// 通过stream来获取到视频的track 这样我们就将所有的视频流中的track都获取到了,这里我们只取列表中的第一个

var videoTrack = stream.getVideoTracks()[0];

// 拿到track之后我们就能调用Track的方法

var videoConstraints = videoTrack.getSettings(); // 这样就可以拿到所有video的约束

// 将这个对象转化成json格式

// 第一个是videoConstraints, 第二个为空, 第三个表示缩进2格

divConstraints.textContent = JSON.stringify(videoConstraints, null, 2);

window.stream = stream;

// 当我们采集到音视频的数据之后,我们返回一个Promise

return navigator.mediaDevices.enumerateDevices();

}

function handleError(err){

console.log('getUserMedia error:', err);

}

function start() {

// 判断浏览器是否支持

if(!navigator.mediaDevices ||

!navigator.mediaDevices.getDisplayMedia){ // 判断是否支持录屏

console.log('getUserMedia is not supported!');

}else{

// 获取到deviceId

var deviceId = videoSource.value;

// 这里是约束参数,正常情况下我们只需要是否使用视频是否使用音频

// 对于视频就可以按我们刚才所说的做一些限制

/**

* video : {

width: 640, // 宽带

height: 480, // 高度

frameRate:15, // 帧率

facingMode: 'enviroment', // 设置为后置摄像头

deviceId : deviceId ? deviceId : undefined // 如果deviceId不为空直接设置值,如果为空就是undefined

},

*/

var constraints = { // 表示同时采集视频金和音频

video : true,

audio : false

}

// 调用录屏API

navigator.mediaDevices.getDisplayMedia(constraints) // 这样就可以抓起桌面的数据了

.then(gotMediaStream) // 使用Promise串联的方式,获取流成功了

.then(gotDevices)

.catch(handleError);

}

}

start();

// 当我选择摄像头的时候,他可以触发一个事件,

// 当我调用start之后我要改变constraints

videoSource.onchange = start;

// 选择特效的方法

filtersSelect.onchange = function(){

videoplay.className = filtersSelect.value;

}

// 点击按钮获取视频帧图片

snapshot.onclick = function() {

picture.className = filtersSelect.value;

// 调用canvas API获取上下文,图片是二维的,所以2d,这样我们就拿到它的上下文了

// 调用drawImage绘制图片,第一个参数就是视频,我们这里是videoplay,

// 第二和第三个参数是起始点 0,0

// 第四个和第五个参数表示图片的高度和宽度

picture.getContext('2d').drawImage(videoplay, 0, 0, picture.width, picture.height);

}

//

function handleDataAvailable(e){ // 5、获取数据的事件函数 当我们点击录制之后,数据就会源源不断的从这个事件函数中获取到

if(e && e.data && e.data.size > 0){

buffer.push(e.data); // 将e.data放入二进制数组里面

// 这个buffer应该是我们在开始录制的时候创建这个buffer

}

}

// 2、录制方法

function startRecord(){

buffer = []; // 定义数组

var options = {

mimeType: 'video/webm;codecs=vp8' // 录制视频 编码vp8

}

if(!MediaRecorder.isTypeSupported(options.mimeType)){ // 判断录制的视频 mimeType 格式浏览器是否支持

console.error(`${options.mimeType} is not supported!`);

return;

}

try{ // 防止录制异常

// 5、先在上面定义全局对象mediaRecorder,以便于后面停止录制的时候可以用到

mediaRecorder = new MediaRecorder(window.stream, options); // 调用录制API // window.stream在gotMediaStream中获取

}catch(e){

console.error('Failed to create MediaRecorder:', e);

return;

}

// 4、调用事件 这个事件处理函数里面就会收到我们录制的那块数据 当我们收集到这个数据之后我们应该把它存储起来

mediaRecorder.ondataavailable = handleDataAvailable;

mediaRecorder.start(10); // start方法里面传入一个时间片,每隔一个 时间片存储 一块数据

}

// 3、停止录制

function stopRecord(){

// 6、调用停止录制

mediaRecorder.stop();

}

// 1、录制视频

btnRecord.onclick = ()=>{

if(btnRecord.textContent === 'Start Record'){ // 开始录制

startRecord(); // 调用startRecord方法开启录制

btnRecord.textContent = 'Stop Record'; // 修改button的文案

btnPlay.disabled = true; // 播放按钮状态禁止

btnDownload.disabled = true; // 下载按钮状态禁止

}else{ // 结束录制

stopRecord(); // 停止录制

btnRecord.textContent = 'Start Record';

btnPlay.disabled = false; // 停止录制之后可以播放

btnDownload.disabled = false; // 停止录制可以下载

}

}

// 点击播放视频

btnPlay.onclick = ()=> {

var blob = new Blob(buffer, {type: 'video/webm'});

recvideo.src = window.URL.createObjectURL(blob);

recvideo.srcObject = null;

recvideo.controls = true;

recvideo.play();

}

// 下载视频

btnDownload.onclick = ()=> {

var blob = new Blob(buffer, {type: 'video/webm'});

var url = window.URL.createObjectURL(blob);

var a = document.createElement('a');

a.href = url;

a.style.display = 'none';

a.download = 'aaa.webm';

a.click();

}</p>

原创链接:WebRTC录制采集平面数据 - 信息中心 - 音视频发展中国网 - 打造中国最权威的音视频技术交流分享论坛

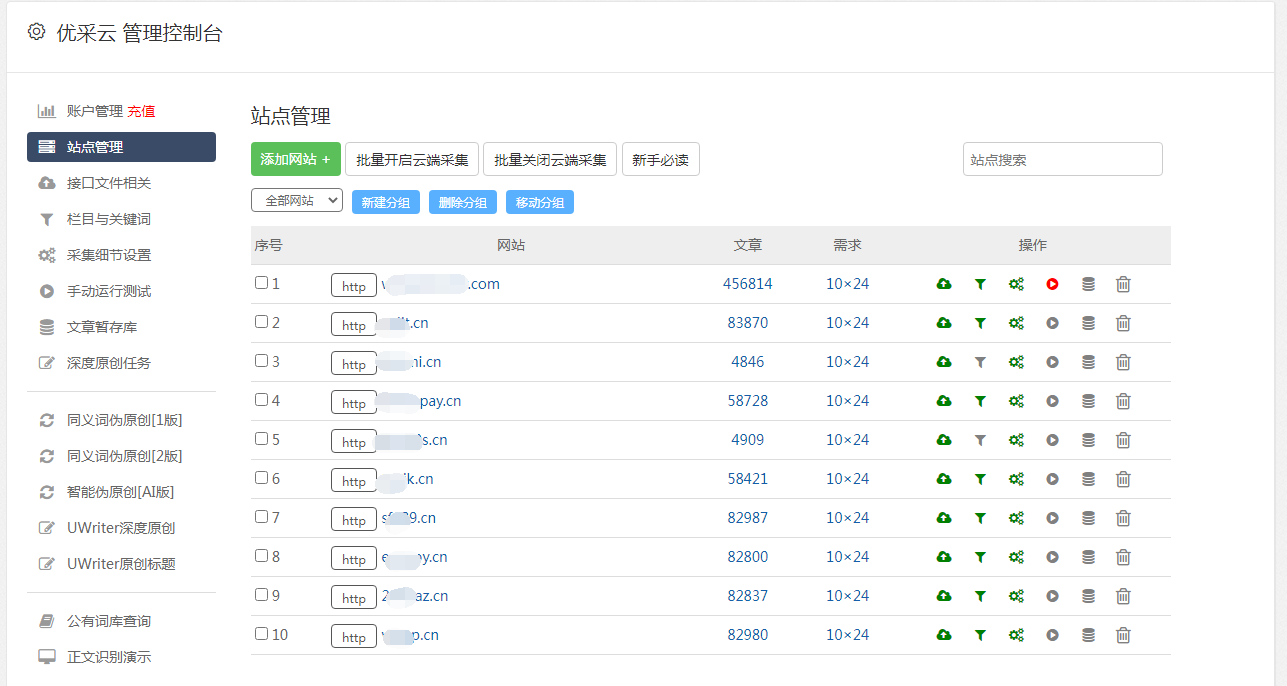

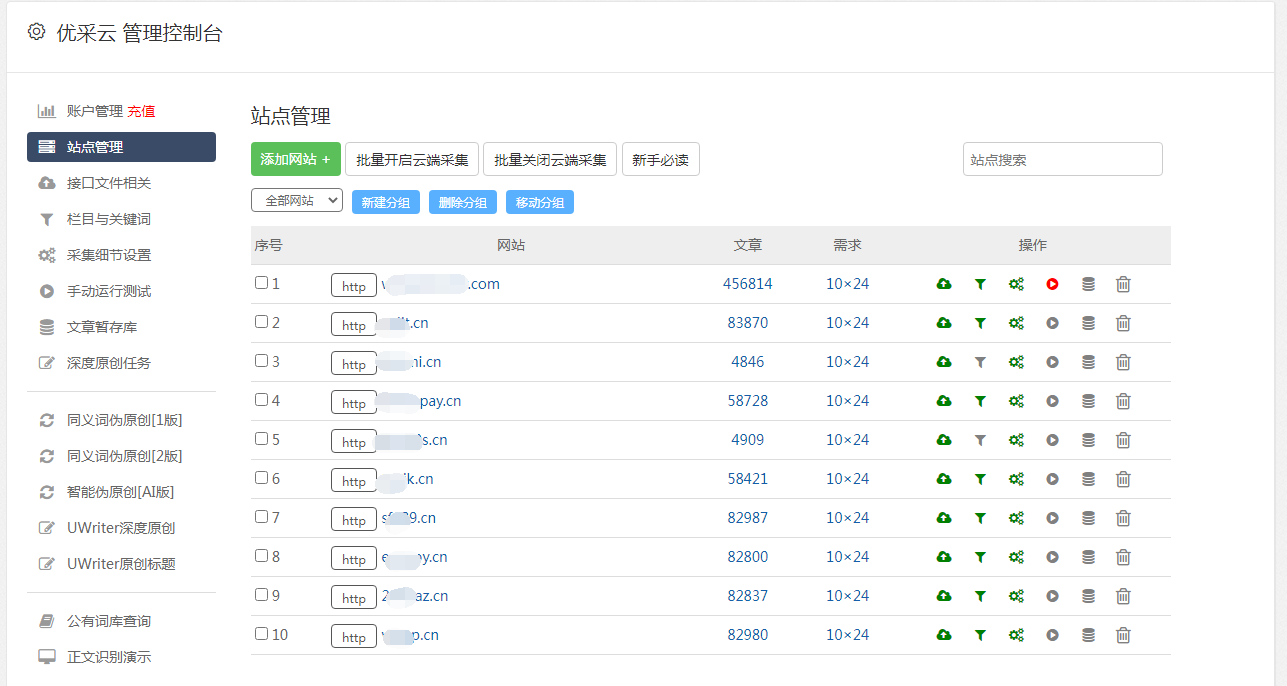

解决方案:百度seo快速排名工具!

软件介绍

百度seo快速排名工具,用来提高百度权重,百度排名的小工具。

使用场景

如果您以前没有看过它,您可以先回顾一下。

就是说做网站一般来说,如果你想做一个高权重的网站,要花很长时间,甚至很多年,如果你想花时间做一个高权重网站,可以刷品牌字。

比如第一次做煎蛋的时候,虽然权重是0,但是必须在上排名第一。

只是炒蛋网这个词没有索引,所以权重也是0。我们想一想:只要我们把炒蛋网这个词刷出索引,然后把这个词提交到站长家,那么我们可以在短时间内获得高权重。

另外,一个带有“网上赚钱”等索引的词,搜索这个词,你的网站可能在第10页,普通人找不到你的网站。

但是如果你用软件,搜索这个词,然后进入你的网站,搜索引擎也会认为你的网站满足了用户的需求,也会提升你的排名。

指示

打开软件设置“ip代理api地址”、搜索词、URL。

添加会有点慢。

也可以直接在文件夹中设置:

需要注意的是ip代理api地址需要购买和付费,有几个免费的已经测试过,不能使用。

另外,搜狗搜索也不行。

如果要刷多个字,可以多打开软件,放在多个文件夹中,全部打开!

下载链接

通用解决方案:程序员必备网站之一:API Coding

采集交流 • 优采云 发表了文章 • 0 个评论 • 52 次浏览 • 2022-10-18 15:17

大家好,我叫G。

前不久,我们推送了一篇文章文章《这个神器可以帮助你快速找到你想要的API接口!》,分享给大家网站:来自印度、丹麦的开发者制作的Public APIs,其主要功能是帮助开发者找到一些免费实用的API接口。

在文章的最后,顺便提到了作者的其他几个项目,并承诺以后会介绍给大家。今天,小G就是来兑现这个承诺的。

下面我们要介绍的网站就是API Coding。

它的主要功能是采集和汇总众多API相关的开放接口、学习资源、工具教程等,帮助开发者降低信息检索成本和学习成本。

地址:apicoding.io

从它的主页介绍来看,它的主要内容主要分为以下几类。

API 合集:自由开放的接口

它采集了互联网上大量免费开放的API接口,包括视频会议、股票分析、货币转换、PDF转换、IP查询、图像压缩、短链生成等众多不同功能的API接口。

地址:apicoding.io/public-apis

学习:解释API开发的文章

共收录6个文章教程,主要教你如何使用Node.js或Python快速部署API接口。

地址:apicoding.io/learn

工具:聚合 API 开发工具

共采集了22个有用的API工具,包括但不限于云存储、云托管、JSON在线编辑/解析/生成、API接口调试、假数据生成、数据爬取等功能。

地址:apicoding.io/tools

资源:API 教程和项目在线开放

主要采集网上众多作者发现的优质API教程,包括API的最佳开发实践、微软API设计指南、REST API的快速创建、真实环境在线部署等。

地址:apicoding.io/resources

总体来说,网站提供的界面列表、学习资源、开发工具都挺实用的。

如果你目前的API接口设计和开发能力比较薄弱,建议你看看这个网站,相信你能在上面找到很多好东西。

--

文末安利还有一波我们的公众号:GitHubDaily。目前每天至少更新3篇文章,主要分享比较实用或者有趣的开发工具和开源项目,偶尔聊聊技术圈的最新。有什么新鲜事,感兴趣的朋友可以关注一下。

高效的方法:如何利用SEO站长工具优化工作

网站 的提升都被优化器使用。没有搜索引擎优化,推广是不可能的。百度站长之物的推出,得到了草根站长们的大力支持。虽然这些东西不能满足很多地方站长的需求,但是很多内容都很好的支持了站长。如何更好地利用百度站长?有必要了解一下百度站长的一些成就。

1.如何发送外部链接应该从外部链接分析中获得。这些都是自然技巧,其他的网站在讲解的时候也需要说明。你会发现百度文章采集里面的文字很好,百度笔墨采集前面的链接也很不错。这很好。锚文本上下文链接是网站外链发布的重要推广上下文,也是站长们关注和值得做的事情。

2. 竞争对手数据也可以通过外链进行解释。通过外链搞定站长,可以轻松搞定一系列外链竞争对手。我们能知道有多少外展是有效的,外展的传递平台在哪里?俗话说:“知己知彼,百战百胜”。解释竞争对手的 网站 是我创建 网站 的常见情况。实时获取竞争对手的外链资源,挖掘新资源是重中之重。站长只有大量的熟人对竞争对手的所有信息进行粗略的解释和超越。竞争对手的外部链接也是站长学习的。

3. 丰富使用网页优化启动“可以提高网站的访问率,站长可以利用一系列条件来提高网站的运行率,这些成就每个都要学习丰富网站。这样一个敷衍的商业网站的结果是非常实用的。网页优化的结果是当我创建一个网站并更新它时,我可以实时照顾百度。如何优化我的网站网站? 同时,网站 上有一些headers 需要改进。

这可以让你在输入关键词后查看这些词中哪些相关词被用户搜索过,从而可以大致提高网站对关键词的收益。

站长使用东西在很大程度上简化了站长在使用过程中,服从性也提高了,站长的优化能力也提高了。这些都是百度站长用的东西。虽然现在百度的东西还不是很全面,但相信在不久的将来,站长的东西会全面转型,内容会越来越满意。 查看全部

通用解决方案:程序员必备网站之一:API Coding

大家好,我叫G。

前不久,我们推送了一篇文章文章《这个神器可以帮助你快速找到你想要的API接口!》,分享给大家网站:来自印度、丹麦的开发者制作的Public APIs,其主要功能是帮助开发者找到一些免费实用的API接口。

在文章的最后,顺便提到了作者的其他几个项目,并承诺以后会介绍给大家。今天,小G就是来兑现这个承诺的。

下面我们要介绍的网站就是API Coding。

它的主要功能是采集和汇总众多API相关的开放接口、学习资源、工具教程等,帮助开发者降低信息检索成本和学习成本。

地址:apicoding.io

从它的主页介绍来看,它的主要内容主要分为以下几类。

API 合集:自由开放的接口

它采集了互联网上大量免费开放的API接口,包括视频会议、股票分析、货币转换、PDF转换、IP查询、图像压缩、短链生成等众多不同功能的API接口。

地址:apicoding.io/public-apis

学习:解释API开发的文章

共收录6个文章教程,主要教你如何使用Node.js或Python快速部署API接口。

地址:apicoding.io/learn

工具:聚合 API 开发工具

共采集了22个有用的API工具,包括但不限于云存储、云托管、JSON在线编辑/解析/生成、API接口调试、假数据生成、数据爬取等功能。

地址:apicoding.io/tools

资源:API 教程和项目在线开放

主要采集网上众多作者发现的优质API教程,包括API的最佳开发实践、微软API设计指南、REST API的快速创建、真实环境在线部署等。

地址:apicoding.io/resources

总体来说,网站提供的界面列表、学习资源、开发工具都挺实用的。

如果你目前的API接口设计和开发能力比较薄弱,建议你看看这个网站,相信你能在上面找到很多好东西。

--

文末安利还有一波我们的公众号:GitHubDaily。目前每天至少更新3篇文章,主要分享比较实用或者有趣的开发工具和开源项目,偶尔聊聊技术圈的最新。有什么新鲜事,感兴趣的朋友可以关注一下。

高效的方法:如何利用SEO站长工具优化工作

网站 的提升都被优化器使用。没有搜索引擎优化,推广是不可能的。百度站长之物的推出,得到了草根站长们的大力支持。虽然这些东西不能满足很多地方站长的需求,但是很多内容都很好的支持了站长。如何更好地利用百度站长?有必要了解一下百度站长的一些成就。

1.如何发送外部链接应该从外部链接分析中获得。这些都是自然技巧,其他的网站在讲解的时候也需要说明。你会发现百度文章采集里面的文字很好,百度笔墨采集前面的链接也很不错。这很好。锚文本上下文链接是网站外链发布的重要推广上下文,也是站长们关注和值得做的事情。

2. 竞争对手数据也可以通过外链进行解释。通过外链搞定站长,可以轻松搞定一系列外链竞争对手。我们能知道有多少外展是有效的,外展的传递平台在哪里?俗话说:“知己知彼,百战百胜”。解释竞争对手的 网站 是我创建 网站 的常见情况。实时获取竞争对手的外链资源,挖掘新资源是重中之重。站长只有大量的熟人对竞争对手的所有信息进行粗略的解释和超越。竞争对手的外部链接也是站长学习的。

3. 丰富使用网页优化启动“可以提高网站的访问率,站长可以利用一系列条件来提高网站的运行率,这些成就每个都要学习丰富网站。这样一个敷衍的商业网站的结果是非常实用的。网页优化的结果是当我创建一个网站并更新它时,我可以实时照顾百度。如何优化我的网站网站? 同时,网站 上有一些headers 需要改进。

这可以让你在输入关键词后查看这些词中哪些相关词被用户搜索过,从而可以大致提高网站对关键词的收益。

站长使用东西在很大程度上简化了站长在使用过程中,服从性也提高了,站长的优化能力也提高了。这些都是百度站长用的东西。虽然现在百度的东西还不是很全面,但相信在不久的将来,站长的东西会全面转型,内容会越来越满意。

完整解决方案:JavaScript架构前端监控搭建过程步骤

采集交流 • 优采云 发表了文章 • 0 个评论 • 71 次浏览 • 2022-10-18 05:15

目录

前言

上一篇介绍了为什么前端会有监控系统?前端监控系统有什么意义?有朋友看完后留言,想听听一些详细的实现。那么在本文中,我们将开始介绍前端监控是如何实现的。

如果还是不明白为什么,监控有什么用,推荐阅读上一篇文章文章:前端为什么不能没有监控系统?

在实施之前,首先要在脑海中有一个整体的背景,了解构建前端监控的具体流程步骤。因为前端监控系统其实是一个完整的全栈项目,不仅仅是前端,甚至主要的实现都围绕着数据。

当然,还有一点需要说明。本文的实现主要针对普通业务和中小厂自研方向。我看过大厂做的监控系统。它非常复杂和强大,动辄数以亿计的数据。最终走向了大数据的方向。我只介绍如何实现main函数,如何解决问题。

前端监控的构建过程分为以下几个阶段:

下面我来梳理一下各个阶段的关键实现思路。

采集阶段:采集什么数据?

监控的第一步是采集数据。有数据是监控的前提。

采集数据的含义是记录用户在使用产品过程中的真实操作。结合我们上一篇的分析,实际操作产生的数据可以分为两类:异常数据和行为数据。

我们先分析异常数据。项目中的异常一般可以分为两类,一类是前端异常,一类是接口异常。

前端异常

前端异常大致可以分为:

最重要的,也是我们遇到最多的,就是各种js代码执行异常。比如类型错误、引用错误等。这些异常大部分是由于我们的编码不精确造成的,所以采集这些异常有助于我们提高编码质量。

然后是 Promise 异常。Promise 是 ES6 最重要的属性之一。考验我们的js异步编程能力,主要体现在接口请求上。因此,这两部分的异常捕获非常关键。

另外,静态资源加载异常一般是指引用了一些html中的图片地址、第三方js地址等,由于各种原因不能正常加载,这个也要监控。

console.error 异常一般用在第三方前端框架中。它自定义了一些错误,会被console.error抛出。此类异常也需要被捕获。

至于跨域异常,我们经常会遇到这种情况,通常可以在前后端开发联调阶段发现。但不确定是后端的配置突然在线更改,导致前端跨域。为了安全起见,您还应该对其进行监控。

前端异常采集大概只有这5种,基本覆盖了前端90%以上的异常。

接口异常

接口异常属于后端异常,但是接口异常会直接导致前端页面错误。因此,此类异常是我们判断线上问题根源的重要依据。接口异常可以根据响应结果分类:

有时由于网络问题或服务器问题,前端发起请求后没有收到响应,请求被挂起。这次是无响应/超时响应异常。对于此类异常,我们可以设置最大请求时间,超时后主动断开请求,添加接口超时记录。

另外,其他类型的接口异常可以根据HTTP状态码或者后端返回的error_code等指定字段来判断。

不管是使用状态码还是其他判断方式,只要能区分异常类型,这个不是严格要求的。

4xx异常类型是请求异常,一般是前端传递的参数有问题,或者接口验证参数有问题。处理此类异常的关键是保存请求参数,这样可以方便前端排查。

5xx 错误是服务器内部处理的异常。此类异常的关键信息是报错时间和返回的异常描述。保存这些可以方便后端查找日志。

我认为权限不足也是一种重要的错误类型。因为有些管理系统的权限设计比较复杂,有时候界面突然莫名其妙无法调整,影响用户接下来的操作,也需要记录和跟踪。

行为数据

行为数据比较广泛,用户任何有意义的操作都可以定义为行为数据。

例如,当一个按钮被点击时,它在那里停留了多长时间,新功能的点击率,何时使用等等。自主研发的监控系统的优势之一是灵活性。您需要的任何有用信息都可以在此阶段进行设计。

这个阶段非常关键,是监控系统设计的核心,所以我写的很详细,这个阶段大家要多考虑采集哪些数据。后面的阶段都是基于这个设计的具体实现。

API阶段:构建上报数据的API接口

在上一阶段,采集数据计划已经准备好了。当 采集 数据到达时,接下来会上报数据。

说白了,数据上报就是通过调用API接口将数据传输出来,然后存入数据库。因此,这个阶段的任务是构建一个用于报告数据的API接口应用程序。

作为一名光荣的前端工程师,在开发接口时自然会选择属于 JS 家族的 Node.js。Node.js 目前有很多框架。我比较喜欢轻量简洁,什么都需要自己安装,所以选择了简洁经典的Express框架。

构建 API 应用程序要做的事情是:

还有一些细节需要处理。这个阶段对于后端基础薄弱的同学来说是一个很好的学习机会。

强烈建议前端的朋友掌握一些后端的基础知识,至少从简单的原理上了解是怎么回事。这个阶段主要是了解API应用是如何搭建的,每个部分为什么要做,可以解决哪些问题,这样你对后端的基础知识就会建立起来。

框架搭建好后,主要是设计接口URL,然后编写处理逻辑,保证这一步设计的接口可以调整,可以接收数据。

数据存储阶段:与数据库接口对接

上一步我们构建了API接口,接收到采集的数据。然后,在这一步中,我们需要连接数据库,并将 采集 中的数据存储到数据库中。

数据库方面,选择对前端最友好的,属于NoSQL家族的文档数据库MongoDB。

这个数据库最大的特点就是存储的数据格式类似于JSON,操作就像在JS中调用函数,结合JOSN数据。我们很容易理解并开始使用前端。可以在实战过程中体验。优雅也。

数据存储阶段主要介绍数据库的基本信息和操作,包括以下几个方面:

这个阶段的关键是数据验证。在设计完数据库字段后,我们希望所有写入的数据都必须符合我们想要的数据格式。如果验证后不符合,我们可以补充或修改数据字段,或者干脆拒绝写入,这样可以保证数据的可靠性,避免不必要的数据清洗。

数据写入完成后,需要添加一些简单的查询和修改功能。因为要在写完数据后查看执行是否成功,可以查看一个列表来查看结果。

还需要修改功能。前端监控中一个很常见的需求就是计算用户的页面停留时间。我的计划是在用户进入某个页面时创建一条记录,然后在用户离开时修改该记录并添加一个结束时间字段,这需要修改功能。

最后但并非最不重要的一点是,许多人都在谈论如何清理数据。实际上,这取决于您在将数据存储在您面前时如何验证。如果确实可以存储无效数据,可以写一个清空数据的接口,自己写清空逻辑,定时执行。

查询统计阶段:数据查询和统计分析

经过一系列的准备,我们已经完成了API接口和数据写入的功能。假设我们有 采集 足够的数据并存储在数据库中,这个阶段就是充分利用这些数据的时候了。

这个阶段的主要任务是对数据进行检索和统计分析,基本上是“查询”操作。

这里的查询不仅仅是为了检查,如何检查,关系到我们采集到的数据能否得到有效利用。我的想法是从这两个方面入手:

当然,这只是笼统的说法。行为数据也将在一行中查询。例如,如果我想查看用户在某个时间做了什么,这就是精确搜索。还有异常数据的统计,比如异常接口的触发频率排名。

行为数据量会非常大,在用户使用系统的过程中会频繁生成并写入数据库。因此,在这类数据的大部分情况下,都是通过聚合查询的方式,从页数、时间等多个维度进行整体统计,最后得出一些百分比的结论。这些统计值可以大致反映产品的实际使用情况。

这里有个优化点,因为频繁的请求会增加接口的负担,所以一部分数据也可以在本地存储,达到一定数量后,一次性请求并存储接口。

异常数据对于开发者来说非常重要,对于我们定位和解决bug来说是天赐之物。与行为数据的多重统计不同,我们更关心异常数据的每一条记录的详细信息,让错误一目了然。

查询异常数据也比较简单。和普通的列表查询一样,只需要返回最新的异常数据即可。当然,我们排查问题后,也要把处理的异常标记为已处理,这样可以防止重复排查。

可以看出,这个阶段最重要的是做一个统计界面,为下一阶段图表展示的可视化做准备。

可视化阶段:最终数据图表展示

在最后阶段,我们开发了一个统计界面并找到了想要的数据结果。不幸的是,这些结果只有程序员才能理解,其他人可能无法理解。所以最后,为了更直观的反映数据,我们需要使用前端的可视化图表,让这些数据活起来。

在这个阶段,我们终于回到了最熟悉的前端领域。这个阶段的任务比较简单,比较顺利。基于React构建一个新的前端应用,访问上一步的统计界面,然后集成前端图表库,以图表的形式展示统计结果。

这个新应用是一个前端监控系统,真正需要展示给外界。供团队内部的开发人员或产品学生使用,方便他们实时查看产品产生的数据信息,解决自己的问题。

事实上,现阶段没有关键问题可谈。主要是选择一个好用的图表库并连接接口。还有各种类型的图表。需要考虑哪些数据适合哪些图表,根据实际情况做出判断。

最后,监控系统的前端页面和界面数据不是人人都能看到的,所以要有基本的登录页面和功能。做到这一点,这个阶段的任务就结束了。

报警阶段:发现异常立即报警通知

前一阶段,监控系统前端搭建完成,统计数据以图表形式展示后,整个监控系统基本可用。

但是还有另一种情况,就是用户在使用我们的产品时突然报错,错误信息也被写入了数据库。如果此时你不主动刷新页面,实际上你也不能一直刷新页面,那么我们根本不知道这个错误。

如果这是一个非常致命的bug,影响范围很广,我们甚至不知道这个bug是什么时候发生的,那会给我们带来很大的损失。

所以,为了保证我们能及时解决bug,告警通知的功能就显得非常重要了。它的作用是在出现异常的第一时间推送给开发者,让大家第一时间发现问题,然后以最快的速度解决,避免遗漏。

报警通知,现在一般的解决方案是连接钉钉或者企业微信的机器人,我们这里使用钉钉。使用哪个平台取决于您的主题所在的平台。比如我的团队主体在钉钉上,所以在发送报警通知时,可以直接用手机号@任意一个团队成员,实现更精准的提醒。

本部分是对 API 应用的补充。申请钉钉开发者权限后,访问API中的相关代码。

部署阶段:万事俱备,只等上线

前期我们完成了数据采集、API应用构建、数据存储、前端可视化展示、监控告警。整个前端监控系统功能齐全。最后一步是将所有的前端和后端数据库都在线部署,供大家访问。

部署主要是nginx解析、https配置、数据库安装、nodejs的应用部署等,这个阶段的内容会多一点运维。不过不用担心,这里我也会详细介绍关键操作。

系统上线后,你可以尝试在你的任意一个前端项目中通过API保存数据采集,按照第一篇中的采集方法,然后登录监控系统查看真实使用数据。

当这部分完成后,恭喜,一个小型的前端监控系统搭建完成。未来我们可以在此基础上继续扩展功能,慢慢让这个自研的监控系统变得更强大。

总结

本文介绍了前端监控系统的搭建流程,将整个流程分为几个阶段,简要介绍了每个阶段要做什么,有哪些关键问题,帮助大家理清搭建监控系统的思路,以及更多关于前端监控和构建JavaScript架构的信息,请关注脚本之家文章的其他相关话题!

最佳实践:DEDE采集规则过滤与替换

删除最常用的超链接。{dede:trim replace=''}]*)>{/dede:trim}

{dede:trim replace=''}{/dede:trim}

如果你像这样填写它,那么链接的文本也会被删除{dede:trim替换=''}]*)>(.*){/dede:trim}

2、过滤JS调用广告,比如GG广告,添加这样的东西:{dede:trim=''}{/dede:trim}

3. 过滤 div 标签。这是非常重要的,如果不过滤,它可能会错放已发布的文章布局,并且当前大多数采集在遇到它之后都放错了位置。{dede:trim replace=''}

{/dede:trim}

{dede:trim replace=''}

{/dede:trim}

有时有必要像这样过滤:{dede:修剪替换=''}

(.*)

{/dede:trim}

4.其他过滤规则可以根据上述规则引入。

5.过滤经常使用的片段和关键字使用情况。{dede:trim replace=''}{/dede:trim}

6.更换简单。

{dede:trim replace ='被替换的单词'} 要替换的单词 {/dede:trim}

当然,采集的内容也需要搜索引擎收录,过滤和替换的目的是为了减少重复、伪原创,如何具体操作,这取决于个人的要求和喜好。

有关更多信息,请参阅 IT 技术专栏 查看全部

完整解决方案:JavaScript架构前端监控搭建过程步骤

目录

前言

上一篇介绍了为什么前端会有监控系统?前端监控系统有什么意义?有朋友看完后留言,想听听一些详细的实现。那么在本文中,我们将开始介绍前端监控是如何实现的。

如果还是不明白为什么,监控有什么用,推荐阅读上一篇文章文章:前端为什么不能没有监控系统?

在实施之前,首先要在脑海中有一个整体的背景,了解构建前端监控的具体流程步骤。因为前端监控系统其实是一个完整的全栈项目,不仅仅是前端,甚至主要的实现都围绕着数据。

当然,还有一点需要说明。本文的实现主要针对普通业务和中小厂自研方向。我看过大厂做的监控系统。它非常复杂和强大,动辄数以亿计的数据。最终走向了大数据的方向。我只介绍如何实现main函数,如何解决问题。

前端监控的构建过程分为以下几个阶段:

下面我来梳理一下各个阶段的关键实现思路。

采集阶段:采集什么数据?

监控的第一步是采集数据。有数据是监控的前提。

采集数据的含义是记录用户在使用产品过程中的真实操作。结合我们上一篇的分析,实际操作产生的数据可以分为两类:异常数据和行为数据。

我们先分析异常数据。项目中的异常一般可以分为两类,一类是前端异常,一类是接口异常。

前端异常

前端异常大致可以分为:

最重要的,也是我们遇到最多的,就是各种js代码执行异常。比如类型错误、引用错误等。这些异常大部分是由于我们的编码不精确造成的,所以采集这些异常有助于我们提高编码质量。

然后是 Promise 异常。Promise 是 ES6 最重要的属性之一。考验我们的js异步编程能力,主要体现在接口请求上。因此,这两部分的异常捕获非常关键。

另外,静态资源加载异常一般是指引用了一些html中的图片地址、第三方js地址等,由于各种原因不能正常加载,这个也要监控。

console.error 异常一般用在第三方前端框架中。它自定义了一些错误,会被console.error抛出。此类异常也需要被捕获。

至于跨域异常,我们经常会遇到这种情况,通常可以在前后端开发联调阶段发现。但不确定是后端的配置突然在线更改,导致前端跨域。为了安全起见,您还应该对其进行监控。

前端异常采集大概只有这5种,基本覆盖了前端90%以上的异常。

接口异常

接口异常属于后端异常,但是接口异常会直接导致前端页面错误。因此,此类异常是我们判断线上问题根源的重要依据。接口异常可以根据响应结果分类:

有时由于网络问题或服务器问题,前端发起请求后没有收到响应,请求被挂起。这次是无响应/超时响应异常。对于此类异常,我们可以设置最大请求时间,超时后主动断开请求,添加接口超时记录。

另外,其他类型的接口异常可以根据HTTP状态码或者后端返回的error_code等指定字段来判断。

不管是使用状态码还是其他判断方式,只要能区分异常类型,这个不是严格要求的。

4xx异常类型是请求异常,一般是前端传递的参数有问题,或者接口验证参数有问题。处理此类异常的关键是保存请求参数,这样可以方便前端排查。

5xx 错误是服务器内部处理的异常。此类异常的关键信息是报错时间和返回的异常描述。保存这些可以方便后端查找日志。

我认为权限不足也是一种重要的错误类型。因为有些管理系统的权限设计比较复杂,有时候界面突然莫名其妙无法调整,影响用户接下来的操作,也需要记录和跟踪。

行为数据

行为数据比较广泛,用户任何有意义的操作都可以定义为行为数据。

例如,当一个按钮被点击时,它在那里停留了多长时间,新功能的点击率,何时使用等等。自主研发的监控系统的优势之一是灵活性。您需要的任何有用信息都可以在此阶段进行设计。

这个阶段非常关键,是监控系统设计的核心,所以我写的很详细,这个阶段大家要多考虑采集哪些数据。后面的阶段都是基于这个设计的具体实现。

API阶段:构建上报数据的API接口

在上一阶段,采集数据计划已经准备好了。当 采集 数据到达时,接下来会上报数据。

说白了,数据上报就是通过调用API接口将数据传输出来,然后存入数据库。因此,这个阶段的任务是构建一个用于报告数据的API接口应用程序。

作为一名光荣的前端工程师,在开发接口时自然会选择属于 JS 家族的 Node.js。Node.js 目前有很多框架。我比较喜欢轻量简洁,什么都需要自己安装,所以选择了简洁经典的Express框架。

构建 API 应用程序要做的事情是:

还有一些细节需要处理。这个阶段对于后端基础薄弱的同学来说是一个很好的学习机会。

强烈建议前端的朋友掌握一些后端的基础知识,至少从简单的原理上了解是怎么回事。这个阶段主要是了解API应用是如何搭建的,每个部分为什么要做,可以解决哪些问题,这样你对后端的基础知识就会建立起来。

框架搭建好后,主要是设计接口URL,然后编写处理逻辑,保证这一步设计的接口可以调整,可以接收数据。

数据存储阶段:与数据库接口对接

上一步我们构建了API接口,接收到采集的数据。然后,在这一步中,我们需要连接数据库,并将 采集 中的数据存储到数据库中。

数据库方面,选择对前端最友好的,属于NoSQL家族的文档数据库MongoDB。

这个数据库最大的特点就是存储的数据格式类似于JSON,操作就像在JS中调用函数,结合JOSN数据。我们很容易理解并开始使用前端。可以在实战过程中体验。优雅也。

数据存储阶段主要介绍数据库的基本信息和操作,包括以下几个方面:

这个阶段的关键是数据验证。在设计完数据库字段后,我们希望所有写入的数据都必须符合我们想要的数据格式。如果验证后不符合,我们可以补充或修改数据字段,或者干脆拒绝写入,这样可以保证数据的可靠性,避免不必要的数据清洗。

数据写入完成后,需要添加一些简单的查询和修改功能。因为要在写完数据后查看执行是否成功,可以查看一个列表来查看结果。

还需要修改功能。前端监控中一个很常见的需求就是计算用户的页面停留时间。我的计划是在用户进入某个页面时创建一条记录,然后在用户离开时修改该记录并添加一个结束时间字段,这需要修改功能。

最后但并非最不重要的一点是,许多人都在谈论如何清理数据。实际上,这取决于您在将数据存储在您面前时如何验证。如果确实可以存储无效数据,可以写一个清空数据的接口,自己写清空逻辑,定时执行。

查询统计阶段:数据查询和统计分析

经过一系列的准备,我们已经完成了API接口和数据写入的功能。假设我们有 采集 足够的数据并存储在数据库中,这个阶段就是充分利用这些数据的时候了。

这个阶段的主要任务是对数据进行检索和统计分析,基本上是“查询”操作。

这里的查询不仅仅是为了检查,如何检查,关系到我们采集到的数据能否得到有效利用。我的想法是从这两个方面入手:

当然,这只是笼统的说法。行为数据也将在一行中查询。例如,如果我想查看用户在某个时间做了什么,这就是精确搜索。还有异常数据的统计,比如异常接口的触发频率排名。

行为数据量会非常大,在用户使用系统的过程中会频繁生成并写入数据库。因此,在这类数据的大部分情况下,都是通过聚合查询的方式,从页数、时间等多个维度进行整体统计,最后得出一些百分比的结论。这些统计值可以大致反映产品的实际使用情况。

这里有个优化点,因为频繁的请求会增加接口的负担,所以一部分数据也可以在本地存储,达到一定数量后,一次性请求并存储接口。

异常数据对于开发者来说非常重要,对于我们定位和解决bug来说是天赐之物。与行为数据的多重统计不同,我们更关心异常数据的每一条记录的详细信息,让错误一目了然。

查询异常数据也比较简单。和普通的列表查询一样,只需要返回最新的异常数据即可。当然,我们排查问题后,也要把处理的异常标记为已处理,这样可以防止重复排查。

可以看出,这个阶段最重要的是做一个统计界面,为下一阶段图表展示的可视化做准备。

可视化阶段:最终数据图表展示

在最后阶段,我们开发了一个统计界面并找到了想要的数据结果。不幸的是,这些结果只有程序员才能理解,其他人可能无法理解。所以最后,为了更直观的反映数据,我们需要使用前端的可视化图表,让这些数据活起来。

在这个阶段,我们终于回到了最熟悉的前端领域。这个阶段的任务比较简单,比较顺利。基于React构建一个新的前端应用,访问上一步的统计界面,然后集成前端图表库,以图表的形式展示统计结果。

这个新应用是一个前端监控系统,真正需要展示给外界。供团队内部的开发人员或产品学生使用,方便他们实时查看产品产生的数据信息,解决自己的问题。

事实上,现阶段没有关键问题可谈。主要是选择一个好用的图表库并连接接口。还有各种类型的图表。需要考虑哪些数据适合哪些图表,根据实际情况做出判断。

最后,监控系统的前端页面和界面数据不是人人都能看到的,所以要有基本的登录页面和功能。做到这一点,这个阶段的任务就结束了。

报警阶段:发现异常立即报警通知

前一阶段,监控系统前端搭建完成,统计数据以图表形式展示后,整个监控系统基本可用。

但是还有另一种情况,就是用户在使用我们的产品时突然报错,错误信息也被写入了数据库。如果此时你不主动刷新页面,实际上你也不能一直刷新页面,那么我们根本不知道这个错误。

如果这是一个非常致命的bug,影响范围很广,我们甚至不知道这个bug是什么时候发生的,那会给我们带来很大的损失。

所以,为了保证我们能及时解决bug,告警通知的功能就显得非常重要了。它的作用是在出现异常的第一时间推送给开发者,让大家第一时间发现问题,然后以最快的速度解决,避免遗漏。

报警通知,现在一般的解决方案是连接钉钉或者企业微信的机器人,我们这里使用钉钉。使用哪个平台取决于您的主题所在的平台。比如我的团队主体在钉钉上,所以在发送报警通知时,可以直接用手机号@任意一个团队成员,实现更精准的提醒。

本部分是对 API 应用的补充。申请钉钉开发者权限后,访问API中的相关代码。

部署阶段:万事俱备,只等上线

前期我们完成了数据采集、API应用构建、数据存储、前端可视化展示、监控告警。整个前端监控系统功能齐全。最后一步是将所有的前端和后端数据库都在线部署,供大家访问。

部署主要是nginx解析、https配置、数据库安装、nodejs的应用部署等,这个阶段的内容会多一点运维。不过不用担心,这里我也会详细介绍关键操作。

系统上线后,你可以尝试在你的任意一个前端项目中通过API保存数据采集,按照第一篇中的采集方法,然后登录监控系统查看真实使用数据。

当这部分完成后,恭喜,一个小型的前端监控系统搭建完成。未来我们可以在此基础上继续扩展功能,慢慢让这个自研的监控系统变得更强大。

总结

本文介绍了前端监控系统的搭建流程,将整个流程分为几个阶段,简要介绍了每个阶段要做什么,有哪些关键问题,帮助大家理清搭建监控系统的思路,以及更多关于前端监控和构建JavaScript架构的信息,请关注脚本之家文章的其他相关话题!

最佳实践:DEDE采集规则过滤与替换

删除最常用的超链接。{dede:trim replace=''}]*)>{/dede:trim}

{dede:trim replace=''}{/dede:trim}

如果你像这样填写它,那么链接的文本也会被删除{dede:trim替换=''}]*)>(.*){/dede:trim}

2、过滤JS调用广告,比如GG广告,添加这样的东西:{dede:trim=''}{/dede:trim}

3. 过滤 div 标签。这是非常重要的,如果不过滤,它可能会错放已发布的文章布局,并且当前大多数采集在遇到它之后都放错了位置。{dede:trim replace=''}

{/dede:trim}

{dede:trim replace=''}

{/dede:trim}

有时有必要像这样过滤:{dede:修剪替换=''}

(.*)

{/dede:trim}

4.其他过滤规则可以根据上述规则引入。

5.过滤经常使用的片段和关键字使用情况。{dede:trim replace=''}{/dede:trim}

6.更换简单。

{dede:trim replace ='被替换的单词'} 要替换的单词 {/dede:trim}

当然,采集的内容也需要搜索引擎收录,过滤和替换的目的是为了减少重复、伪原创,如何具体操作,这取决于个人的要求和喜好。

有关更多信息,请参阅 IT 技术专栏

最新版本:原来这才是Api文档的完全体

采集交流 • 优采云 发表了文章 • 0 个评论 • 121 次浏览 • 2022-10-14 19:10

一、简介

在目前主流的前后端分离模式开发下,需要有一个好用的接口文档。

**PS:以下几点是实际开发场景中遇到并实现的痛点**。

在项目的开发过程中,接口文档的存在可以让前端和后端工程师保持统一的数据信息概念。例如:“项目需求的接口字段和参数字段。只要将请求返回的参数记录在文档中,前端和后端工程师就可以针对接口文档统一编写自己的逻辑在写代码的时候,统一命名后,各个代码中就不会出现需要的函数的前端请求接口命名与后端返回接口的命名信息不一致的情况,这样可以大大避免故障排查失败,快速定位问题。

一个好的界面文档肯定会更直观、更容易维护、更容易保存。这些基本属性。但是到了21世纪的今天,还是有界面文档还是用word文档或者excel等笔记本记录工具来记录的。这样,文档是可用的,但是在项目的不断迭代中,文档需要不断的维护和更新,投入了不必要的成本。在项目交接的场景中,也交付了大量的接口文档。但是,在基于人工维护编写文档时,自然会出现删除参数、复制错误等错误操作的错误,从而无法很好地保证文档的正确性。

2.apifox在线接口文档

如今,许多界面文档工具层出不穷,如swagger、yapi、Knife4j等。但它们或多或少都有一些缺点。比如我们后端同学最常用的swagger-ui,有以下痛点:

提交的参数为 JSON,无法格式化。如果参数错误,查找起来很麻烦。返回的结果不能折叠。阅读时间太长了。

swagger-ui 在界面数量增加的情况下非常难用,而且没有分类菜单。

在最近的技术社区中,发现了一个api接口工具Apifox。相当于一个集Postman + Swagger + Mock + JMeter于一体的工具。Apifox 的界面文档是我遇到过的最亲密的程序员之一。不仅解决了我遇到的开发痛点,接口文档也很强大。

2.1 如何生成在线接口文档 2.1.1 第一步

首先去Apifox官网根据你对应的系统下载对应的Apifox客户端。当然,直接使用网页版并不妨碍我们后续的步骤。

下载完成后,我们打开客户端或者网页登录。如果你是第一次使用,可以先注册一个账号再登录。第一次使用的同学会发现如下页面进入。

因为演示,我会直接使用当前的示例团队和里面的示例项目。点击示例项目进入Apifox,会看到演示中使用的宠物店的界面分组。

2.1.2 第二步

为了让学生更恰当地使用 Apifox 替代到自己的项目中。我决定更多地模拟我们的真实使用环境,我在我的服务器上部署了一个名为 jeetcg-Boot 的开源项目。本项目有自己的自定义接口文档,但是可以导出一些OpenApi和Markdown格式的文档,然后我可以使用导出的接口文档来演示如何慢慢连接到网上提供的Apifox文档。

现在的同学有没有类似swagger格式的文档也没关系,因为Apifox支持21种格式的导入方式,把你的数据转换成Apifox。但也有例外。比如我上面提到的当前项目没有文档,其实你也可以通过Apifox的新界面添加当前项目的请求参数等信息,让你的项目从现在开始。有自己的接口文档。所以这里我们主要关注生成在线文档的操作如何创建一个新的在线文档。,所以这里不再详细介绍新的界面。此处操作不是很好的同学可以点击这部分文档帮助进行参考。

然后我将我的jeetcg-boot项目的接口文件导出为一个OpenApi.json文件,通过Apifox的导入功能将我当前项目的接口转入Apifox

6

通过这么简单的步骤,我的项目界面就成功移植到了Apifox进行管理。

在这里我要表扬一下 Apifox 真的很漂亮的设计和舒适的排版,对于像我这样的颜值控。

2.1.3 第三步

这一步是我们目的的最后一步。确保我们的接口已经存在于项目中后,我们可以通过左侧的在线分享点击我们的新分享。

7

此时我们可以看到创建在线文档的信息表,需要填写接手当前项目的团队或其他小公司对于合作伙伴使用的这种场景,建议填写对应的匹配名称。密码访问可以为我们生成的在线文档提供一层加密保护,让不小心泄露的界面地址不会被其他人访问看到我们的界面设计等信息,所以这里要填写的小伙伴可以按照真实情况填写。过期时间可以决定我们当前生成的在线接口文档的过期时间。共享范围允许我们挑选和选择我们需要生成到在线接口文档的接口。我们可能会遇到这样一种场景,我们需要向开发团队提供一些功能复杂的接口,但又不想将所有接口都暴露给对方。这时候我们就可以选择需要提供的接口了。运行时环境是决定生成的在线接口文档调用什么环境的接口。这里的环境设置,同学们可以看看这部分。这里我们选择用来模拟我们的接口调用的环境。更多设置允许我们在我们的在线文档中显示这三个信息。我们可能会遇到这样一种场景,我们需要向开发团队提供一些功能复杂的接口,但又不想将所有接口都暴露给对方。这时候我们就可以选择需要提供的接口了。运行时环境是决定生成的在线接口文档调用什么环境的接口。这里的环境设置,同学们可以看看这部分。这里我们选择用来模拟我们的接口调用的环境。更多设置允许我们在我们的在线文档中显示这三个信息。我们可能会遇到这样一种场景,我们需要向开发团队提供一些功能复杂的接口,但又不想将所有接口都暴露给对方。这时候我们就可以选择需要提供的接口了。运行时环境是决定生成的在线接口文档调用什么环境的接口。这里的环境设置,同学们可以看看这部分。这里我们选择用来模拟我们的接口调用的环境。更多设置允许我们在我们的在线文档中显示这三个信息。运行时环境是决定生成的在线接口文档调用什么环境的接口。这里的环境设置,同学们可以看看这部分。这里我们选择用来模拟我们的接口调用的环境。更多设置允许我们在我们的在线文档中显示这三个信息。运行时环境是决定生成的在线接口文档调用什么环境的接口。这里的环境设置,同学们可以看看这部分。这里我们选择用来模拟我们的接口调用的环境。更多设置允许我们在我们的在线文档中显示这三个信息。

8

填写完所有信息后,我们可以点击保存,为我们的项目生成一个在线界面文档url。此时,我们复制当前生成的在线接口文档链接,打开即可找到我们的项目接口文档。

9

102.2 Apifox 的在线界面文档中的“魔力”是什么 2.2.1 文档中直接运行界面

细心的同学一定发现,选择一个界面后,在我们文档的右侧有一个运行按钮。单击该按钮将显示执行操作界面。点击发送后,我们可以看到返回的结果和我们的界面一模一样。返回响应的格式相同。调用正是我们在生成这个接口时选择使用的云mock环境,所以现在显示的数据是mock为我们生成的假数据。

但是,这对于获取文档的开发来说并不是太简单。可以直接在文档上测试当前接口是否满足要求,测试当前环境的接口状态是否正常。

在mock环境中调用的接口也方便前端程序员先开发后端,不会被后端同学卡住。

11

122.2.2 13种语言生成请求示例代码

在文档的中间,我们可以看到一些编程语言的非常明显的图标。它们是干什么用的??

13

作为一个前端程序员,我自然会用javascript来介绍给我的同学。点击 javascript 图标,我们发现下面有一行选项卡提供选择。相信文章之前也是前端程序员的同学们并不陌生。这些是js常用的请求方法,在每个方法的选项卡下选择编辑器。会有代码使用这个方法来调用当前接口。**当我第一次看到这个功能时,我惊呆了。有这么亲密的互动吗?? **

由于程序员的职业病,我们当然要测试生成的代码,他能跑吗?正确的。这里推荐你使用一些在线 IDE 来运行一些代码的方法。例如,流行的 stackblitz

我们把axios的代码复制到ide编辑器中,在线安装axios的库就可以在线运行了。

结果很明显,右边的打印和我们刚才跑的返回一模一样。这真的是牛肉。所以意味着这13种语言都可以生成自己的请求代码,在实际代码中验证当前接口请求的性能。

如果你想在这里测试更多的编程语言,那我就分享一个在线的ide小闪电,可以运行30多种语言。

2.2.3 生成模型代码

这个函数也是我很喜欢的一个函数,生成模型代码。主要是为返回的响应参数生成的模型代码。

比如我选择使用Typescript代码,那么它会自动生成一个带返回参数的typescript类型接口,这对于使用ts开发的前端同学来说是一个福音。不再需要一一复制请求返回的类型。现在可以直接复制粘贴到界面文档中,放入代码中。

当前代码生成模型的操作栏针对每种编程语言都有相应的配置开关。例如,对于 typescript,您可以打开仅生成类型定义,这将删除下面的转换代码。仅保留类型定义。并且还可以对运行时的json.parse的结果进行校验,确保我们返回的结果参数符合条件。

所以需要生成什么类型的模型代码就看同学们配置的需要了。

3. Apifox 在线分享接口文档的详细信息。这里我要说的是,我认为目前的这个接口文档确实是为了程序员的效率和易用性。

3.1.1 接口连接可直接点击复制:

3.1.2 文档整体布局

文档的整体布局是左右结构的,所以当我们的程序员在阅读文档的时候需要做一个试运行的时候,我们可以通过左右检查参数来检查是否有不符合要求的参数,这与顶部的swagger参数和底部的请求不同。需要上下移动,方便性大打折扣。

3.1.3 运行时批量编辑参数

在操作界面中,我们有时会有大量的请求参数,可能需要临时更改才能上厕所。表单中是否逐个更改是一件很痛苦的事情,而Apifox为开发者提供了批量编辑交互。更容易实现他们的目标

四、结尾

使用过 Apifox 后,相信你会或多或少对这款软件的细节和强大的功能印象深刻。因为一个软件工具的使命必须是为用户提供方便,处处简化用户的操作,让工作更有效率,这就是一个好工具的表现。

Apifox 确实有一点要说,它是一个有利于程序员的良心工具。

终极:吐血整理!顶级程序员的百宝箱来咯!| 原力计划

每个人都知道我是一个电子商务企业。在线界面多的在线问题如何排查?捕获数据包并查看数据。

JMeter

Apache JMeter 是 Apache 组织开发的基于 Java 的压力测试工具

是的,它用于压力测试。如何模拟大量请求?就用它吧。

短跑

Dash for mac 是一款配合 Mac OS 平台使用的软件编程文档管理工具,可以浏览 API 文档,管理代码片段。Dash 自带丰富的 API 文档,涵盖各种主流编程语言和框架。

开发文档

上面的兄弟,不过这个不用下载,是在线的

数据夹

DataGrip 是 JetBrains 推出的数据库管理产品。对于 JetBrains,开发者必须熟悉它。IDEA和ReSharper都是这家公司的产品,用户体验非常好。

一开始,我只是用它来看看我的同事正在使用一个很酷的界面。后来发现功能也很好吃,突出文字等等。你可以挖掘很多功能。

视觉虚拟机

VisualVM 是 Netbeans 的一个配置文件子项目。JDK6.0 update 7已经收录,可以监控线程,内存情况,查看内存中方法和对象的CPU时间,已经被GC的对象,反向查看分配的栈(比如分配了哪些对象)到 100 个字符串对象)。

VisualVM 可以根据需要安装不同的插件。每个插件都有不同的关注点。有的主要监控GC,有的主要监控内存,还有的监控线程。

Iterm2

这是我用于日志故障排除的客户端工具。它还支持许多配置。可以直接ssh到跳板查看在线机器的状态等,还是需要在线排查的。

网*有道词典

有朋友想问帅青是什么情况,是不是有鬼畜混进来?

不,我们在开发它们时不知道很多单词,或者在命名它们时不知道单词的英文。仍然有必要检查它们。标准化的命名是你成为顶级大牛的第一步。你的名字全是A.B,C 当你的代码审核时,你的Leader会打电话给hr让你回家过年,然后再提交。新年来临之际,不要轻易尝试。

崇高的文本

这是一个文本记录的工具,也可以用来写代码,但是如果我们有IDE的话,它可以作为日常琐事记录的工具,临时文档处理的工具也是可以的,而且反正还是很有用的。

最近刚好有人才群里的人才打电话给我安利,给我做笔记和写博客的工具,说我的排版很好看。(我在飘)

安排!

印象笔记

这可以说是陪伴我大学到现在的一个工具。数了几千个文件,记录了生活中的小事,学了编程之后的很多东西。我在收录里面。

我不会和其他笔记比较,因为我一开始使用的那个从来没有被替换过。

泰波拉

Typora 是我一直在为其编写 Markdown 的工具。它易于使用,但也可以切换模式。你相信吗?打字机模式、对焦模式、音源模式总有一款适合你。

ipic

我使用 Typora 的图片床。Markdown复制图片是不是从本地地址进来的,发到外网就失效了。但是,这个基于 Typora 的工具,你复制进去的时候可以直接上传到互联网上。现在,你可以在任何你想要的平台上发布。

Md2All

每个人都很好奇我的降价如何看起来如此美丽。其实我写完markdown后,转成html,就用了上面的工具。

写完就在这里打出来然后发出去。打字花了很长时间,忍不住夸了帅C。

图像处理 Adobe Photoshop CC 2019

ps,众所周知,正常的图片处理啊用这个香味,没事帮美P拍照,说不定还能找个女朋友(又开始YY了)

Adobe Premiere Pro CC 2019

这可能是最常用的视频处理软件了,非常好用!!!

功能太丰富了,喘不过气来。缺点是学习成本有点高,入门很快。成为大神需要很多时间。

Adobe After Effects CC 2019

不知道你看了多少视频。视频的很多特效都是由此制作的。下面还有一个我的演示。

GIPHY 捕获

有时候人们文章不想用静态图片来表达,而是想录制Gif动画来写代码,那么这个软件真的好用。

视频播放 KMPlayer

其实帅C,我心里有一个玩家神器,快点播吧。

可惜没过多久,直播就过早地死掉了。我将使用以下播放软件播放自己的视频。

因为很多电脑自带的格式可能不支持,而且我喜欢剪辑视频,一直在用。

斗图

你有没有注意到我之前的很多 文章 表情实际上是在网上制作的?

碳

帅兵之前的文章里很多代码的图片都是这个网站生成的。有很多款式可供选择,非常漂亮。

代码LF

这个 网站 很有趣。如果你在写代码的时候不知道如何命名这些单词,可以去这里查看一下。他是GitHub的爬虫工具。看到大神之名,总会有想法。

注:我简单介绍一下上面的软件是做什么的,因为实在太多了,真正的功能还需要深挖。

总结

其实更香的工具太多了,这里就不一一介绍了,其实有一个很简单的方法,就是问,学,学。

我就是这样。看到Leader用什么工具,我问他是什么,好用吗?如何使用?

包括我写博客,其实才写了20多天。第一天准备写的时候,直接问三外(Java3y),你用什么开发工具,怎么用,包括他主要发布哪些平台,发布时间段,我会直接问。

他坐在我对面,因为我的猥亵而被迫说出真相,主要是因为最近有需要我为他写代码哈哈。

别人有这么多经验,会不会是软件不好?而且在使用过程中如果不知道,可以问问对方,是不是很香。

潺潺

我们先来看看人才交流群里一位人才提出的问题:

不知道大家还记得我之前写的幂等情况吗?

这就是下图中的情况。当我下单增加或减少 GMV 时,我会先去看看有没有流水。有的话就证明已经加了,我直接回。如果没有,请继续以下过程。

其实他提的问题很好,因为我们日常的开发是主从同步,读写分离,也就是说我们可能会加GMV,但是我们操作主库,他需要同步数据到奴隶图书馆,但是这个他在这个过程中被耽搁了。

这时候如果另一个系统重试订单号消息,你又进来了吗?你查看流水,发现没有流水,却以为自己没有加钱,进行了加钱的操作,结果耽误了。, 是不是加了两次。

正常开发中确实有,但是主从延迟应该是DBA(Database Administrator)考虑的,但是我说不能写有逻辑漏洞的代码,其实很简单,把他放到Redis中,设置一个时间约30分钟,可避免在此期间重复食用。如果延迟超过30分钟,问题已经很大了,DBA会知道的。

本文由吐血整理,大家吃好,记得给个赞哦!

原来的:

【结尾】

来吧,原力计划的升级版来了!2019年末,我们为您准备了一场交通盛宴!即日起,只要参与原力计划,文章达到要求,即可获得流量+现金的支持!

参与方式:发布原创文章时,在提交页面勾选原力计划即可参与。扫码戳详情↓ 查看全部

最新版本:原来这才是Api文档的完全体

一、简介

在目前主流的前后端分离模式开发下,需要有一个好用的接口文档。

**PS:以下几点是实际开发场景中遇到并实现的痛点**。

在项目的开发过程中,接口文档的存在可以让前端和后端工程师保持统一的数据信息概念。例如:“项目需求的接口字段和参数字段。只要将请求返回的参数记录在文档中,前端和后端工程师就可以针对接口文档统一编写自己的逻辑在写代码的时候,统一命名后,各个代码中就不会出现需要的函数的前端请求接口命名与后端返回接口的命名信息不一致的情况,这样可以大大避免故障排查失败,快速定位问题。

一个好的界面文档肯定会更直观、更容易维护、更容易保存。这些基本属性。但是到了21世纪的今天,还是有界面文档还是用word文档或者excel等笔记本记录工具来记录的。这样,文档是可用的,但是在项目的不断迭代中,文档需要不断的维护和更新,投入了不必要的成本。在项目交接的场景中,也交付了大量的接口文档。但是,在基于人工维护编写文档时,自然会出现删除参数、复制错误等错误操作的错误,从而无法很好地保证文档的正确性。

2.apifox在线接口文档

如今,许多界面文档工具层出不穷,如swagger、yapi、Knife4j等。但它们或多或少都有一些缺点。比如我们后端同学最常用的swagger-ui,有以下痛点:

提交的参数为 JSON,无法格式化。如果参数错误,查找起来很麻烦。返回的结果不能折叠。阅读时间太长了。

swagger-ui 在界面数量增加的情况下非常难用,而且没有分类菜单。

在最近的技术社区中,发现了一个api接口工具Apifox。相当于一个集Postman + Swagger + Mock + JMeter于一体的工具。Apifox 的界面文档是我遇到过的最亲密的程序员之一。不仅解决了我遇到的开发痛点,接口文档也很强大。

2.1 如何生成在线接口文档 2.1.1 第一步

首先去Apifox官网根据你对应的系统下载对应的Apifox客户端。当然,直接使用网页版并不妨碍我们后续的步骤。

下载完成后,我们打开客户端或者网页登录。如果你是第一次使用,可以先注册一个账号再登录。第一次使用的同学会发现如下页面进入。

因为演示,我会直接使用当前的示例团队和里面的示例项目。点击示例项目进入Apifox,会看到演示中使用的宠物店的界面分组。

2.1.2 第二步

为了让学生更恰当地使用 Apifox 替代到自己的项目中。我决定更多地模拟我们的真实使用环境,我在我的服务器上部署了一个名为 jeetcg-Boot 的开源项目。本项目有自己的自定义接口文档,但是可以导出一些OpenApi和Markdown格式的文档,然后我可以使用导出的接口文档来演示如何慢慢连接到网上提供的Apifox文档。

现在的同学有没有类似swagger格式的文档也没关系,因为Apifox支持21种格式的导入方式,把你的数据转换成Apifox。但也有例外。比如我上面提到的当前项目没有文档,其实你也可以通过Apifox的新界面添加当前项目的请求参数等信息,让你的项目从现在开始。有自己的接口文档。所以这里我们主要关注生成在线文档的操作如何创建一个新的在线文档。,所以这里不再详细介绍新的界面。此处操作不是很好的同学可以点击这部分文档帮助进行参考。

然后我将我的jeetcg-boot项目的接口文件导出为一个OpenApi.json文件,通过Apifox的导入功能将我当前项目的接口转入Apifox

6

通过这么简单的步骤,我的项目界面就成功移植到了Apifox进行管理。

在这里我要表扬一下 Apifox 真的很漂亮的设计和舒适的排版,对于像我这样的颜值控。

2.1.3 第三步

这一步是我们目的的最后一步。确保我们的接口已经存在于项目中后,我们可以通过左侧的在线分享点击我们的新分享。

7

此时我们可以看到创建在线文档的信息表,需要填写接手当前项目的团队或其他小公司对于合作伙伴使用的这种场景,建议填写对应的匹配名称。密码访问可以为我们生成的在线文档提供一层加密保护,让不小心泄露的界面地址不会被其他人访问看到我们的界面设计等信息,所以这里要填写的小伙伴可以按照真实情况填写。过期时间可以决定我们当前生成的在线接口文档的过期时间。共享范围允许我们挑选和选择我们需要生成到在线接口文档的接口。我们可能会遇到这样一种场景,我们需要向开发团队提供一些功能复杂的接口,但又不想将所有接口都暴露给对方。这时候我们就可以选择需要提供的接口了。运行时环境是决定生成的在线接口文档调用什么环境的接口。这里的环境设置,同学们可以看看这部分。这里我们选择用来模拟我们的接口调用的环境。更多设置允许我们在我们的在线文档中显示这三个信息。我们可能会遇到这样一种场景,我们需要向开发团队提供一些功能复杂的接口,但又不想将所有接口都暴露给对方。这时候我们就可以选择需要提供的接口了。运行时环境是决定生成的在线接口文档调用什么环境的接口。这里的环境设置,同学们可以看看这部分。这里我们选择用来模拟我们的接口调用的环境。更多设置允许我们在我们的在线文档中显示这三个信息。我们可能会遇到这样一种场景,我们需要向开发团队提供一些功能复杂的接口,但又不想将所有接口都暴露给对方。这时候我们就可以选择需要提供的接口了。运行时环境是决定生成的在线接口文档调用什么环境的接口。这里的环境设置,同学们可以看看这部分。这里我们选择用来模拟我们的接口调用的环境。更多设置允许我们在我们的在线文档中显示这三个信息。运行时环境是决定生成的在线接口文档调用什么环境的接口。这里的环境设置,同学们可以看看这部分。这里我们选择用来模拟我们的接口调用的环境。更多设置允许我们在我们的在线文档中显示这三个信息。运行时环境是决定生成的在线接口文档调用什么环境的接口。这里的环境设置,同学们可以看看这部分。这里我们选择用来模拟我们的接口调用的环境。更多设置允许我们在我们的在线文档中显示这三个信息。

8

填写完所有信息后,我们可以点击保存,为我们的项目生成一个在线界面文档url。此时,我们复制当前生成的在线接口文档链接,打开即可找到我们的项目接口文档。

9

102.2 Apifox 的在线界面文档中的“魔力”是什么 2.2.1 文档中直接运行界面

细心的同学一定发现,选择一个界面后,在我们文档的右侧有一个运行按钮。单击该按钮将显示执行操作界面。点击发送后,我们可以看到返回的结果和我们的界面一模一样。返回响应的格式相同。调用正是我们在生成这个接口时选择使用的云mock环境,所以现在显示的数据是mock为我们生成的假数据。

但是,这对于获取文档的开发来说并不是太简单。可以直接在文档上测试当前接口是否满足要求,测试当前环境的接口状态是否正常。

在mock环境中调用的接口也方便前端程序员先开发后端,不会被后端同学卡住。

11

122.2.2 13种语言生成请求示例代码

在文档的中间,我们可以看到一些编程语言的非常明显的图标。它们是干什么用的??

13

作为一个前端程序员,我自然会用javascript来介绍给我的同学。点击 javascript 图标,我们发现下面有一行选项卡提供选择。相信文章之前也是前端程序员的同学们并不陌生。这些是js常用的请求方法,在每个方法的选项卡下选择编辑器。会有代码使用这个方法来调用当前接口。**当我第一次看到这个功能时,我惊呆了。有这么亲密的互动吗?? **

由于程序员的职业病,我们当然要测试生成的代码,他能跑吗?正确的。这里推荐你使用一些在线 IDE 来运行一些代码的方法。例如,流行的 stackblitz

我们把axios的代码复制到ide编辑器中,在线安装axios的库就可以在线运行了。

结果很明显,右边的打印和我们刚才跑的返回一模一样。这真的是牛肉。所以意味着这13种语言都可以生成自己的请求代码,在实际代码中验证当前接口请求的性能。

如果你想在这里测试更多的编程语言,那我就分享一个在线的ide小闪电,可以运行30多种语言。

2.2.3 生成模型代码

这个函数也是我很喜欢的一个函数,生成模型代码。主要是为返回的响应参数生成的模型代码。

比如我选择使用Typescript代码,那么它会自动生成一个带返回参数的typescript类型接口,这对于使用ts开发的前端同学来说是一个福音。不再需要一一复制请求返回的类型。现在可以直接复制粘贴到界面文档中,放入代码中。

当前代码生成模型的操作栏针对每种编程语言都有相应的配置开关。例如,对于 typescript,您可以打开仅生成类型定义,这将删除下面的转换代码。仅保留类型定义。并且还可以对运行时的json.parse的结果进行校验,确保我们返回的结果参数符合条件。

所以需要生成什么类型的模型代码就看同学们配置的需要了。

3. Apifox 在线分享接口文档的详细信息。这里我要说的是,我认为目前的这个接口文档确实是为了程序员的效率和易用性。

3.1.1 接口连接可直接点击复制:

3.1.2 文档整体布局

文档的整体布局是左右结构的,所以当我们的程序员在阅读文档的时候需要做一个试运行的时候,我们可以通过左右检查参数来检查是否有不符合要求的参数,这与顶部的swagger参数和底部的请求不同。需要上下移动,方便性大打折扣。

3.1.3 运行时批量编辑参数

在操作界面中,我们有时会有大量的请求参数,可能需要临时更改才能上厕所。表单中是否逐个更改是一件很痛苦的事情,而Apifox为开发者提供了批量编辑交互。更容易实现他们的目标

四、结尾

使用过 Apifox 后,相信你会或多或少对这款软件的细节和强大的功能印象深刻。因为一个软件工具的使命必须是为用户提供方便,处处简化用户的操作,让工作更有效率,这就是一个好工具的表现。

Apifox 确实有一点要说,它是一个有利于程序员的良心工具。

终极:吐血整理!顶级程序员的百宝箱来咯!| 原力计划

每个人都知道我是一个电子商务企业。在线界面多的在线问题如何排查?捕获数据包并查看数据。

JMeter

Apache JMeter 是 Apache 组织开发的基于 Java 的压力测试工具

是的,它用于压力测试。如何模拟大量请求?就用它吧。

短跑

Dash for mac 是一款配合 Mac OS 平台使用的软件编程文档管理工具,可以浏览 API 文档,管理代码片段。Dash 自带丰富的 API 文档,涵盖各种主流编程语言和框架。

开发文档

上面的兄弟,不过这个不用下载,是在线的

数据夹

DataGrip 是 JetBrains 推出的数据库管理产品。对于 JetBrains,开发者必须熟悉它。IDEA和ReSharper都是这家公司的产品,用户体验非常好。

一开始,我只是用它来看看我的同事正在使用一个很酷的界面。后来发现功能也很好吃,突出文字等等。你可以挖掘很多功能。

视觉虚拟机

VisualVM 是 Netbeans 的一个配置文件子项目。JDK6.0 update 7已经收录,可以监控线程,内存情况,查看内存中方法和对象的CPU时间,已经被GC的对象,反向查看分配的栈(比如分配了哪些对象)到 100 个字符串对象)。

VisualVM 可以根据需要安装不同的插件。每个插件都有不同的关注点。有的主要监控GC,有的主要监控内存,还有的监控线程。

Iterm2

这是我用于日志故障排除的客户端工具。它还支持许多配置。可以直接ssh到跳板查看在线机器的状态等,还是需要在线排查的。

网*有道词典

有朋友想问帅青是什么情况,是不是有鬼畜混进来?

不,我们在开发它们时不知道很多单词,或者在命名它们时不知道单词的英文。仍然有必要检查它们。标准化的命名是你成为顶级大牛的第一步。你的名字全是A.B,C 当你的代码审核时,你的Leader会打电话给hr让你回家过年,然后再提交。新年来临之际,不要轻易尝试。

崇高的文本

这是一个文本记录的工具,也可以用来写代码,但是如果我们有IDE的话,它可以作为日常琐事记录的工具,临时文档处理的工具也是可以的,而且反正还是很有用的。

最近刚好有人才群里的人才打电话给我安利,给我做笔记和写博客的工具,说我的排版很好看。(我在飘)

安排!

印象笔记

这可以说是陪伴我大学到现在的一个工具。数了几千个文件,记录了生活中的小事,学了编程之后的很多东西。我在收录里面。

我不会和其他笔记比较,因为我一开始使用的那个从来没有被替换过。

泰波拉

Typora 是我一直在为其编写 Markdown 的工具。它易于使用,但也可以切换模式。你相信吗?打字机模式、对焦模式、音源模式总有一款适合你。

ipic

我使用 Typora 的图片床。Markdown复制图片是不是从本地地址进来的,发到外网就失效了。但是,这个基于 Typora 的工具,你复制进去的时候可以直接上传到互联网上。现在,你可以在任何你想要的平台上发布。

Md2All

每个人都很好奇我的降价如何看起来如此美丽。其实我写完markdown后,转成html,就用了上面的工具。

写完就在这里打出来然后发出去。打字花了很长时间,忍不住夸了帅C。

图像处理 Adobe Photoshop CC 2019

ps,众所周知,正常的图片处理啊用这个香味,没事帮美P拍照,说不定还能找个女朋友(又开始YY了)

Adobe Premiere Pro CC 2019

这可能是最常用的视频处理软件了,非常好用!!!

功能太丰富了,喘不过气来。缺点是学习成本有点高,入门很快。成为大神需要很多时间。

Adobe After Effects CC 2019

不知道你看了多少视频。视频的很多特效都是由此制作的。下面还有一个我的演示。

GIPHY 捕获

有时候人们文章不想用静态图片来表达,而是想录制Gif动画来写代码,那么这个软件真的好用。

视频播放 KMPlayer

其实帅C,我心里有一个玩家神器,快点播吧。

可惜没过多久,直播就过早地死掉了。我将使用以下播放软件播放自己的视频。

因为很多电脑自带的格式可能不支持,而且我喜欢剪辑视频,一直在用。

斗图

你有没有注意到我之前的很多 文章 表情实际上是在网上制作的?

碳

帅兵之前的文章里很多代码的图片都是这个网站生成的。有很多款式可供选择,非常漂亮。

代码LF

这个 网站 很有趣。如果你在写代码的时候不知道如何命名这些单词,可以去这里查看一下。他是GitHub的爬虫工具。看到大神之名,总会有想法。

注:我简单介绍一下上面的软件是做什么的,因为实在太多了,真正的功能还需要深挖。

总结

其实更香的工具太多了,这里就不一一介绍了,其实有一个很简单的方法,就是问,学,学。

我就是这样。看到Leader用什么工具,我问他是什么,好用吗?如何使用?

包括我写博客,其实才写了20多天。第一天准备写的时候,直接问三外(Java3y),你用什么开发工具,怎么用,包括他主要发布哪些平台,发布时间段,我会直接问。

他坐在我对面,因为我的猥亵而被迫说出真相,主要是因为最近有需要我为他写代码哈哈。

别人有这么多经验,会不会是软件不好?而且在使用过程中如果不知道,可以问问对方,是不是很香。

潺潺

我们先来看看人才交流群里一位人才提出的问题:

不知道大家还记得我之前写的幂等情况吗?

这就是下图中的情况。当我下单增加或减少 GMV 时,我会先去看看有没有流水。有的话就证明已经加了,我直接回。如果没有,请继续以下过程。

其实他提的问题很好,因为我们日常的开发是主从同步,读写分离,也就是说我们可能会加GMV,但是我们操作主库,他需要同步数据到奴隶图书馆,但是这个他在这个过程中被耽搁了。

这时候如果另一个系统重试订单号消息,你又进来了吗?你查看流水,发现没有流水,却以为自己没有加钱,进行了加钱的操作,结果耽误了。, 是不是加了两次。

正常开发中确实有,但是主从延迟应该是DBA(Database Administrator)考虑的,但是我说不能写有逻辑漏洞的代码,其实很简单,把他放到Redis中,设置一个时间约30分钟,可避免在此期间重复食用。如果延迟超过30分钟,问题已经很大了,DBA会知道的。

本文由吐血整理,大家吃好,记得给个赞哦!

原来的:

【结尾】

来吧,原力计划的升级版来了!2019年末,我们为您准备了一场交通盛宴!即日起,只要参与原力计划,文章达到要求,即可获得流量+现金的支持!

参与方式:发布原创文章时,在提交页面勾选原力计划即可参与。扫码戳详情↓

文章采集api 完美:Datakit,真正的统一可观测性 Agent

采集交流 • 优采云 发表了文章 • 0 个评论 • 151 次浏览 • 2022-10-12 05:25

随着云和云原生的发展,越来越多的客户意识到“数据”的重要性,掀起了一波又一波的数据积累浪潮。

如今,国内外数据量很大采集器,但采集的能力大多是单一的。比如 Telegraf 只支持指标,Filebeat 只服务日志,OpenTelemetry 的 Collector 对非云原生组件不友好。需要大量安装 Exporter 插件。为了实现系统的可观察性,需要使用多个采集器,造成资源的浪费。

Datakit是目前唯一真正整合各种环境(传统环境,云/云原生)数据统一的平台采集,一个进程或者Daemonset Pod就可以实现全方位的数据采集,配置体验不错,开源且可扩展。本文将对Datakit相关功能进行全面介绍。

(DataKit 内部架构)

多维可观测性数据采集

Datakit 支持来自各种基础设施和技术栈的采集 Metrics、Logs、Traces 等数据,并对这些数据进行结构化处理。

1.实时基础设施对象

DataKit 支持从主机、容器、k8s、进程、云产品等所有基础设施对象的实时状态,一气呵成。例如:

(1) Datakit hostobject用于采集基本的主机信息,如硬件型号、基本资源消耗等。

(2)进程采集器可以监控系统中各种正在运行的进程,获取并分析进程运行时的各种指标,包括内存使用率、CPU时间、进程当前状态、进程监控的端口等..,并且根据进程运行时各种指标的信息,用户可以在观察云中配置相关的告警,以便用户了解进程的状态,当进程发生故障时,故障进程可以及时维护。

二、指标

相比Telegraf只能采集系列数据,DataKit涵盖的数据更全面采集类型,拥有海量技术栈指标采集能力,采集器配置更简单,数据质量更好.

3. 日志

针对日志数据的整体可观测性,提供了一种足够灵活多变的信息组合方式。正因为如此,相比指标和追踪,日志有更多的采集和处理方式,以适应不同的采集环境、架构和技术栈的场景。

从磁盘文件中获取日志

这是最原创的日志处理方式。无论是开发者还是传统的日志采集方案,一般都是先将日志直接写入磁盘文件。写入磁盘文件的日志具有以下特点:

(1) 顺序写入:一般的日志框架可以保证日志在磁盘文件中,保持时间的序列性

自动分片:由于磁盘日志文件是物理增量的,为了防止日志炸毁磁盘,一般的日志框架会自动进行分片,或者通过一些外部常驻脚本来实现日志分片

(2) 基于以上特性,DataKit 只需要跟踪这些文件的变化(即采集 最新更新),一旦写入日志,DataKit 就可以采集 到达,其部署也很简单,在日志采集器的conf中填写文件路径(或通配符路径)为采集即可。

通过调用环境API获取日志

这个采集方法目前主要针对容器环境下的stdout日志。这种日志需要容器(或Kubernetes Pod)中运行的应用程序将日志输出到stdout,然后通过Docker的日志接口,将对应的stdout的日志同步到DataKit。

远程推送日志到 DataKit

对于远程日志推送,主要是

(1) 开发者直接将应用日志推送到DataKit指定的服务中。例如,Java 的 log4j 和 Python 的原生 SocketHandler 支持将日志发送到远程服务。

(2) 第三方平台日志访问

这种形式的特点是日志直接发送到DataKit,不需要把日志放在中间。

Sidecar 形式的日志采集

采集这个方法其实结合了磁盘日志采集和日志远程推送两种方法。具体来说就是在用户的Pod中添加一个兼容DataKit的Sidecar(即logfwd)。应用,采集方法如下:

4.链接跟踪

DataKit目前支持多种广泛使用的trace数据,如zipkin/jaeger/otel/skywalking/ddtrace等,只需要将对应的数据地址指向Datakit即可。

5.终端行为

DataKit支持全面采集前端行为数据,包括H5/Android/IOS/Fultter/React-native等。

RUM(Real User Monitor)采集器用于采集网页或移动设备上报的用户访问监控数据。建议将 RUM 单独部署在公网上,不要与现有服务(如 Kubernetes 集群)一起部署。因为RUM接口上的流量可能非常大,集群内部的流量会受到干扰,集群内部一些可能的资源调度机制可能会影响RUM服务的运行。

通常,生产环境中的js文件会经过各种转换和压缩,与开发时的源代码有较大差异,不方便调试。如果需要在源代码中定位错误,则必须使用 sourcemap 文件。

DataKit支持将js对应的sourcemap文件压缩打包,命名为--.zip,上传到/data/rum/,从而实现上报的错误指标集数据自动转换 error_stack_source 字段并将其附加到指标集。

6. 云原生安全

SChecker插件,绝对安全的安全检查器,lua沙箱只读分析,支持300+安全事件发现,用户可以自定义自己的规则文件和lib库。

一般来说,运维过程中一项非常重要的工作就是检查系统、软件、日志等一系列状态。传统的解决方案往往是由工程师编写shell(bash)脚本来执行类似的工作,并使用一些远程脚本来执行类似的任务。管理工具实现集群管理。然而,这种方法实际上是非常危险的。由于系统检查操作中权限过多的问题,经常以root模式运行。一旦恶意脚本被执行,后果将是灾难性的。在实践中,恶意脚本有两种,一种是恶意命令,如rm -rf,另一种是数据窃取,如通过网络IO向外部泄露数据。

因此,Security Checker 希望提供一种新型的安全脚本方法(限制命令执行、限制本地 IO、限制网络 IO)来保证所有行为安全可控,Security Checker 将通过统一的网络模型在日志的形式采集事件。同时,Security Checker 将提供大量可更新的规则库脚本,包括对系统、容器、网络和安全的一系列检查。scheck 是安全检查器的缩写。

7、基于eBPF的网络监控

DataKit eBPF 采集器 支持采集主机/进程/容器的网络层 4/7 性能和异常数据。

eBPF采集器、采集主机网络TCP、UDP连接信息、Bash执行日志等。这个采集器主要包括两种:ebpf-net和ebpf-bash:

ebpf 网:

数据类别:网络

完整的解决方案:面向开源软件的自动化漏洞数据采集与处理技术研究

漏洞数据分散在数百个资源中,数据碎片化、无格式,导致采集不便、处理复杂。然而,人工构建的漏洞数据集样本类型简单、特征单一,难以支撑真实软件漏洞检测的研究。因此,软件安全领域缺乏大规模、真实、有效的漏洞数据集。针对这一问题,本文提出了一种开源软件漏洞数据自动化采集及处理系统,能够自动实现来自多源平台的采集补丁文件,进行冗余处理和一致性处理。得到一个缩减的数据集,进一步生成大量的漏洞样本。与现有研究相比,本文构建的系统可以采集更多源平台的漏洞数据,漏洞数据更丰富,样本质量更高。通过深度学习漏洞检测实验证明,本文在数据集上训练的模型在实际软件漏洞检测中更为有效。

该成果已在实验室github组织下开源,相关内容请访问。

背景和动机

在软件安全领域,漏洞检测技术是一个具有挑战性的问题。为了减少人工参与,提高漏洞的检测规模和检测速度,基于深度学习的漏洞检测模型应运而生。然而,漏洞检测领域缺乏大规模的、真实的漏洞数据集。一方面,目前公开的人工构建的数据集,如SARD数据集,只能作为学术研究的对象,对真实漏洞的研究辅助相对有限。漏洞检测不是很有效。另一方面,漏洞数据分散在数百个资源上,没有统一的访问渠道,而且这些数据是碎片化的、无格式的,这给数据采集和处理带来了挑战。此外,不同来源的漏洞数据质量参差不齐,其中一些是安全缺陷,不一定是漏洞补丁。传统的采集方法依赖安全专家通过人工分析进行过滤,耗时耗力、效率低、成本高。为了解决这些问题,本文构建了漏洞数据自动化采集处理系统,旨在总结漏洞数据的分布规律和内容特征,突破漏洞数据准确提取等关键点。自动过滤漏洞补丁链接。技术,解决自动化问题采集和多源漏洞补丁采集 大数据环境下海量异构的漏洞信息,从而实现构建大规模、高质量的漏洞数据集,为深度学习漏洞检测提供有效的训练数据,提高模型检测精度。设计与实现如图1所示。系统主要有三个模块: 1)Data采集模块,输入为美国国家漏洞数据库NVD和一般漏洞,输出为漏洞信息和补丁文件;2)数据处理模块,输入为多源采集的补丁文件,输出为处理后的简化补丁库;3)数据生成模块,输入为补丁库和上一步输出的开源项目的源代码,

图 1 系统架构图

在data采集模块中,我们对权威漏洞库NVD的数据进行解析提取,得到结构化的漏洞属性信息。进一步系统分析研究主流开源软件的漏洞参考链接,找出存在漏洞的平台链接,获取不同安全发布平台的漏洞补丁文件,从而获取漏洞样本,为深度学习漏洞检测提供数据支持研究。. 我们提出了一种基于多源补丁的数据自动化采集 模型,通过三种方法自动化采集补丁。首先是从补丁的安全漏洞公告平台获取补丁,软件厂商自己的漏洞公告平台,和代码管理仓库。在对数百个补丁发布平台进行系统分析总结后,总结出20多种补丁自动化。采集网站,如图2。二是通过“CVE”过滤GitHub的历史修改Commits " 关键词,查找CVE的修改记录,自动过滤历史修改。三是在bug追踪平台Bugzilla的NVD Reference中搜索与CVE匹配的bugid,得到对应的bug修复文件或补丁。

图2 补丁源平台

在数据处理模块中,我们系统地分析了多源补丁的结构和格式,总结了标准的补丁文件结构和内容信息,并对通过多种采集方法得到的补丁文件进行了合并和去冗余。相同软件版本冗余如图3,不同版本软件冗余如图4。我们提出了一套基于多种信息的补丁有效性评估机制,并结合提取的漏洞文件名,函数名和补丁源平台,判断补丁文件和漏洞的相关性。如果补丁是直接针对漏洞功能的补丁,则认为是最准确的类型1;如果补丁是针对漏洞文件的补丁,它被认为是下一个准确的类型2;如果补丁无法判断是打漏洞函数还是漏洞文件,则可以判断补丁是针对CVE的,则为Type 3;如果不能通过现有信息直接判断,需要进一步人工处理,则暂按第4类处理。

图 3 相同软件版本的补丁冗余

图 4 不同软件版本的补丁冗余

在数据生成模块中,我们将补丁文件与代码库进行匹配,以获取函数级别和文件级别的细粒度漏洞样本。由于源代码漏洞数据集均为线性文本形式,无法反映代码程序的控制依赖信息和层次结构信息,缺乏程序语义与漏洞特征的关系,难以获得准确的语法结构信息通过进一步分析。具有更多语义信息的中间语言形式的漏洞数据可以提供更全面、更直接的代码表示,提高漏洞检测模型的检测能力和准确性。本模块搭建各版本主流软件的编译环境,查找编译漏洞文件所需的头文件、库文件等依赖项,并使用编译器以中间语言的形式生成漏洞样本。目前已经对19个开源软件进行了数据采集和处理,得到了有效的细粒度漏洞样本库。补丁库涵盖 4643 个 CVE,收录 8685 个补丁文件。漏洞样本库有6847个漏洞文件样本、6573个无漏洞文件样本、10412个漏洞函数/非漏洞函数程序样本。统计结果见表1。并使用编译器以中间语言的形式生成漏洞样本。目前已经对19个开源软件进行了数据采集和处理,得到了有效的细粒度漏洞样本库。补丁库涵盖 4643 个 CVE,收录 8685 个补丁文件。漏洞样本库有6847个漏洞文件样本、6573个无漏洞文件样本、10412个漏洞函数/非漏洞函数程序样本。统计结果见表1。并使用编译器以中间语言的形式生成漏洞样本。目前已经对19个开源软件进行了数据采集和处理,得到了有效的细粒度漏洞样本库。补丁库涵盖 4643 个 CVE,收录 8685 个补丁文件。漏洞样本库有6847个漏洞文件样本、6573个无漏洞文件样本、10412个漏洞函数/非漏洞函数程序样本。统计结果见表1。847个漏洞文件样本,6573个无漏洞文件样本,10412个漏洞函数/非漏洞函数程序样本。统计结果见表1。847个漏洞文件样本,6573个无漏洞文件样本,10412个漏洞函数/非漏洞函数程序样本。统计结果见表1。

表 1 数据集统计

采用基于深度学习的漏洞检测框架 SySeVR() 训练最有效的模型 BGRU。实验一是原创数据集在真实漏洞数据NVD上的检测结果。原创数据集有14000个SARD程序和1591个NVD程序,包括13906个SADR易受攻击程序(包括易受攻击的函数和修补函数),94个非易受攻击程序,874个NVD易受攻击程序,717个无bug程序。实验2使用一个新的数据集,使用原创数据集中来自SARD的数据集,将部分NVD数据集替换为本文构建的6847个易受攻击程序和6573个非易受攻击程序,并在真实数据集上进行测试软件漏洞数据集 NVD。测试结果如表2所示。

表2 漏洞检测实验结果对比

可以看出,用系统构建的数据集训练的模型在真实数据集的漏洞检测方面表现更好。这体现在假阴性率和假阳性率的降低,以及准确率、准确率和召回率的提高上。这是因为在模型训练中加入了大量真实的软件漏洞数据,提供了丰富的漏洞样本,使得模型可以用于漏洞特征进行更全面的学习。 查看全部

文章采集api 完美:Datakit,真正的统一可观测性 Agent

随着云和云原生的发展,越来越多的客户意识到“数据”的重要性,掀起了一波又一波的数据积累浪潮。

如今,国内外数据量很大采集器,但采集的能力大多是单一的。比如 Telegraf 只支持指标,Filebeat 只服务日志,OpenTelemetry 的 Collector 对非云原生组件不友好。需要大量安装 Exporter 插件。为了实现系统的可观察性,需要使用多个采集器,造成资源的浪费。

Datakit是目前唯一真正整合各种环境(传统环境,云/云原生)数据统一的平台采集,一个进程或者Daemonset Pod就可以实现全方位的数据采集,配置体验不错,开源且可扩展。本文将对Datakit相关功能进行全面介绍。

(DataKit 内部架构)

多维可观测性数据采集

Datakit 支持来自各种基础设施和技术栈的采集 Metrics、Logs、Traces 等数据,并对这些数据进行结构化处理。

1.实时基础设施对象

DataKit 支持从主机、容器、k8s、进程、云产品等所有基础设施对象的实时状态,一气呵成。例如:

(1) Datakit hostobject用于采集基本的主机信息,如硬件型号、基本资源消耗等。

(2)进程采集器可以监控系统中各种正在运行的进程,获取并分析进程运行时的各种指标,包括内存使用率、CPU时间、进程当前状态、进程监控的端口等..,并且根据进程运行时各种指标的信息,用户可以在观察云中配置相关的告警,以便用户了解进程的状态,当进程发生故障时,故障进程可以及时维护。

二、指标

相比Telegraf只能采集系列数据,DataKit涵盖的数据更全面采集类型,拥有海量技术栈指标采集能力,采集器配置更简单,数据质量更好.

3. 日志

针对日志数据的整体可观测性,提供了一种足够灵活多变的信息组合方式。正因为如此,相比指标和追踪,日志有更多的采集和处理方式,以适应不同的采集环境、架构和技术栈的场景。

从磁盘文件中获取日志

这是最原创的日志处理方式。无论是开发者还是传统的日志采集方案,一般都是先将日志直接写入磁盘文件。写入磁盘文件的日志具有以下特点:

(1) 顺序写入:一般的日志框架可以保证日志在磁盘文件中,保持时间的序列性

自动分片:由于磁盘日志文件是物理增量的,为了防止日志炸毁磁盘,一般的日志框架会自动进行分片,或者通过一些外部常驻脚本来实现日志分片

(2) 基于以上特性,DataKit 只需要跟踪这些文件的变化(即采集 最新更新),一旦写入日志,DataKit 就可以采集 到达,其部署也很简单,在日志采集器的conf中填写文件路径(或通配符路径)为采集即可。

通过调用环境API获取日志

这个采集方法目前主要针对容器环境下的stdout日志。这种日志需要容器(或Kubernetes Pod)中运行的应用程序将日志输出到stdout,然后通过Docker的日志接口,将对应的stdout的日志同步到DataKit。

远程推送日志到 DataKit

对于远程日志推送,主要是

(1) 开发者直接将应用日志推送到DataKit指定的服务中。例如,Java 的 log4j 和 Python 的原生 SocketHandler 支持将日志发送到远程服务。

(2) 第三方平台日志访问

这种形式的特点是日志直接发送到DataKit,不需要把日志放在中间。

Sidecar 形式的日志采集

采集这个方法其实结合了磁盘日志采集和日志远程推送两种方法。具体来说就是在用户的Pod中添加一个兼容DataKit的Sidecar(即logfwd)。应用,采集方法如下:

4.链接跟踪

DataKit目前支持多种广泛使用的trace数据,如zipkin/jaeger/otel/skywalking/ddtrace等,只需要将对应的数据地址指向Datakit即可。

5.终端行为

DataKit支持全面采集前端行为数据,包括H5/Android/IOS/Fultter/React-native等。

RUM(Real User Monitor)采集器用于采集网页或移动设备上报的用户访问监控数据。建议将 RUM 单独部署在公网上,不要与现有服务(如 Kubernetes 集群)一起部署。因为RUM接口上的流量可能非常大,集群内部的流量会受到干扰,集群内部一些可能的资源调度机制可能会影响RUM服务的运行。

通常,生产环境中的js文件会经过各种转换和压缩,与开发时的源代码有较大差异,不方便调试。如果需要在源代码中定位错误,则必须使用 sourcemap 文件。

DataKit支持将js对应的sourcemap文件压缩打包,命名为--.zip,上传到/data/rum/,从而实现上报的错误指标集数据自动转换 error_stack_source 字段并将其附加到指标集。

6. 云原生安全

SChecker插件,绝对安全的安全检查器,lua沙箱只读分析,支持300+安全事件发现,用户可以自定义自己的规则文件和lib库。

一般来说,运维过程中一项非常重要的工作就是检查系统、软件、日志等一系列状态。传统的解决方案往往是由工程师编写shell(bash)脚本来执行类似的工作,并使用一些远程脚本来执行类似的任务。管理工具实现集群管理。然而,这种方法实际上是非常危险的。由于系统检查操作中权限过多的问题,经常以root模式运行。一旦恶意脚本被执行,后果将是灾难性的。在实践中,恶意脚本有两种,一种是恶意命令,如rm -rf,另一种是数据窃取,如通过网络IO向外部泄露数据。

因此,Security Checker 希望提供一种新型的安全脚本方法(限制命令执行、限制本地 IO、限制网络 IO)来保证所有行为安全可控,Security Checker 将通过统一的网络模型在日志的形式采集事件。同时,Security Checker 将提供大量可更新的规则库脚本,包括对系统、容器、网络和安全的一系列检查。scheck 是安全检查器的缩写。

7、基于eBPF的网络监控

DataKit eBPF 采集器 支持采集主机/进程/容器的网络层 4/7 性能和异常数据。

eBPF采集器、采集主机网络TCP、UDP连接信息、Bash执行日志等。这个采集器主要包括两种:ebpf-net和ebpf-bash:

ebpf 网:

数据类别:网络

完整的解决方案:面向开源软件的自动化漏洞数据采集与处理技术研究

漏洞数据分散在数百个资源中,数据碎片化、无格式,导致采集不便、处理复杂。然而,人工构建的漏洞数据集样本类型简单、特征单一,难以支撑真实软件漏洞检测的研究。因此,软件安全领域缺乏大规模、真实、有效的漏洞数据集。针对这一问题,本文提出了一种开源软件漏洞数据自动化采集及处理系统,能够自动实现来自多源平台的采集补丁文件,进行冗余处理和一致性处理。得到一个缩减的数据集,进一步生成大量的漏洞样本。与现有研究相比,本文构建的系统可以采集更多源平台的漏洞数据,漏洞数据更丰富,样本质量更高。通过深度学习漏洞检测实验证明,本文在数据集上训练的模型在实际软件漏洞检测中更为有效。

该成果已在实验室github组织下开源,相关内容请访问。

背景和动机

在软件安全领域,漏洞检测技术是一个具有挑战性的问题。为了减少人工参与,提高漏洞的检测规模和检测速度,基于深度学习的漏洞检测模型应运而生。然而,漏洞检测领域缺乏大规模的、真实的漏洞数据集。一方面,目前公开的人工构建的数据集,如SARD数据集,只能作为学术研究的对象,对真实漏洞的研究辅助相对有限。漏洞检测不是很有效。另一方面,漏洞数据分散在数百个资源上,没有统一的访问渠道,而且这些数据是碎片化的、无格式的,这给数据采集和处理带来了挑战。此外,不同来源的漏洞数据质量参差不齐,其中一些是安全缺陷,不一定是漏洞补丁。传统的采集方法依赖安全专家通过人工分析进行过滤,耗时耗力、效率低、成本高。为了解决这些问题,本文构建了漏洞数据自动化采集处理系统,旨在总结漏洞数据的分布规律和内容特征,突破漏洞数据准确提取等关键点。自动过滤漏洞补丁链接。技术,解决自动化问题采集和多源漏洞补丁采集 大数据环境下海量异构的漏洞信息,从而实现构建大规模、高质量的漏洞数据集,为深度学习漏洞检测提供有效的训练数据,提高模型检测精度。设计与实现如图1所示。系统主要有三个模块: 1)Data采集模块,输入为美国国家漏洞数据库NVD和一般漏洞,输出为漏洞信息和补丁文件;2)数据处理模块,输入为多源采集的补丁文件,输出为处理后的简化补丁库;3)数据生成模块,输入为补丁库和上一步输出的开源项目的源代码,

图 1 系统架构图

在data采集模块中,我们对权威漏洞库NVD的数据进行解析提取,得到结构化的漏洞属性信息。进一步系统分析研究主流开源软件的漏洞参考链接,找出存在漏洞的平台链接,获取不同安全发布平台的漏洞补丁文件,从而获取漏洞样本,为深度学习漏洞检测提供数据支持研究。. 我们提出了一种基于多源补丁的数据自动化采集 模型,通过三种方法自动化采集补丁。首先是从补丁的安全漏洞公告平台获取补丁,软件厂商自己的漏洞公告平台,和代码管理仓库。在对数百个补丁发布平台进行系统分析总结后,总结出20多种补丁自动化。采集网站,如图2。二是通过“CVE”过滤GitHub的历史修改Commits " 关键词,查找CVE的修改记录,自动过滤历史修改。三是在bug追踪平台Bugzilla的NVD Reference中搜索与CVE匹配的bugid,得到对应的bug修复文件或补丁。

图2 补丁源平台

在数据处理模块中,我们系统地分析了多源补丁的结构和格式,总结了标准的补丁文件结构和内容信息,并对通过多种采集方法得到的补丁文件进行了合并和去冗余。相同软件版本冗余如图3,不同版本软件冗余如图4。我们提出了一套基于多种信息的补丁有效性评估机制,并结合提取的漏洞文件名,函数名和补丁源平台,判断补丁文件和漏洞的相关性。如果补丁是直接针对漏洞功能的补丁,则认为是最准确的类型1;如果补丁是针对漏洞文件的补丁,它被认为是下一个准确的类型2;如果补丁无法判断是打漏洞函数还是漏洞文件,则可以判断补丁是针对CVE的,则为Type 3;如果不能通过现有信息直接判断,需要进一步人工处理,则暂按第4类处理。

图 3 相同软件版本的补丁冗余

图 4 不同软件版本的补丁冗余

在数据生成模块中,我们将补丁文件与代码库进行匹配,以获取函数级别和文件级别的细粒度漏洞样本。由于源代码漏洞数据集均为线性文本形式,无法反映代码程序的控制依赖信息和层次结构信息,缺乏程序语义与漏洞特征的关系,难以获得准确的语法结构信息通过进一步分析。具有更多语义信息的中间语言形式的漏洞数据可以提供更全面、更直接的代码表示,提高漏洞检测模型的检测能力和准确性。本模块搭建各版本主流软件的编译环境,查找编译漏洞文件所需的头文件、库文件等依赖项,并使用编译器以中间语言的形式生成漏洞样本。目前已经对19个开源软件进行了数据采集和处理,得到了有效的细粒度漏洞样本库。补丁库涵盖 4643 个 CVE,收录 8685 个补丁文件。漏洞样本库有6847个漏洞文件样本、6573个无漏洞文件样本、10412个漏洞函数/非漏洞函数程序样本。统计结果见表1。并使用编译器以中间语言的形式生成漏洞样本。目前已经对19个开源软件进行了数据采集和处理,得到了有效的细粒度漏洞样本库。补丁库涵盖 4643 个 CVE,收录 8685 个补丁文件。漏洞样本库有6847个漏洞文件样本、6573个无漏洞文件样本、10412个漏洞函数/非漏洞函数程序样本。统计结果见表1。并使用编译器以中间语言的形式生成漏洞样本。目前已经对19个开源软件进行了数据采集和处理,得到了有效的细粒度漏洞样本库。补丁库涵盖 4643 个 CVE,收录 8685 个补丁文件。漏洞样本库有6847个漏洞文件样本、6573个无漏洞文件样本、10412个漏洞函数/非漏洞函数程序样本。统计结果见表1。847个漏洞文件样本,6573个无漏洞文件样本,10412个漏洞函数/非漏洞函数程序样本。统计结果见表1。847个漏洞文件样本,6573个无漏洞文件样本,10412个漏洞函数/非漏洞函数程序样本。统计结果见表1。

表 1 数据集统计

采用基于深度学习的漏洞检测框架 SySeVR() 训练最有效的模型 BGRU。实验一是原创数据集在真实漏洞数据NVD上的检测结果。原创数据集有14000个SARD程序和1591个NVD程序,包括13906个SADR易受攻击程序(包括易受攻击的函数和修补函数),94个非易受攻击程序,874个NVD易受攻击程序,717个无bug程序。实验2使用一个新的数据集,使用原创数据集中来自SARD的数据集,将部分NVD数据集替换为本文构建的6847个易受攻击程序和6573个非易受攻击程序,并在真实数据集上进行测试软件漏洞数据集 NVD。测试结果如表2所示。

表2 漏洞检测实验结果对比

可以看出,用系统构建的数据集训练的模型在真实数据集的漏洞检测方面表现更好。这体现在假阴性率和假阳性率的降低,以及准确率、准确率和召回率的提高上。这是因为在模型训练中加入了大量真实的软件漏洞数据,提供了丰富的漏洞样本,使得模型可以用于漏洞特征进行更全面的学习。

实用文章:【php 带cookie采集某页面】的更多相关文章

采集交流 • 优采云 发表了文章 • 0 个评论 • 96 次浏览 • 2022-10-11 21:20

如果在基于 vue 的 webpack 基架开发中使用代理转发,结果浏览器在没有 cookie 的情况下发出请求,导致登录始终使会话失败,该怎么办?

环境:有2个业务接口需要转发到82台服务器:/用户/getCode.do.do./user/doLogin.do现象:使用以上两个接口实现用户登录功能,首先显示登录页面,调用:/user/getCode.do获取验证码,然后在用户界面中输入用户名。点击登录后调用密码和验证码: /用户/do登录接口实现登录.结果: /用户/do登录后台始终找不到验证码,因为浏览器没有将 JSE 放入 cookie 中...

教程:python爬虫之 requests实战之网页采集器

今天继续我们的爬虫学习,采集器学习一个请求实用的网页:以搜狗主页为例

代码的设计步骤:

我们遵循以下设计过程来开发Web采集器:

(1) UA伪装:将相应的用户代理封装到字典中

在这里,添加了一些知识:

UA:用户代理(请求运营商的身份)

)。

UA检测:服务器网站门户检测到相应请求载体的身份,如果是浏览器,则为正常请求,否则很可能拒绝请求

UA伪装:使爬虫的请求向量身份伪装成某个浏览器

(2) 发起请求,get 模式返回响应对象

(3)获取响应数据,文本以字符串的形式返回响应数据

(4) 数据的持久存储

下面,附加“我的代码”部分:

import requests

'''

网页采集器

UA:User-Agent(请求载体的身份标识)

UA检测:门户网站的服务器会检测对应请求载体的身份标识,如果是浏览器则说明是一个正常请求,否则很有可能拒绝该请求

UA伪装:让爬虫对应的请求载体身份标识伪装成某一个浏览器

'''

if __name__ == "__main__":

#UA伪装:将对应的User-Agent封装到一个字典内

headers = {

'User-Agent':'Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/86.0.4240.198 Safari/537.36'

}

url = 'https://www.sogou.com/web'

# 2.发起请求,get方式会返回一个响应对象

#处理url携带的参数:封装到字典内

kw = input('enter a word:')

param = {

'query':kw

}

#对指定的url发起的请求对应的url是携带参数的,并且请求过程中处理了参数

response = requests.get(url=url,params=param,headers=headers)

# 3.获取响应数据,text返回的是字符串形式的响应数据

page_text = response.text

fileName = kw+'.html'

# 4.持久化存储

<p>

with open(fileName, 'w', encoding='utf-8') as fp:

fp.write(page_text)

print(fileName,"保存成功!!!")</p>

运行python代码,我输入“华庄品”,然后生成华庄品.html文件

华庄品文件.html详细代码为:

化妆品生产许可信息管理系统服务平台

var G = {"baseUrl":"http://scxk.nmpa.gov.cn:81/xk/"};

【全部许可证】【业务办理】

许可证编号

企业名称

社会信用代码

所属省份

生产类别

<p>

发证日期

企业名称

许可证编号

发证机关 有效期至

本站由国家药品监督管理局主办

版权所有 未经许可禁止转载或建立镜像 Copyright © NMPA All Rights Reserved

</p> 查看全部

实用文章:【php 带cookie采集某页面】的更多相关文章

如果在基于 vue 的 webpack 基架开发中使用代理转发,结果浏览器在没有 cookie 的情况下发出请求,导致登录始终使会话失败,该怎么办?

环境:有2个业务接口需要转发到82台服务器:/用户/getCode.do.do./user/doLogin.do现象:使用以上两个接口实现用户登录功能,首先显示登录页面,调用:/user/getCode.do获取验证码,然后在用户界面中输入用户名。点击登录后调用密码和验证码: /用户/do登录接口实现登录.结果: /用户/do登录后台始终找不到验证码,因为浏览器没有将 JSE 放入 cookie 中...

教程:python爬虫之 requests实战之网页采集器

今天继续我们的爬虫学习,采集器学习一个请求实用的网页:以搜狗主页为例

代码的设计步骤:

我们遵循以下设计过程来开发Web采集器:

(1) UA伪装:将相应的用户代理封装到字典中

在这里,添加了一些知识:

UA:用户代理(请求运营商的身份)

)。

UA检测:服务器网站门户检测到相应请求载体的身份,如果是浏览器,则为正常请求,否则很可能拒绝请求

UA伪装:使爬虫的请求向量身份伪装成某个浏览器

(2) 发起请求,get 模式返回响应对象

(3)获取响应数据,文本以字符串的形式返回响应数据

(4) 数据的持久存储

下面,附加“我的代码”部分:

import requests

'''

网页采集器

UA:User-Agent(请求载体的身份标识)

UA检测:门户网站的服务器会检测对应请求载体的身份标识,如果是浏览器则说明是一个正常请求,否则很有可能拒绝该请求

UA伪装:让爬虫对应的请求载体身份标识伪装成某一个浏览器

'''

if __name__ == "__main__":

#UA伪装:将对应的User-Agent封装到一个字典内

headers = {

'User-Agent':'Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/86.0.4240.198 Safari/537.36'

}

url = 'https://www.sogou.com/web'

# 2.发起请求,get方式会返回一个响应对象

#处理url携带的参数:封装到字典内

kw = input('enter a word:')

param = {

'query':kw

}

#对指定的url发起的请求对应的url是携带参数的,并且请求过程中处理了参数

response = requests.get(url=url,params=param,headers=headers)

# 3.获取响应数据,text返回的是字符串形式的响应数据

page_text = response.text

fileName = kw+'.html'

# 4.持久化存储

<p>

with open(fileName, 'w', encoding='utf-8') as fp:

fp.write(page_text)

print(fileName,"保存成功!!!")</p>

运行python代码,我输入“华庄品”,然后生成华庄品.html文件

华庄品文件.html详细代码为:

化妆品生产许可信息管理系统服务平台

var G = {"baseUrl":"http://scxk.nmpa.gov.cn:81/xk/"};

【全部许可证】【业务办理】

许可证编号

企业名称

社会信用代码

所属省份

生产类别

<p>

发证日期

企业名称

许可证编号

发证机关 有效期至

本站由国家药品监督管理局主办

版权所有 未经许可禁止转载或建立镜像 Copyright © NMPA All Rights Reserved

</p>

干货:wordpress子比主题免费文章批量翻译工具

采集交流 • 优采云 发表了文章 • 0 个评论 • 73 次浏览 • 2022-10-10 18:23

wordpress子主题文章翻译可以让我们批量对需要翻译的文章进行中英文翻译,一键自动发布到我们对应的栏目。翻译不仅支持中英文,还支持日文、泰文、阿拉伯文、德文等多种语言。翻译插件对接百度翻译、有道翻译、谷歌翻译等API。

wordpress子主题文章翻译插件对接多家大厂翻译接口,自带翻译接口。无论是文章批量翻译还是语言之间的来回翻译,都可以一键点击,批量操作。WordPress子主题文章翻译插件支持各类cms,不仅WordPress、zblog、易友cms等各类cms都可以轻松对接。

WordPress子主题文章翻译插件支持全网内容采集、批量翻译、文章伪原创发布。想象一下使用一个wordpress子主题文章翻译插件,导入一个关键词列表,然后让AI翻译写出我们网站需要的原创文章。

搜索引擎正在识别由人工智能翻译编写的内容。这包括由人工智能或机器学习生成的内容。搜索引擎政策更新是为了打击那些使用人工智能以欺骗搜索引擎算法的方式翻译书面内容的人。这种类型的内容通常被设计为在搜索结果中排名靠前,但与手工翻译的内容质量不同。

搜索引擎表示,在确定内容是合成的还是操纵的时,它会考虑许多因素。这包括使用“旋转”技术生成相同内容的多个版本,以及使用人工智能生成旨在欺骗搜索引擎算法的文本。可能会对发现发布此类内容的 网站 采取行动,包括从搜索结果中删除。这是打击那些使用人工智能玩系统的人的重要一步。

毫无疑问,人工智能 (AI) 正在彻底改变内容写作领域。然而,人工智能书面内容的使用增加也可能产生潜在的问题。一个潜在的问题是,由 AI 翻译人员编写的内容可能会变得过于公式化和重复。随着人工智能算法变得越来越复杂,它们将能够更有效地识别数据中的模式。随着算法识别和复制成功的模式,这可能导致由人工智能翻译编写的内容变得越来越公式化。另一个潜在问题是 AI 翻译人员编写的内容可能是非个人的。

随着 AI 越来越多地参与到内容翻译写作过程中,WordPress 字幕可能会失去人类翻译写作的温暖和个性。最后,人工智能翻译的内容有可能被用来操纵公众舆论。随着人工智能在理解和复制人类情感方面变得更好,它可以用来翻译为引发某种情感反应而编写的内容。这可能被用来大规模操纵公众舆论,并带来潜在的危险后果。

总体而言,越来越多地使用人工智能来翻译书面内容可能会产生潜在的问题。然而,同样重要的是要记住,人工智能有可能彻底改变内容写作领域,而且好处可能大于风险。这可能被用来大规模操纵公众舆论,并带来潜在的危险后果。

总体而言,WordPress 子主题越来越多地使用人工智能来翻译可能会产生潜在问题的内容。然而,同样重要的是要记住,人工智能有可能彻底改变内容写作领域,而且好处可能大于风险。这可能被用来大规模操纵公众舆论,并带来潜在的危险后果。总体而言,越来越多地使用人工智能来翻译书面内容可能会产生潜在的问题。然而,同样重要的是要记住,人工智能有可能彻底改变内容写作领域,而且好处可能大于风险。

技术文章:谷歌seo特点技巧(网站google搜索优化)

如何优化谷歌排名?谷歌排名优化有哪些网站要求?

中国是外贸出口大国。最近有很多出口企业问我们对谷歌排名优化有什么要求?什么是谷歌排名优化?哪个品牌最适合谷歌排名优化?下面小编将为您解答这个问题:

疫情影响下,外贸企业迎难而上,求创新求变,数千家传统外贸企业伸出援手,提质增效。在客户开发和营销方面,外贸企业利用大数据精准营销工具、B2B平台、线上展会等方式,开发、推广、引流客户,加速数字化转型。

优易华拥有超过15年的互联网营销经验,让优易华拥有丰富的海外数字营销经验,积累了大量的营销资源。该公司是谷歌认证的合作伙伴,谷歌搜索引擎优化是主要项目之一。

谷歌排名优化说明及详情:

1、谷歌排名优化的最大优势是没有各个引擎的独立性。即使你只要求优化百度,结果在百度、谷歌等各大搜索引擎中都会有不错的排名,而SEO只能在一个搜索引擎中使用。好的排名显示在网站上,比如谷歌、百度、360、搜狗、搜搜等搜索引擎都会有好的排名,从而减少投入和投入。

2. 对于每个类别,列出相关的 文章。下面我们用问答的方式来说明什么是谷歌排名优化?如何学习谷歌排名优化?如何进行谷歌排名优化?将每一页的相关问题归纳为两类:问题大师关键词的集合列表,以及类似问题的列表。从根本上说,它清理了所有相关的关键词,让页面有更好的用户体验,让谷歌知道它在谷歌排名中有多好。

3.博客的其他部分可以在下方显示类似的文章,有利于谷歌排名优化和推广,可以打开。另外,文章发布后,相关的关键词也可以补充评论功能。与谷歌不同,百度的排名规则以PR值作为明确的标准。但是百度也有一套算法对每个网站进行加权,因为没有标准,就没有排名的依据。这个事实是非常真实的。因此,在SEO实践中,网站获得更高的PR值,是每个SEO人追求的目标。但是要获得高PR值,需要一些高质量的反向链接或者足够多的反向链接。

4、提高网站的曝光度。如果一个网站做SEO,你在搜索引擎中的排名就会上升,更多的人会点击你的网站。而且你会受益于不止一个搜索引擎,百度、谷歌、雅虎、搜狗等各种搜索引擎一般都有数据展示。作为一名员工,编写观众喜欢的内容并不难。加入谷歌也是考虑这些因素的时候。一开始可能会很麻烦,但有了这些 SEO 技巧,你很快就会得到意想不到的结果。

如何优化谷歌排名

一:隐藏文字/隐藏链接

一般指网页专为搜索引擎设计,但普通访问者看不到的文字内容或链接。在各种隐藏技术中,最常见的是将文本或链接文本的字体颜色设置为与背景颜色相同或非常接近。

不可见/隐藏文本

目的是在不影响网站美观的情况下,增加收录大量关键词的页面的关键词相关性分数,从而提高搜索引擎排名。

不可见/隐藏链接

它旨在通过在不影响 网站 的美观性的情况下在其他页面上添加指向目标优化页面的不可见链接来提高链接分数,从而提高搜索引擎排名。

大多数搜索引擎现在检测到隐藏的技术并认为它们作弊。结果,收录隐藏文本的网页面临被搜索引擎降级甚至从列表中删除的惩罚。虽然不乏 网站 Google 员工利用隐形技术侥幸成功,但大多数人仍然认为不值得冒险。实际上,通过添加可视化文本内容并保证一定的关键词密度,也可以达到同样的优化效果。

2:页面与谷歌描述不符

通常发生在一个网站被提交给搜索引擎,而网站在网站为收录之后被另一个页面替换。“诱饵-&-切换”就属于这种作弊——创建优化页面和普通页面,然后将优化页面提交给搜索引擎,当优化页面被搜索引擎收录替换它与普通页面。

三:误导或重复关键词

误导关键词(误导性词语)

在与页面无关的页面中使用误导性的 关键词 来吸引访问者网站 访问该主题。显然,这些所谓的 关键词 与这个页面无关。这种做法严重影响了搜索引擎提供的结果的相关性和客观性,被搜索引擎所憎恶。

重复 关键词(重复的单词)

这种作弊技术也称为“关键词Keyword Stuffing”,利用搜索引擎对关键词出现在网页正文和标题中的高度关注,进行关键词不合理(过度)重复。其他类似的做法包括在 HTML 元标记中填充关键字或使用多个关键字元标记来增加 关键词 的相关性。这种技术很容易被搜索引擎检测到并受到相应的惩罚。

四:隐形页面

对实际访问者或搜索引擎的任何一方隐藏真实的 网站 内容,以便向搜索引擎提供非真实的 SEO 友好内容以提高排名。

五:欺骗性重定向

指快速将用户访问的第一页(着陆页)重定向到内容完全不同的页面。

《影子领域》

这是最常见的欺骗性重定向技术,欺骗性地将用户重定向到另一个 网站 或页面。一般是通过使用HTML刷新标记(Meta Refresh)来实现的。大多数搜索引擎不会索引使用此徽标的页面。如果您使用刷新标志来检测浏览器或分辨率,则使用 Javascript 并最大化重定向时间。如果必须使用重定向功能,请确保刷新周期不少于 10 秒。

另一种情况是当用户打开一个网站时,网站声称自己的网站已经移到了一个新的域名,并要求用户点击新的域名链接输入 网站。但是当用户进去的时候,他发现这个链接是一个“附属”链接。这也是一个欺骗性的重定向。

六:门口页

也称为“桥接/门户/跳转/入口页面”。它是针对某些关键字的特制页面,专门为搜索引擎设计的,目的是提高特定关键词在搜索引擎中的排名。目的丰富的关键词域名被重定向到另一个域名的真实网站。搜索引擎蜘蛛倾向于忽略自动重定向到其他页面的页面。

七:复制的网站或网页

最常见的是镜像站点(Mirror Sites)。通过复制 网站 或页面的内容并分配不同的域名和服务器,它可以欺骗搜索引擎多次索引同一站点或同一页面。大多数搜索引擎现在提供能够检测镜像站点的适当过滤系统。找到镜像站点后,源站点和镜像站点都会从索引数据库中删除。

八:作弊链接技术/恶意链接(Link Spamming)

典型的作弊链接技术包括:

链接农场

批量链接交换程序

交叉链接

“链接工厂”(也称为“海量链接机制”)是指由大量交叉链接的网页组成的网络系统。这些网页可能来自同一个域或多个不同的域,甚至来自不同的服务器。站点加入这样的“链接工厂”后,一方面可以从系统中的所有网页获取链接,同时还需要“捐赠”自己的链接作为交换,从而提高通过这种方法进行链接评分,从而达到干预链接评分。的目标。它们现在很容易被搜索引擎发现。一经发现,无论有意还是无意,“链接工厂”中的所有网站都是千丝万缕的链接。

九:其他

日志作弊

具有较高页面排名的网站通过对其进行大量虚假点击来获取其传入链接,以便在这些网站的顶级引荐来源日志中列出。Google 知道这种行为,并将对使用此路由获取传入链接的网站采取适当的措施。

门口域

目标丰富的关键词 域旨在提高特定关键词 在搜索引擎中的排名,然后重定向到其他域的主页。由于搜索引擎通常会忽略自动重定向到其他页面的页面检索,因此不鼓励使用这种技术。 查看全部

干货:wordpress子比主题免费文章批量翻译工具

wordpress子主题文章翻译可以让我们批量对需要翻译的文章进行中英文翻译,一键自动发布到我们对应的栏目。翻译不仅支持中英文,还支持日文、泰文、阿拉伯文、德文等多种语言。翻译插件对接百度翻译、有道翻译、谷歌翻译等API。

wordpress子主题文章翻译插件对接多家大厂翻译接口,自带翻译接口。无论是文章批量翻译还是语言之间的来回翻译,都可以一键点击,批量操作。WordPress子主题文章翻译插件支持各类cms,不仅WordPress、zblog、易友cms等各类cms都可以轻松对接。

WordPress子主题文章翻译插件支持全网内容采集、批量翻译、文章伪原创发布。想象一下使用一个wordpress子主题文章翻译插件,导入一个关键词列表,然后让AI翻译写出我们网站需要的原创文章。

搜索引擎正在识别由人工智能翻译编写的内容。这包括由人工智能或机器学习生成的内容。搜索引擎政策更新是为了打击那些使用人工智能以欺骗搜索引擎算法的方式翻译书面内容的人。这种类型的内容通常被设计为在搜索结果中排名靠前,但与手工翻译的内容质量不同。

搜索引擎表示,在确定内容是合成的还是操纵的时,它会考虑许多因素。这包括使用“旋转”技术生成相同内容的多个版本,以及使用人工智能生成旨在欺骗搜索引擎算法的文本。可能会对发现发布此类内容的 网站 采取行动,包括从搜索结果中删除。这是打击那些使用人工智能玩系统的人的重要一步。

毫无疑问,人工智能 (AI) 正在彻底改变内容写作领域。然而,人工智能书面内容的使用增加也可能产生潜在的问题。一个潜在的问题是,由 AI 翻译人员编写的内容可能会变得过于公式化和重复。随着人工智能算法变得越来越复杂,它们将能够更有效地识别数据中的模式。随着算法识别和复制成功的模式,这可能导致由人工智能翻译编写的内容变得越来越公式化。另一个潜在问题是 AI 翻译人员编写的内容可能是非个人的。

随着 AI 越来越多地参与到内容翻译写作过程中,WordPress 字幕可能会失去人类翻译写作的温暖和个性。最后,人工智能翻译的内容有可能被用来操纵公众舆论。随着人工智能在理解和复制人类情感方面变得更好,它可以用来翻译为引发某种情感反应而编写的内容。这可能被用来大规模操纵公众舆论,并带来潜在的危险后果。

总体而言,越来越多地使用人工智能来翻译书面内容可能会产生潜在的问题。然而,同样重要的是要记住,人工智能有可能彻底改变内容写作领域,而且好处可能大于风险。这可能被用来大规模操纵公众舆论,并带来潜在的危险后果。

总体而言,WordPress 子主题越来越多地使用人工智能来翻译可能会产生潜在问题的内容。然而,同样重要的是要记住,人工智能有可能彻底改变内容写作领域,而且好处可能大于风险。这可能被用来大规模操纵公众舆论,并带来潜在的危险后果。总体而言,越来越多地使用人工智能来翻译书面内容可能会产生潜在的问题。然而,同样重要的是要记住,人工智能有可能彻底改变内容写作领域,而且好处可能大于风险。

技术文章:谷歌seo特点技巧(网站google搜索优化)

如何优化谷歌排名?谷歌排名优化有哪些网站要求?

中国是外贸出口大国。最近有很多出口企业问我们对谷歌排名优化有什么要求?什么是谷歌排名优化?哪个品牌最适合谷歌排名优化?下面小编将为您解答这个问题:

疫情影响下,外贸企业迎难而上,求创新求变,数千家传统外贸企业伸出援手,提质增效。在客户开发和营销方面,外贸企业利用大数据精准营销工具、B2B平台、线上展会等方式,开发、推广、引流客户,加速数字化转型。

优易华拥有超过15年的互联网营销经验,让优易华拥有丰富的海外数字营销经验,积累了大量的营销资源。该公司是谷歌认证的合作伙伴,谷歌搜索引擎优化是主要项目之一。

谷歌排名优化说明及详情:

1、谷歌排名优化的最大优势是没有各个引擎的独立性。即使你只要求优化百度,结果在百度、谷歌等各大搜索引擎中都会有不错的排名,而SEO只能在一个搜索引擎中使用。好的排名显示在网站上,比如谷歌、百度、360、搜狗、搜搜等搜索引擎都会有好的排名,从而减少投入和投入。

2. 对于每个类别,列出相关的 文章。下面我们用问答的方式来说明什么是谷歌排名优化?如何学习谷歌排名优化?如何进行谷歌排名优化?将每一页的相关问题归纳为两类:问题大师关键词的集合列表,以及类似问题的列表。从根本上说,它清理了所有相关的关键词,让页面有更好的用户体验,让谷歌知道它在谷歌排名中有多好。

3.博客的其他部分可以在下方显示类似的文章,有利于谷歌排名优化和推广,可以打开。另外,文章发布后,相关的关键词也可以补充评论功能。与谷歌不同,百度的排名规则以PR值作为明确的标准。但是百度也有一套算法对每个网站进行加权,因为没有标准,就没有排名的依据。这个事实是非常真实的。因此,在SEO实践中,网站获得更高的PR值,是每个SEO人追求的目标。但是要获得高PR值,需要一些高质量的反向链接或者足够多的反向链接。

4、提高网站的曝光度。如果一个网站做SEO,你在搜索引擎中的排名就会上升,更多的人会点击你的网站。而且你会受益于不止一个搜索引擎,百度、谷歌、雅虎、搜狗等各种搜索引擎一般都有数据展示。作为一名员工,编写观众喜欢的内容并不难。加入谷歌也是考虑这些因素的时候。一开始可能会很麻烦,但有了这些 SEO 技巧,你很快就会得到意想不到的结果。

如何优化谷歌排名

一:隐藏文字/隐藏链接

一般指网页专为搜索引擎设计,但普通访问者看不到的文字内容或链接。在各种隐藏技术中,最常见的是将文本或链接文本的字体颜色设置为与背景颜色相同或非常接近。

不可见/隐藏文本

目的是在不影响网站美观的情况下,增加收录大量关键词的页面的关键词相关性分数,从而提高搜索引擎排名。

不可见/隐藏链接

它旨在通过在不影响 网站 的美观性的情况下在其他页面上添加指向目标优化页面的不可见链接来提高链接分数,从而提高搜索引擎排名。

大多数搜索引擎现在检测到隐藏的技术并认为它们作弊。结果,收录隐藏文本的网页面临被搜索引擎降级甚至从列表中删除的惩罚。虽然不乏 网站 Google 员工利用隐形技术侥幸成功,但大多数人仍然认为不值得冒险。实际上,通过添加可视化文本内容并保证一定的关键词密度,也可以达到同样的优化效果。

2:页面与谷歌描述不符

通常发生在一个网站被提交给搜索引擎,而网站在网站为收录之后被另一个页面替换。“诱饵-&-切换”就属于这种作弊——创建优化页面和普通页面,然后将优化页面提交给搜索引擎,当优化页面被搜索引擎收录替换它与普通页面。

三:误导或重复关键词

误导关键词(误导性词语)

在与页面无关的页面中使用误导性的 关键词 来吸引访问者网站 访问该主题。显然,这些所谓的 关键词 与这个页面无关。这种做法严重影响了搜索引擎提供的结果的相关性和客观性,被搜索引擎所憎恶。

重复 关键词(重复的单词)

这种作弊技术也称为“关键词Keyword Stuffing”,利用搜索引擎对关键词出现在网页正文和标题中的高度关注,进行关键词不合理(过度)重复。其他类似的做法包括在 HTML 元标记中填充关键字或使用多个关键字元标记来增加 关键词 的相关性。这种技术很容易被搜索引擎检测到并受到相应的惩罚。

四:隐形页面

对实际访问者或搜索引擎的任何一方隐藏真实的 网站 内容,以便向搜索引擎提供非真实的 SEO 友好内容以提高排名。

五:欺骗性重定向

指快速将用户访问的第一页(着陆页)重定向到内容完全不同的页面。

《影子领域》

这是最常见的欺骗性重定向技术,欺骗性地将用户重定向到另一个 网站 或页面。一般是通过使用HTML刷新标记(Meta Refresh)来实现的。大多数搜索引擎不会索引使用此徽标的页面。如果您使用刷新标志来检测浏览器或分辨率,则使用 Javascript 并最大化重定向时间。如果必须使用重定向功能,请确保刷新周期不少于 10 秒。

另一种情况是当用户打开一个网站时,网站声称自己的网站已经移到了一个新的域名,并要求用户点击新的域名链接输入 网站。但是当用户进去的时候,他发现这个链接是一个“附属”链接。这也是一个欺骗性的重定向。

六:门口页

也称为“桥接/门户/跳转/入口页面”。它是针对某些关键字的特制页面,专门为搜索引擎设计的,目的是提高特定关键词在搜索引擎中的排名。目的丰富的关键词域名被重定向到另一个域名的真实网站。搜索引擎蜘蛛倾向于忽略自动重定向到其他页面的页面。

七:复制的网站或网页

最常见的是镜像站点(Mirror Sites)。通过复制 网站 或页面的内容并分配不同的域名和服务器,它可以欺骗搜索引擎多次索引同一站点或同一页面。大多数搜索引擎现在提供能够检测镜像站点的适当过滤系统。找到镜像站点后,源站点和镜像站点都会从索引数据库中删除。

八:作弊链接技术/恶意链接(Link Spamming)

典型的作弊链接技术包括:

链接农场

批量链接交换程序

交叉链接

“链接工厂”(也称为“海量链接机制”)是指由大量交叉链接的网页组成的网络系统。这些网页可能来自同一个域或多个不同的域,甚至来自不同的服务器。站点加入这样的“链接工厂”后,一方面可以从系统中的所有网页获取链接,同时还需要“捐赠”自己的链接作为交换,从而提高通过这种方法进行链接评分,从而达到干预链接评分。的目标。它们现在很容易被搜索引擎发现。一经发现,无论有意还是无意,“链接工厂”中的所有网站都是千丝万缕的链接。

九:其他

日志作弊

具有较高页面排名的网站通过对其进行大量虚假点击来获取其传入链接,以便在这些网站的顶级引荐来源日志中列出。Google 知道这种行为,并将对使用此路由获取传入链接的网站采取适当的措施。

门口域

目标丰富的关键词 域旨在提高特定关键词 在搜索引擎中的排名,然后重定向到其他域的主页。由于搜索引擎通常会忽略自动重定向到其他页面的页面检索,因此不鼓励使用这种技术。

解决方案:资源网采集api接口_cochrane library检索

采集交流 • 优采云 发表了文章 • 0 个评论 • 134 次浏览 • 2022-10-03 23:08

资源网采集api接口_cochrane库检索记录Bintray网站Publishing LibraryBintray其实只是一个网站,他们负责维护JCenter库,也就是说JCenter库托管在BIntray上网站 开启。但 Bintray 不仅仅是 JCenter 库。我们还可以在上面创建自己的帐户并生成我们自己的 Maven 存储库。目前的androidstudio默认依赖jcenter库,但是老版本的androidstudio依赖mavenC...

大家好,我是建筑师,一个会写代码,会背诗的建筑师。今天讲资源网采集api接口_cochrane库检索,希望能帮助大家提高!!!

Recording Bintray网站发布库

Bintray其实只是一个网站,他们负责维护JCenter库,也就是说JCenter库托管在BIntray网站上。但 Bintray 不仅仅是 JCenter 库。我们还可以在上面创建自己的帐户并生成我们自己的 Maven 存储库。

目前的android studio默认依赖jcenter库,但是老版本的android studio依赖mavenCentral库(因为上传库到mavenCentral对大部分开发者来说有点困难,改成jcenter了)。

我们可以在项目的 build.gradle 文件中看到

默认依赖库.png

好了,废话不多说,我们开始吧。

向 Bintray 注册一个帐户

我这里使用github账号直接登录,但是需要邮箱验证。注意这里不能使用qq邮箱。网易邮箱注册可以使用谷歌邮箱。个人使用的是foxmail(qq邮箱的别称)。

注册成功后是这样的:

Paste_Image.png

然后我们要创建我们的存储库,类似于 github 的存储库。

创建仓库.png

然后填写相应的信息就OK了。注意类型要选择maven,如果想让不在你组织的人使用,需要选择public。

Paste_Image.png

然后将包添加到存储库。用来存放我们要发布的jar包。

Paste_Image.png

然后填写相关信息,如图:

Paste_Image.png

一旦完成,我们的准备工作就完成了。~

编译并发布项目

首先,我们肯定需要一个已经编写好的库。项目结构如下:

Paste_Image.png

如果没有,没关系,我们可以新建一个库,全面调试(如果你只是想知道怎么发布到bintry,在库里写个测试方法就行了),把它作为要发布的jar包。

Paste_Image.png

好了,重头戏来了,我们要在android stduio中搭建我们的上传环境。

classpath 'com.github.dcendents:android-maven-gradle-plugin:1.4.1'

classpath 'com.jfrog.bintray.gradle:gradle-bintray-plugin:1.6'

只听到建筑师办公室传来建筑师的声音:

此水何时止,此恨何时止?谁将向上或向下匹配?

文件中的位置如图: 注意这里可能存在版本问题。如果版本错误,请尝试使用最新版本。

Paste_Image.png

此代码由Java架构师必看网-架构君整理

apply plugin: 'com.github.dcendents.android-maven'

apply plugin: 'com.jfrog.bintray'

// This is the library version used when deploying the artifact

version = "1.0.1"//这里是你的版本,当你需要上传新的版本到bintry上时,只需要修改这里的版本即可

def siteUrl = 'https://git.oschina.net/crazycodeboy/ScanProj' // 项目的主页

def gitUrl = 'https://git.oschina.net/crazycodeboy/ScanProj.git' // Git仓库的url

group = "reoger.hut.com.mylibrary" // Maven Group ID for the artifact,一般填你唯一的包名

install {

repositories.mavenInstaller {

// This generates POM.xml with proper parameters

pom {

project {

packaging 'aar'

// Add your description here

name 'multi-format 1D/2D barcode image processing use zxing.'

url siteUrl

// Set your license

licenses {

license {

name 'The Apache Software License, Version 2.0'

url 'http://www.apache.org/licenses/LICENSE-2.0.txt'

}

}

developers {

developer {

id 'you id' //填写的一些基本信息(也可以不填)

name 'your name'

email 'your email'

}

}

scm {

connection gitUrl

developerConnection gitUrl

url siteUrl

<p>

}

}

}

}

}

task sourcesJar(type: Jar) {

from android.sourceSets.main.java.srcDirs

classifier = 'sources'

}

task javadoc(type: Javadoc) {

source = android.sourceSets.main.java.srcDirs

classpath += project.files(android.getBootClasspath().join(File.pathSeparator))

}

task javadocJar(type: Jar, dependsOn: javadoc) {

classifier = 'javadoc'

from javadoc.destinationDir

}

artifacts {

archives javadocJar

archives sourcesJar

}

Properties properties = new Properties()

properties.load(project.rootProject.file('local.properties').newDataInputStream())

bintray {

user = properties.getProperty("bintray.user")

key = properties.getProperty("bintray.apikey")

configurations = ['archives']

pkg {

userOrg ="hut"//这个地方一定要填,一定要填 !!(这里需要修改你申请账号是的组织id)

repo = "Maven"//发布到bintray上的仓库名

name = "CheckEditText" //发布到bintray上的包名

websiteUrl = siteUrl

vcsUrl = gitUrl

licenses = ["Apache-2.0"]

publish = true

}

}

javadoc { //jav doc采用utf-8编码否则会报“GBK的不可映射字符”错误

options{

encoding "UTF-8"

charSet 'UTF-8'

}

</p>

这里需要说明一下:

所需的更改是:

Paste_Image.png

userOrg 填写你的组织ID,可以在如图所示界面找到可信信息。

Paste_Image.png

repo 填写你的仓库名称,name 填写你的包名,可以找到对应的信息如图。

Paste_Image.png

apply from: "bintrayUpload.gradle"

最后,我们需要在项目的local.properties中填写我们的身份信息。将以下两句话添加到我们的目录中:

此代码由Java架构师必看网-架构君整理

bintray.user=用户名

bintray.apikey=xxxxxxxxxxxxxxxxxx

用户名可以在这里找到

Paste_Image.png

在这里找到 apiKey:

Paste_Image.png

Paste_Image.png

好了,以上的工作完成之后,我们离成功也不远了。

接下来在终端输入命令:

gradlew install

如果没有报错,会提示BUILD SUCCESSEUL,然后我们输入:

gradlew bintrayUpload

Paste_Image.png

成功!~

去网站看看~:

Paste_Image.png

将依赖项添加到项目中

发布后,我们可以将其引入到我们的项目中。

在要导入项目的build.gradle目录下,添加依赖:

maven { url 'https://hut.bintray.com/Maven' }

Paste_Image.png

url 是我们的组织地址。

Paste_Image.png

然后,在我们要依赖的模块下,添加我们需要的依赖,例如:

Paste_Image.png

这可以在这里找到:

Paste_Image.png

然后就可以使用我们之前写的函数了~!!.

简单的发布写作

将以下内容添加到 -root build.gradle 中的依赖项块中:

classpath 'com.novoda:bintray-release:0.5.0'//修改此处版本号为 0.5.0---修改之前是0.3.4

将以下内容添加到 -root build.gradle 中的所有项目中:

repositories {

jcenter()

mavenCentral()

}

tasks.withType(Javadoc) {

options {

encoding "UTF-8"

charSet 'UTF-8'

links "http://docs.oracle.com/javase/7/docs/api"

}

options.addStringOption('Xdoclint:none', '-quiet')

}

Paste_Image.png

添加到要发布的lib模块的build.gradle

apply plugin: 'com.novoda.bintray-release'

-如果是项目的要注意下,要将apply plugin: 'com.android.application'

改成apply plugin: 'com.android.library'

Paste_Image.png

添加到库的build.gradle

//添加

publish {

userOrg = 'xxx' //bintray 如果有组织就是组织名,反之用户名

repoName = 'maven' //仓库名

uploadName = 'GameSDK' //项目名

groupId = 'com.test' //compile引用时的第1部分groupId

artifactId = 'game-sdk' //compile引用时的第2部分项目名

publishVersion = '1.0.0' //compile引用时的第3部分版本号

desc = 'This is a game sdk extend library'

website = '网站网址或者github地址'

licences = ['Apache-2.0']

}

生成后的依赖地址:compile 'com.test:game-sdk:1.0.0'

/**

*注:发布成功后:

* 1、在要引入项目的 build.gradle目录下,添加依赖:

* repositories {

* maven {

* url 'https://userOrg.bintray.com/maven'

* }//指定自己的maven路径{https://xxxx.bintray.com/maven},在未将library加入的jcenter中前,这是必须的

//userOrg 如果有组织就是组织名,反之用户名

* }

*

* 2、在dependencies中添加依赖:

* compile 'com.test:game-sdk:1.0.0'

*/

- 打包发布后,仍然可以这样写:

gradlew clean build bintrayUpload -PbintrayUser=用户名 -PbintrayKey=apiKey -PdryRun=false

我想你会喜欢:

解决方案:关键词提取软件下载(关键词提取器)

优采云采集器是网站采集大家最喜欢的工具,但是优采云采集器在免费版中并没有很多功能,除了支持关键词采集中文文章和自动发布功能,不能提供批量采集伪原创发布等完整的采集流程,不能同时一个-点击批量自动百度、神马、360、搜狗等搜索引擎推送。

无论你有成百上千个不同的免费采集器网站还是其他网站都可以实现统一管理。一个人使用免费的采集器做网站优化维护上百个网站文章更新不是问题,有哪些细节需要注意。

一、域名

域名就像一个人的名字。简单好记的名字容易让人记住,复杂的名字难记。域名也是如此,所以针对网站优化了一个简单易记的域名,好在用户想访问你的网站时,不需要去百度搜索,他们可以通过输入域名直接访问你的网站。免费采集器可以批量监控管理不同的cms网站数据(无论你的网站是Empire, Yiyou, ZBLOG, 织梦, WP, Yunyou cms、人人展cms、discuz、Whirlwind、站群、PBoot、Apple、Mito、搜外等各大cms,都可以同时批处理工具来管理 采集伪原创 并发布推送)。

二、空间

空间是存储网站 程序文件的地方。空间打开越快,空间越稳定,网站用户浏览体验自然会更好。更快的速度和更稳定的空间对于网站来说很重要,优化排名极其重要。免费采集器可以设置批量发布次数(可以设置发布间隔/单日发布总数)。

三、网页上的三大标签

1)标题标签

网页有标题标签。搜索蜘蛛在抓取网页内容时,首先抓取的是网页标题标签的内容,而网页标题标签的内容可以参与搜索结果的排名。我们通常所说的关键词排名指的是标题标签排名,而不是关键词标签排名,所以页面标题标签的内容很重要。免费 采集器 使内容与标题一致(使内容与标题相关性一致)。根据关键词采集文章,通过免费的采集器采集填充内容。(免费的 采集器采集 插件还配置了 关键词采集 功能和无关的词块功能)。注意不要出错,否则会被搜索引擎惩罚。

2)关键词标签

免费采集器可以提高关键词密度和页面原创度,增加用户体验,实现优质内容。

关键词标签的内容不参与排名,部分站长朋友认为不需要写。免费采集器插入内容的能力关键词(合理增加关键词密度)。虽然这个标签不涉及排名,但我们仍然需要维护这个标签内容的完整性。百度搜索在相关算法中也有提及。建议你写下这个标签的内容,以免被百度搜索命中。

3)描述标签

描述标签写入当前网页的一般内容。简而言之,就是对当前网页内容的介绍。一个好的网页描述也可以吸引用户点击该网页的网页,描述标签的内容也可以参与排名。

4)alt 标签

alt标签是图片的专属标签,因为搜索蜘蛛不能直接识别图片,所以只能通过alt标签的内容来识别图片。alt标签的内容只需要简单的告诉搜索蜘蛛图片的内容,不要在alt标签>里面堆关键词,否则会影响搜索蜘蛛对网页的评分。

5)机器人,txt 文件

网站机器人,txt文件是网站和搜索引擎之间的协议文件,用来告诉搜索蜘蛛网站可以抓取哪些页面。免费采集器随机图片插入(文章如果没有图片可以随机插入相关图片)。哪些页面不能被爬取,可以有效保护网站隐私页面,提高网站的安全性。

6)nofollow 标签

免费采集器可以支持多个采集来源采集(涵盖所有行业新闻来源,内容库海量每天都有新内容,采集新内容)。nofollow 标签通常应用于出站链接。站内链接很少用于告诉蜘蛛该链接是非信任链接并且不传递权重。

7)网站网站地图

免费的采集器可以推送到搜索引擎(文章发布成功后主动推送文章到搜索引擎,保证新链接及时被搜索引擎搜索到收录 )。网站sitemap地图有利于提高搜索蜘蛛的网站页面的爬取率,所有网站页面的链接都集中在这个文件中,可以帮助搜索蜘蛛快速爬取整个网站页面。免费的采集器可以定时发布(定时发布网站内容可以让搜索引擎养成定时抓取网页的习惯,从而提高网站的收录)。

搜索蜘蛛爬行网站,第一个访问的文件是robots文件,我们可以在robots文件中写网站站点地图地图,搜索蜘蛛会沿着网站地图文件爬行网站 页面。每日蜘蛛、收录、网站权重可以通过免费的采集器直接查看。

8)链接

免费的采集器可以发布也可以配置很多SEO功能,不仅可以通过免费的采集器发布实现采集伪原创的发布和主动推送到搜索引擎,还可以有很多搜索引擎优化功能。与相关行业的高权重网站交换友情链接,可以增加网站的PR值,给网站带来一定的流量,提高搜索引擎对你的兴趣网站页面的收录速率。免费采集器自动批量挂机采集伪原创自动发布推送到搜索引擎。

9)外部链接