web服务器很怪异,大量暴力破解或DDOS攻击报文

优采云 发布时间: 2021-07-07 00:22web服务器很怪异,大量暴力破解或DDOS攻击报文

一.基本情况

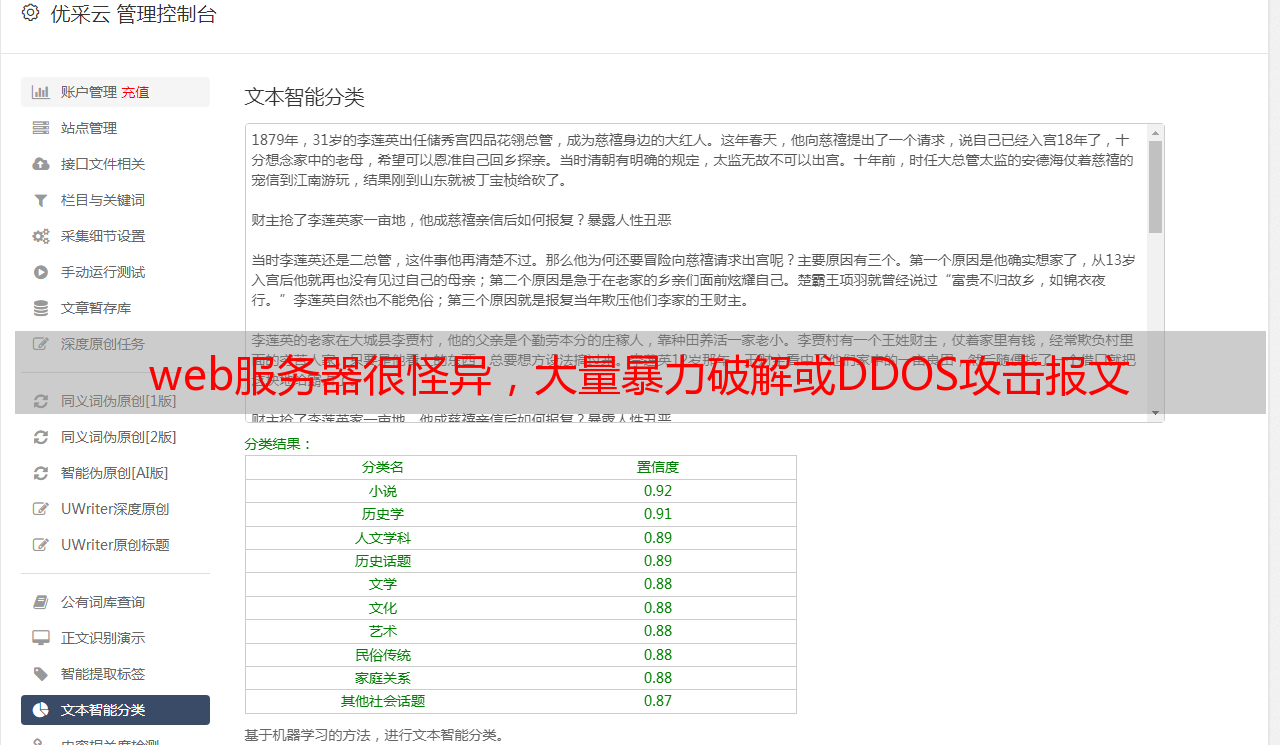

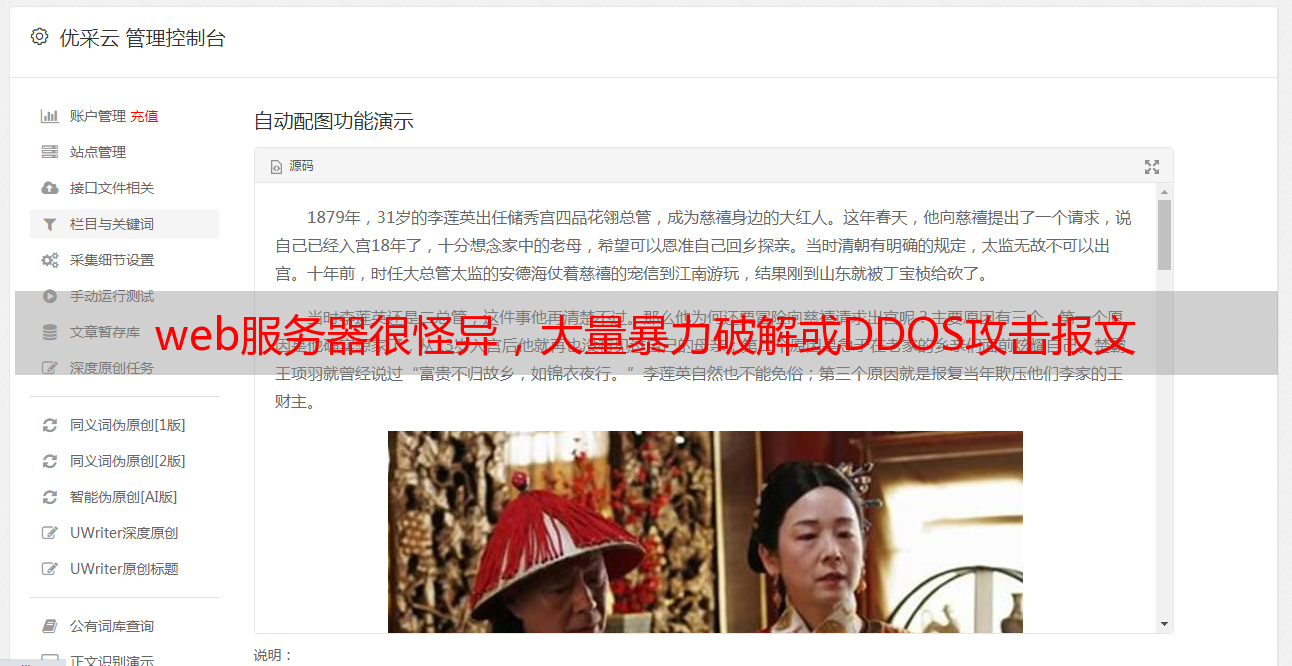

我偶然发现了一个奇怪的网络服务器。一堆外语页面链接被添加到它的网站 页面。点击文章进入后,内容如下图:

网站是中文网站,上面的页面内容不可能存在,页面中嵌入了一堆JS代码。很明显,网站 已经被黑了。为了避免进一步的危害,已采取紧急措施使服务器下线。由于服务器部署在单位远程机房,服务器下线后不能直接分析,而是采用日志文件远程协同分析的方法(获取一些web日志文件和一些异常的PHP文件) ,因此无法进行深入分析。 .

服务器为windows系统,使用Apache作为web服务器,网站基于PHP+WordPress开发。服务器基本信息:

二.简单的页面分析

上图中的JS代码如下表所示:

经过简单分析,很明显上表中的代码应该是攻击者的XSS跨站利用代码,主要用于获取访问页面的用户的cookie信息。根据函数名也很容易知道 getCookie 的作用。

以上代码base64加密部分的解密内容如下:

可以看出攻击者的XSS服务器为193.238.46.57。地址查询如下图所示。目前,此页面无法访问。

三.日志分析

1、access.log 日志

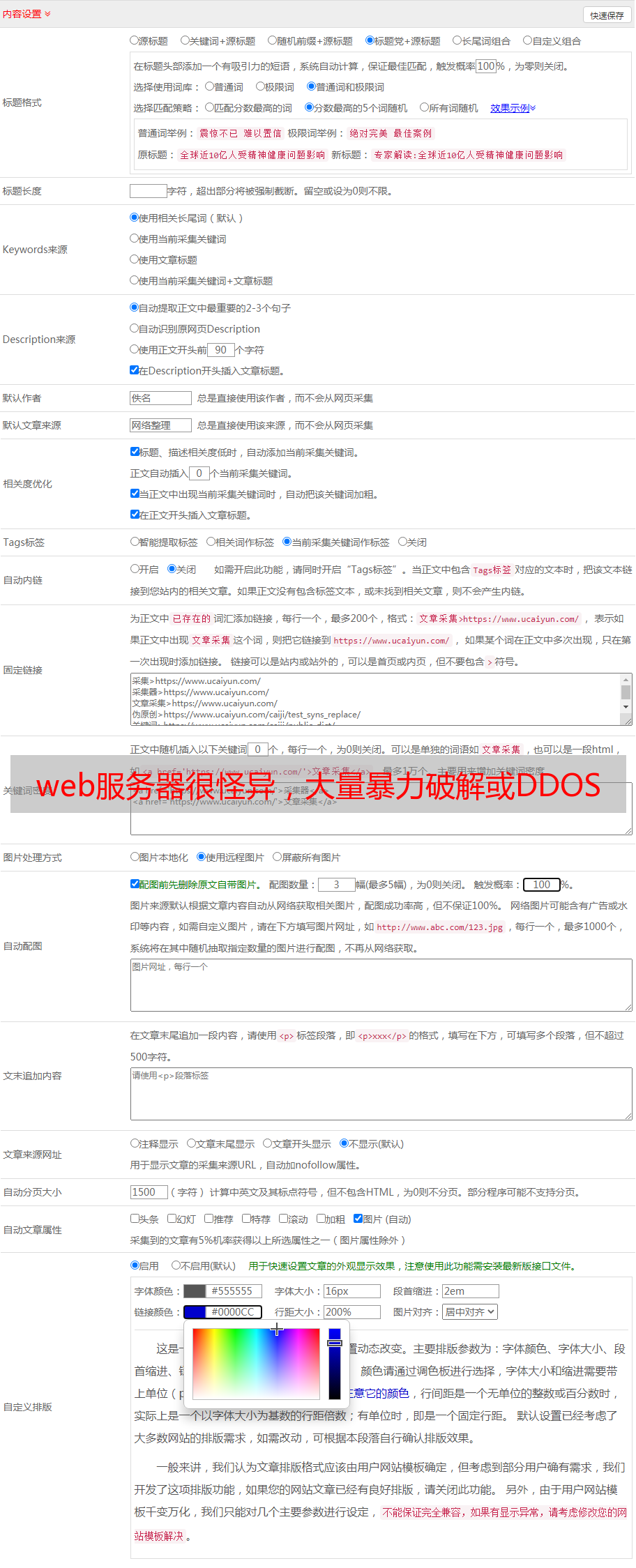

分析日志,发现密码暴力破解记录、漏洞攻击历史记录、WordPress登录操作、网络爬虫等记录。

a) 大量暴力破解或 DDOS 攻击消息

通过查看日志发现,每天都有大量IP访问wordpress网站xmlrpc.php文件。使用POST提交和发送数据。由于在日志中看不到POST数据报文的内容,所以应该用猜测来暴力破解密码; wordpress管理登录界面有暴力破解保护,上面登录可以通过使用xmlrpc.php界面绕过限制,可以尝试通过向xmlrpc.php发送数据来破解密码,这种行为也会导致服务器资源严重损失。

b) 大量漏洞攻击记录

日志中还发现了大量漏洞攻击记录,尤其是利用ThinkPHP5远程代码执行漏洞的尝试,说明恶意网络攻击频繁。下表显示了一天内对服务器的漏洞攻击:

提取的恶意网址列表如下:

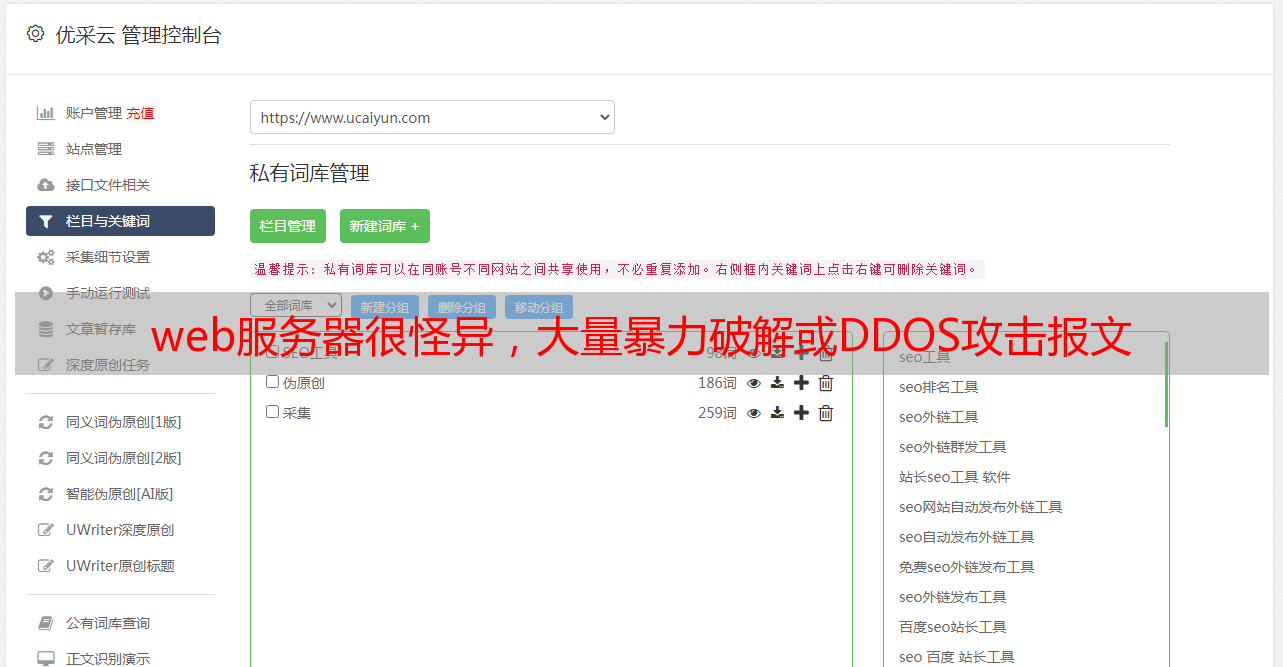

c) WordPress 登录操作

从access.log中发现一些Wordpress后台管理登录成功的操作,说明Wordpress账号密码已经丢失。根据时间和登录IP判断不属于管理员。同时,这些操作重复多次,操作的IP并不固定。因此,怀疑此服务器存在多个攻击者,可能是多次自动网络攻击所致。

d) 网络爬虫记录

分析某天的日志文件,发现如下爬虫信息,如下表所示,其中SEMrushBot和今日头条爬虫是这一天最活跃的。

网站运营商在发现网站被黑后,采取措施清理被黑的服务器系统。但实际上,由于“搜索引擎爬虫”的不懈努力,网站被取开的被黑页面已经被爬取并留存了证据。

2、error.log 日志

查看error.log发现了一些问题,比如在一堆奇怪的英文名字的PHP文件中出现了大量的“cannot find the“check_is_bot.php”文件的错误信息。最早出现的信息是1月20日, 2018.day,表示服务器早在2年前就被黑了,如下表:

于是,我去C:\phpStudy\WWW\wordpress2\wp-content\plugins\anything-order-by-terms\modules\,发现里面确实有一堆英文名字很奇怪的PHP文件目录。

anything-order-by-terms 是一个wordpress插件,通过这个插件,你可以很方便的在管理界面的内置列表中拖拽来排列任意的帖子类型和词条。 (用户不再知道是否自己安装)

重命名下总共有430多个PHP文件和几十个php.suspected文件。部分php文件名列表如下图所示:

同时发现这些文件是在2018年1月12日15:29分生成的。

于是回去发现1月12日13:33有异常错误日志,与404.php有关

另外,在这些目录下,确实找到了check_is_bot.php相关文件:check_is_bot.php.suspected。同时在目录下还发现一堆其他以php.suspected结尾的文件,如下图,判断应该是杀毒软件重命名了。

check_is_bot.php文件内容如下:

解码后的PHP代码如下:

打开任意一个英文名字很奇怪的php文件,发现其实是一个html页面,在每个页面的header中添加一段PHP代码,收录check_is_bot.php,并执行一段js代码。如下表所示:

jscs.min.js的内容如下:

代码简单分析,先处理M5s字符串,处理后的代码如下,即每2个字节通过parseInt转换成字符串,然后调用setTimeout执行。

四.小结

本次分析只是对服务器被黑的简单记录。由于网站本身提供的服务功能有限,日常访问量和用户量都不大,导致运营商基本没有维护和管理,几年来也没有发现问题。出去。相信很多单位都存在这种情况。一些小的网站 系统是由于临时业务需要。使用开源框架后,功能就可以放任不管,后续的更新、维护和管理都不会投入资源。我什至不记得这个网站 系统。随着网络安全监管力度的加大,这些容易被忽视的网站容易出现违法违规行为。如果他们遭受网络攻击并造成不良影响,可能影响企业正常的业务活动,建议必须投入资源关注:

1、汇总列表中所有外部服务器的情况;

2、明确负责各服务器使用管理的部门和人员;

3、implement网站daily 检查系统;

4、勤更新升级补丁;

5、限网站后台管理;

6、定期进行网络安全评估;

7、投入资源建设和升级网站安全保护软硬件系统。

[编辑推荐]

绕过公司安全障碍。黑客正在学习弯曲对 Microsoft 的攻击。被曝光的高危漏洞被称为“永恒的黑”,还是影响全球10万台服务器的“黑吃黑”?神秘的黑客组织每天都在分发受感染的黑客工具。企业面临这些网络攻击的风险,却很少采取预防措施? 5G时代网络攻击成本秘密