官方发布:优采云翻译伪原创插件下载 v3.0 官方版

优采云 发布时间: 2022-10-03 18:21官方发布:优采云翻译伪原创插件下载 v3.0 官方版

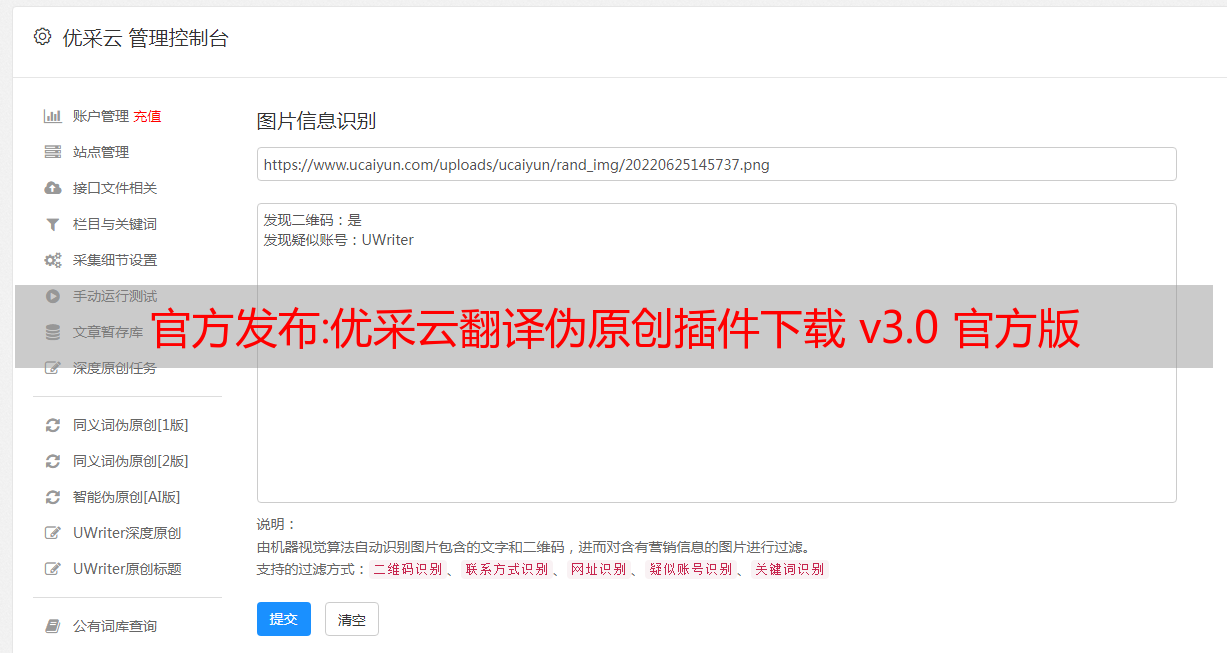

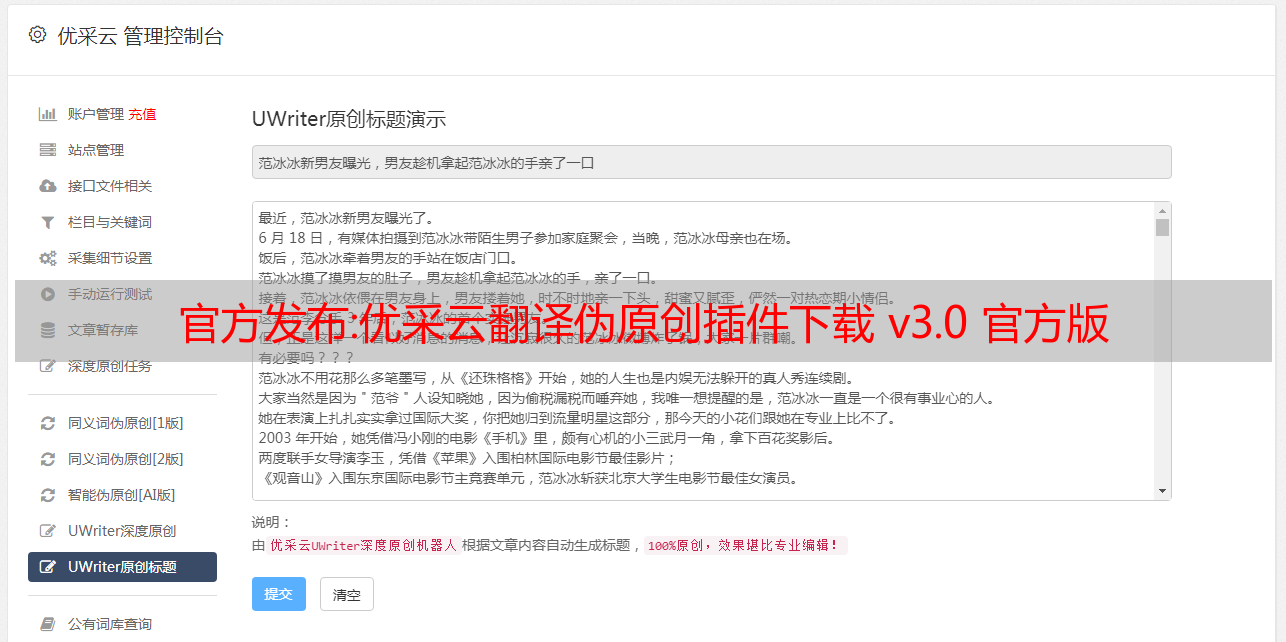

优采云翻译伪原创插件是网站管理员的内容伪原创制作软件,

该软件支持翻译功能,可以检索外语内容进行伪原创内容制作,是站长丰富网站内容,提高网站搜索排名的好工具,欢迎下载。

软件特点:

1、支持批量直接多层翻译优采云数据库(支持有道、微软、谷歌收录更快)。

2、支持批量多伪原创文章(同义词,段落随机扰乱顺序,文章添加黄金伪原创语句,随机添加关键字,随机段落间黄金伪原创语句,文章结尾加黄金伪原创句子,随机剪切一些段落)。

3、支持批量直接伪原创优采云数据库、直接发布到 Web 或直接保存到本地文件(csv、html、txt)。

4、与优采云数据库完全兼容。

5、支持定时随机时间释放,并支持每天文章的上限。

测评:webug靶场第三关:信息端口扫描,网络爱好者入门系列

PS:微虫射击场已全部清零,你是合格的新手。

这次就发到第三层的webbug靶场:“渗透网站的时候,目录也很重要”,扩展了一些思路。

人工测试清关流程

第三个测试是信息采集——目录端口扫描。根据官方消息,第三级的webbug也有问题,所以无论我们提交什么flag,都会显示not found,路径错误。所以我们先修改一下网址,方便我们清关。

在虚拟机中打开以下文件,将密钥文件放在C:\phpStudy\WWW\pentest\test 文件中。

让我们开始解决问题。

出于习惯,先F12打开网页源代码,得到如下内容。发现作者提示给出的flag是错误的。如果输入那个flag,结果显示:flag error, please try again。

这个关卡很简单,你只需要采集简单的信息,就可以过关。

可以在这里进行手动测试。在测试一些小站点的时候,由于网站并没有在后台设置虚拟目录不可访问,所以我们可以简单的先手动测试一下(当然也可以用工具测试:比如AWVS,后台回复:AWVS,可以直接获取安装包。kali里面也有很多工具可以使用,这里不多说,看这个:kail linux系统安装使用教程,免费下载丨初学者必备)

这个网址是:192.168.192.128/pentest/test/san/index33.htm

现在看目录,我们把下面的/index33.html去掉,先进入目录:192.168.192.128/pentest/test/san , 得到以下。

点击测试得到如下

加密目录名,即加密测试。这里我们找到一个md5加密工具,百度:md5加密,输入:test,得到如下结果。

发现获取的MD5内容收录上图中4621开头的文件。不得不说,这个关卡有点水……不过是给新手的,没关系。

输入后:192.168.192.128/pentest/test/san/4621d373cade4e83/,得到flag值

返回提交:flag{大家都知道站长是帅哥},但是还是提示flag错误!

后来查看源码发现作者在文件中将flag写成了flag。于是改为提交:flang {大家都知道站长是帅比},通关成功。(关于破解工具AWVS的安全性和使用,我们下一篇文章再讲。)

信息采集的一些扩展

在渗透测试过程中,信息采集是最重要的阶段,约占整个渗透测试的60%。根据采集到的信息,可以有效提高我们渗透测试的成功率。

在信息采集阶段,我们需要采集尽可能多的关于目标Web应用程序的信息,例如:脚本语言类型、服务器类型、目录结构、使用的开源软件、数据库类型、所有链接页面、使用的框架等。

webbug的第三个测试是采集目录信息的能力。下面介绍一些通用网站在信息采集阶段需要采集的入侵测试信息和简单的测试方法。

采集脚本语言的类型:常见的脚本语言类型包括:php、asp、aspx、jsp等。

测试方法:

1 爬取网站的所有链接,检查后缀

2 直接访问不存在的页面,然后进行不同的后缀测试

3 检查robots.txt,检查后缀

采集服务器的类型:常见的web服务器包括:apache、tomcat、IIS、ngnix等。

测试方法:

1 检查标头以确定服务器类型

2 从错误信息来看

3 从默认页面来看

采集目录结构:了解更多目录,可能会发现更多弱点,例如:目录浏览、代码泄露等。

测试方法

1 使用字典枚举目录

2 使用爬虫爬取整个网站,或者使用google等搜索引擎获取

3 检查 robots.txt 是否泄露

采集使用的开源软件:如果我们知道目标使用的开源软件,我们可以直接测试相关软件漏洞的网站。

测试方法

1 指纹识别(网上有很多开源的指纹识别工具)

集合数据库类型:不同的数据库有不同的测试方法。

测试方法

1 使应用程序报错并查看错误信息

2 扫描服务器的数据库端口(不做NAT且不过滤防火墙时有效)

采集所有链接页面:这个和之前的获取目录结构类似,但是这不仅仅是为了获取网站的所有功能页面,有时还需要获取管理员备份的源代码。

测试方法

1 使用字典枚举页面

2 使用爬虫爬取整个网站,或者使用google等搜索引擎获取

3 检查 robots.txt 是否泄露

用于采集的框架:很多网站使用开源框架快速开发网站,所以采集网站的框架信息也很重要。

测试方法

1 指纹识别(网上有很多开源的指纹识别工具)