技巧:轻松搞懂关键词与seo,提升网站收录排名权重

优采云 发布时间: 2022-09-24 09:20技巧:轻松搞懂关键词与seo,提升网站收录排名权重

关键词有了seo,用户搜索关键词就是他的需求,而做seo就是搜索引擎优化,可以精准地将目标用户带到网站的内容。 网站关键词的选择和设置对于SEO来说非常关键。选择和设置合适的 关键词, 网站 成功了一半。因此,在网站优化的过程中,选择网站关键词是我们最需要注意的。如何分析关键词,选择关键词,然后做出合理的布局成为我们必须要做的工作。

关键词和seo选择,可以根据自己的网站设置,访问的目标,然后参考竞争对手网站。 关键词长度,标题的长度不容易过长,50多个汉字没意义,关键词基本都被舍弃了,值也不大,根据搜索显示的内容引擎,描述一般控制在150个汉字以内。 关键词语义:很多人把关键词设置成死板,把关键词拼接在一起。其实最好把关键词和seo链接成一个语句,这样更有效。 .

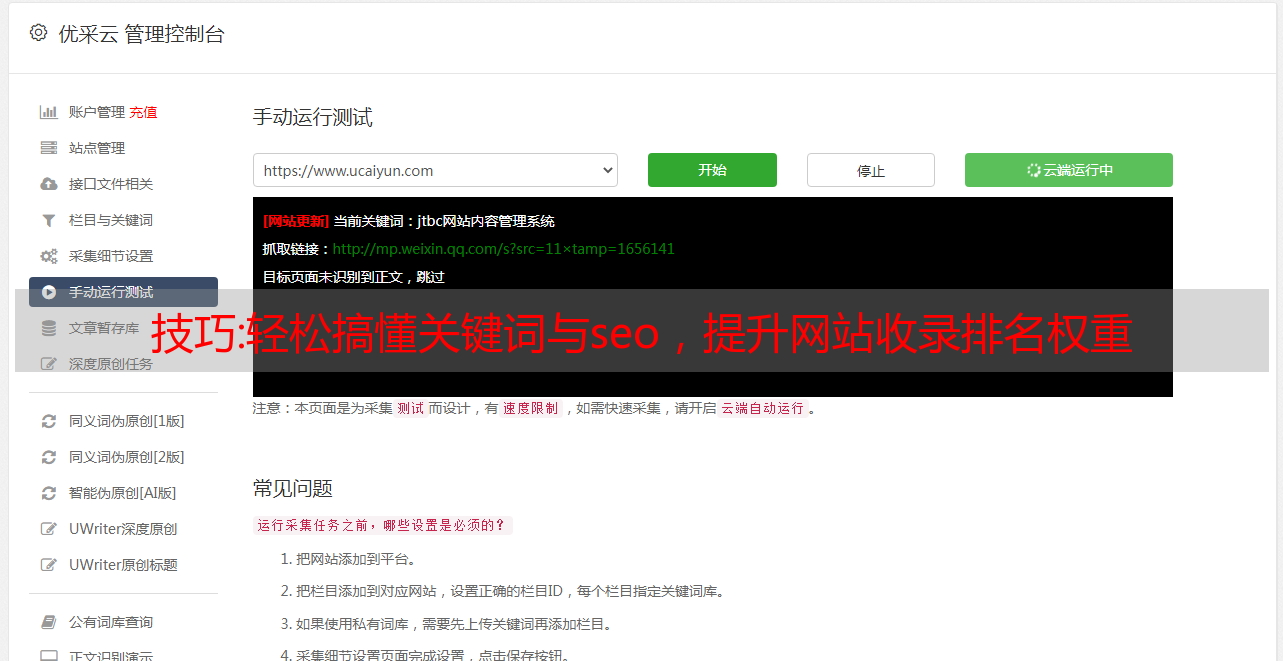

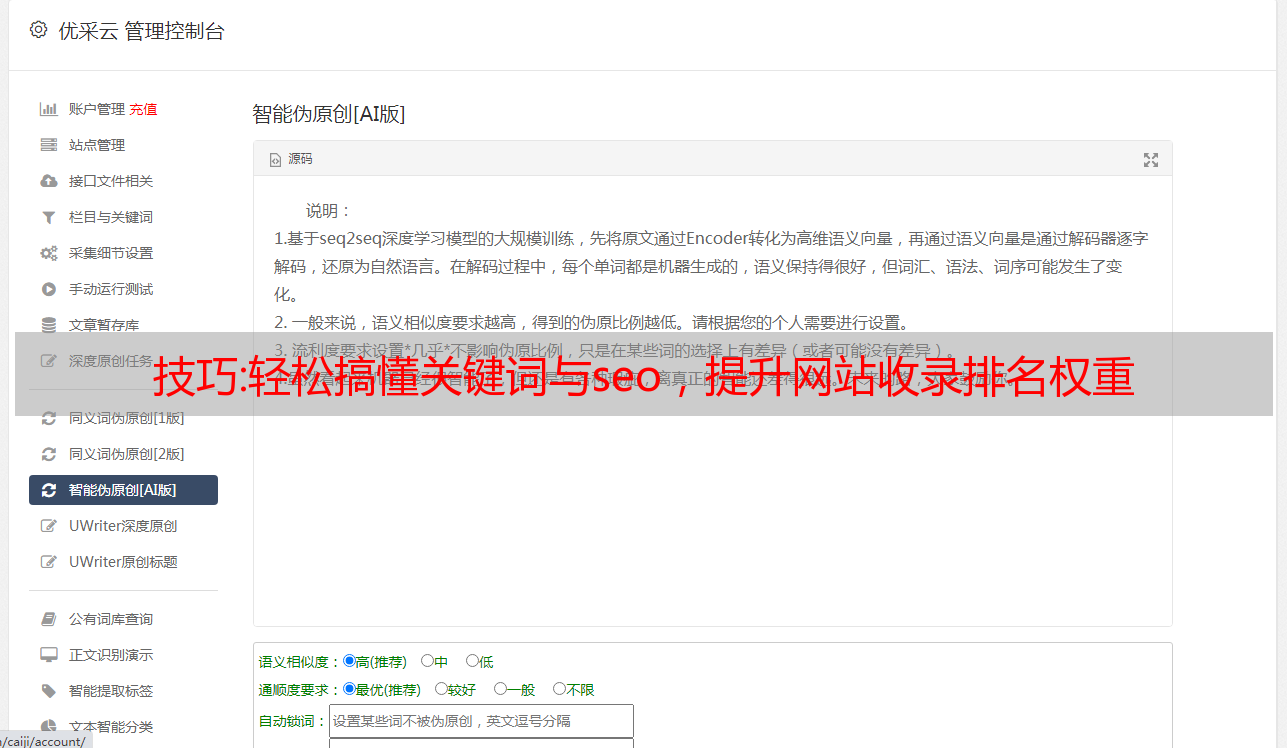

页面标题标签的值在搜索引擎中具有很大的权重。坚决避免网站不同页面内容相同,否则网站显示的内容会被搜索引擎搜索到,但用户选择查看的几率会很小。对于动态页面的关键词,由于搜索引擎难以获取,可以认为是静态的。静态时,需要动态修改对应的关键项。 关键词与seo的设置是前后端的相互配合,有良好的后端系统支持非常重要。

关键词而且seo要注意网页内容的丰满度,不只是图片和flash,搜索引擎不太会识别,如果文字不够,网站的页面将被丢弃。如果网站做了以上工作,就不要去其他SEO关键词优化了。保持不断的内容更新是正确的方法。硬SEO优化,或者非专业的SEO优化,只会带来关键词优化。 @网站网站降级,网站被K等

关键词和网站的seo很重要,它决定了网站能否被用户搜索到,所以要特别注意关键词和seo的选择。 关键词的选择一定要突出,并遵循一定的原则,如:关键词要与网站的主题相关,不要一味追求流行词,避免使用带有含义广泛。 网站的类型和特点,尽量选择具体的词,选择用户在使用搜索引擎时经常使用的与网站需要推广的产品和服务相关的词。 5到10关键词个数比较适中,密度可以2%-8%。需要注意在两个网页最重要和最显眼的位置体现关键词,即标题(Page Title)和段落标题(Heading)。高光关键词可以设置不同程度。

做网站优化需要一些技巧,但是这些技巧往往是通过实战经验积累的,所以新手朋友掌握这些技巧比较困难。那么具体的网站优化基础技巧和网站关键词和seo优化技巧分享到这里,希望对站长有所帮助。

解决方案:渗透技巧——利用PHP脚本从浏览器中获得Net-NTLM hash

SecPulse.Com独家发表文章,欢迎转发分享,平台转载请先联系授权。 0x00 前言

在上一篇文章《渗透技巧-通过HTTP协议获取Net-NTLM Hash》中,介绍了通过HTTP协议获取客户端当前登录用户的Net-NTLM哈希的方法,重点介绍原理和思路。本文将给出具体实现方法,使用PHP脚本模拟Net-NTLM认证过程,提取客户端的Net-NTLM hash

0x01简介

本文将介绍以下内容:

0x02 Net-NTLM 身份验证过程

参考资料:

还是用这张图,如下图

注意:

图片取自

0x03 使用PHP脚本模拟认证过程

如果想通过PHP脚本模拟Net-NTLM认证过程,主要考虑的是服务端的实现

1、发送 WWW-Authenticate: NTLM

收到Client的GET请求,回复401 Unauthorized WWW-Authenticate: NTLM,提示Client要求NTLM认证

2、发送 WWW-Authenticate: NTLM

接收客户端的Type-1-Message并回复Type-2-message

Type 2 Message 的结构如下:

|偏移量|描述|内容| | - | :-: | -: | |0|NTLMSSP 签名|以 Null 结尾的 ASCII "NTLMSSP" (0x4e544c4d53535000)| |8|NTLM 消息类型|long (0x02000000)| |12|目标名称|安全缓冲区| |20|标志|long| |24|挑战|8 字节| |(32)|上下文(可选)|8 字节(两个连续的 long)||(40)|目标信息(可选)|安全缓冲区| |(48)|操作系统版本结构(可选)|8字节|

详细参数说明请参考:

#theType2Message

值得注意的参数是标志和挑战

Challenge是使用hashcat破解Net-NTLM hash的必要参数

Flags收录多种类型,一个简单的Flags示例,如下图

对应的数据格式如下

3、解析 Type-3 消息

Type-3-message收录了Client加密的Net-NTLM hash消息,可以提取对应格式的数据进行破解

Type-3-message的例子如下

这里需要注意各个参数的存储格式

short Length;<br />short Maxlen;<br />short Offset;<br />

offset对应参数具体内容的偏移地址

4、发送网页内容

服务器向客户端提供最终的请求内容

0x04 脚本细节

为了方便测试,用户提交的凭据不会被验证,用户的验证凭据会直接在HTTP响应内容中返回

完整的POC代码已经开源,地址如下:

POC 代码基于

做了以下优化:

1、不再局限于apache模块

原脚本只能在apache下使用

2、提取 Net-NTLM 哈希

原脚本输出Client的三个属性:$user$domain$workstation

新脚本增加文件格式解析功能,提取HMAC-MD5和blob

脚本详情:

原创 POC 中的函数 get_msg_str($msg, $start, $unicode = true)

调用$user = get_msg_str($msg, 36);时,由于前面的Flags指定了unicode,所以默认执行如下代码:

if ($unicode)<br /> return str_replace("

技巧:轻松搞懂关键词与seo,提升网站收录排名权重

优采云 发布时间: 2022-09-24 09:20技巧:轻松搞懂关键词与seo,提升网站收录排名权重

关键词有了seo,用户搜索关键词就是他的需求,而做seo就是搜索引擎优化,可以精准地将目标用户带到网站的内容。 网站关键词的选择和设置对于SEO来说非常关键。选择和设置合适的 关键词, 网站 成功了一半。因此,在网站优化的过程中,选择网站关键词是我们最需要注意的。如何分析关键词,选择关键词,然后做出合理的布局成为我们必须要做的工作。

关键词和seo选择,可以根据自己的网站设置,访问的目标,然后参考竞争对手网站。 关键词长度,标题的长度不容易过长,50多个汉字没意义,关键词基本都被舍弃了,值也不大,根据搜索显示的内容引擎,描述一般控制在150个汉字以内。 关键词语义:很多人把关键词设置成死板,把关键词拼接在一起。其实最好把关键词和seo链接成一个语句,这样更有效。 .

页面标题标签的值在搜索引擎中具有很大的权重。坚决避免网站不同页面内容相同,否则网站显示的内容会被搜索引擎搜索到,但用户选择查看的几率会很小。对于动态页面的关键词,由于搜索引擎难以获取,可以认为是静态的。静态时,需要动态修改对应的关键项。 关键词与seo的设置是前后端的相互配合,有良好的后端系统支持非常重要。

关键词而且seo要注意网页内容的丰满度,不只是图片和flash,搜索引擎不太会识别,如果文字不够,网站的页面将被丢弃。如果网站做了以上工作,就不要去其他SEO关键词优化了。保持不断的内容更新是正确的方法。硬SEO优化,或者非专业的SEO优化,只会带来关键词优化。 @网站网站降级,网站被K等

关键词和网站的seo很重要,它决定了网站能否被用户搜索到,所以要特别注意关键词和seo的选择。 关键词的选择一定要突出,并遵循一定的原则,如:关键词要与网站的主题相关,不要一味追求流行词,避免使用带有含义广泛。 网站的类型和特点,尽量选择具体的词,选择用户在使用搜索引擎时经常使用的与网站需要推广的产品和服务相关的词。 5到10关键词个数比较适中,密度可以2%-8%。需要注意在两个网页最重要和最显眼的位置体现关键词,即标题(Page Title)和段落标题(Heading)。高光关键词可以设置不同程度。

做网站优化需要一些技巧,但是这些技巧往往是通过实战经验积累的,所以新手朋友掌握这些技巧比较困难。那么具体的网站优化基础技巧和网站关键词和seo优化技巧分享到这里,希望对站长有所帮助。

解决方案:渗透技巧——利用PHP脚本从浏览器中获得Net-NTLM hash

SecPulse.Com独家发表文章,欢迎转发分享,平台转载请先联系授权。 0x00 前言

在上一篇文章《渗透技巧-通过HTTP协议获取Net-NTLM Hash》中,介绍了通过HTTP协议获取客户端当前登录用户的Net-NTLM哈希的方法,重点介绍原理和思路。本文将给出具体实现方法,使用PHP脚本模拟Net-NTLM认证过程,提取客户端的Net-NTLM hash

0x01简介

本文将介绍以下内容:

0x02 Net-NTLM 身份验证过程

参考资料:

还是用这张图,如下图

注意:

图片取自

0x03 使用PHP脚本模拟认证过程

如果想通过PHP脚本模拟Net-NTLM认证过程,主要考虑的是服务端的实现

1、发送 WWW-Authenticate: NTLM

收到Client的GET请求,回复401 Unauthorized WWW-Authenticate: NTLM,提示Client要求NTLM认证

2、发送 WWW-Authenticate: NTLM

接收客户端的Type-1-Message并回复Type-2-message

Type 2 Message 的结构如下:

|偏移量|描述|内容| | - | :-: | -: | |0|NTLMSSP 签名|以 Null 结尾的 ASCII "NTLMSSP" (0x4e544c4d53535000)| |8|NTLM 消息类型|long (0x02000000)| |12|目标名称|安全缓冲区| |20|标志|long| |24|挑战|8 字节| |(32)|上下文(可选)|8 字节(两个连续的 long)||(40)|目标信息(可选)|安全缓冲区| |(48)|操作系统版本结构(可选)|8字节|

详细参数说明请参考:

#theType2Message

值得注意的参数是标志和挑战

Challenge是使用hashcat破解Net-NTLM hash的必要参数

Flags收录多种类型,一个简单的Flags示例,如下图

对应的数据格式如下

3、解析 Type-3 消息

Type-3-message收录了Client加密的Net-NTLM hash消息,可以提取对应格式的数据进行破解

Type-3-message的例子如下

这里需要注意各个参数的存储格式

short Length;<br />short Maxlen;<br />short Offset;<br />

offset对应参数具体内容的偏移地址

4、发送网页内容

服务器向客户端提供最终的请求内容

0x04 脚本细节

为了方便测试,用户提交的凭据不会被验证,用户的验证凭据会直接在HTTP响应内容中返回

完整的POC代码已经开源,地址如下:

POC 代码基于

做了以下优化:

1、不再局限于apache模块

原脚本只能在apache下使用

2、提取 Net-NTLM 哈希

原脚本输出Client的三个属性:$user$domain$workstation

新脚本增加文件格式解析功能,提取HMAC-MD5和blob

脚本详情:

原创 POC 中的函数 get_msg_str($msg, $start, $unicode = true)

调用$user = get_msg_str($msg, 36);时,由于前面的Flags指定了unicode,所以默认执行如下代码:

if ($unicode)<br /> return str_replace("\0", '', substr($msg, $off, $len));<br />

字符串中的0x00会被自动去掉

提取HMAC-MD5和blob时,需要保留0x00,所以需要传入参数false,不过滤字符0x00

具体代码为:

$Response = get_msg_str($msg, 20,false);<br />

至于challenge,在脚本中指定为0x00000,所以最终hashcat格式可以直接设置为0x00000

0x05 实际测试1、本地测试

服务器:

安装apache环境

简单配置方法:安装phpstudy

上传脚本catchyournetntlm.php

客户:

修改IE配置文件,将登录方式改为使用当前用户名和密码自动登录

对应的命令如下:

REG ADD "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3" /v 1A00 /t REG_DWORD /d 00000000 /f<br />

注意:

在域环境中不需要此设置

客户端访问服务器上的catchyournetntlm.php,服务器获取用户的Net-NTLM哈希,提取固定格式返回给客户端

客户端显示如下图

数据可以直接用来破解hashcat

2、在线测试

服务器使用的是nginx,不是apache

注意:

nginx下脚本的优化由 evilcg 完成

客户端使用默认登录方式,访问网站时会弹出对话框提示输入密码,如下图

任意输入,获取输入内容的Net-NTLM hash,如下图

将Client的登录方式修改为使用当前用户名和密码自动登录,访问网站自动获取Client当前用户的Net-NTLM hash,如下图

0x06 总结

本文介绍使用PHP脚本从浏览器获取Net-NTLM hash的方法,分享脚本编写的细节,并实际测试该方法的效果。

0 个评论

官方客服QQ群

在

线

客

服

字符串中的0x00会被自动去掉

提取HMAC-MD5和blob时,需要保留0x00,所以需要传入参数false,不过滤字符0x00

具体代码为:

$Response = get_msg_str($msg, 20,false);<br />

至于challenge,在脚本中指定为0x00000,所以最终hashcat格式可以直接设置为0x00000

0x05 实际测试1、本地测试

服务器:

安装apache环境

简单配置方法:安装phpstudy

上传脚本catchyournetntlm.php

客户:

修改IE配置文件,将登录方式改为使用当前用户名和密码自动登录

对应的命令如下:

REG ADD "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones