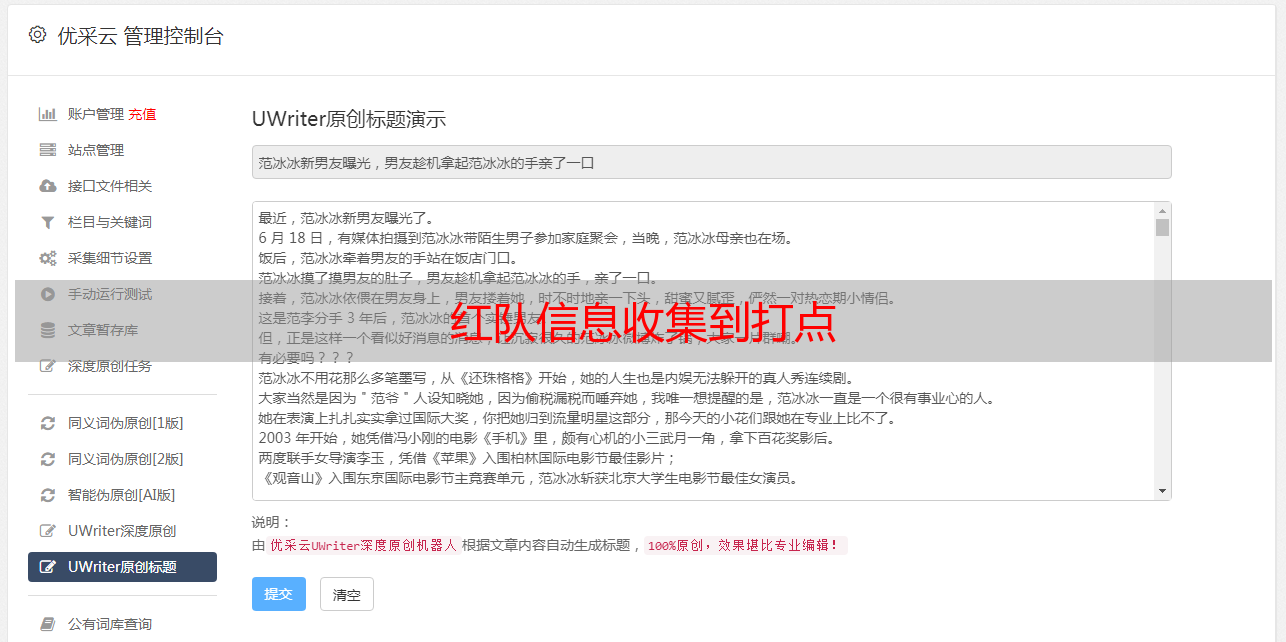

红队信息收集到打点

优采云 发布时间: 2022-06-17 16:42红队信息收集到打点

最近想总结一下,在红队渗透拿到一个目标名或者刷src时候,怎么快速信息收集和批量检测来打到一个点,往往在实际项目中就是拼手速。

信息收集到打点大致我就分为

企业信息结构收集

敏感信息收集

域名主动被动收集

整理域名ip资产

扫描检测打点

其中每一步需要收集好几个方面的信息,手动很累也很慢

1.企业信息结构收集

企业信息结构收集包括对查询目标企业的公司信息,涉及到哪些主站域名,有哪些控股很多的子公司,这些子公司涉及到哪些域名,然后再进行备案反查,你又会得到一些新的公司,同理也能再次得到一些新的主站域名,将这些进行整理---->得到一批待爆破的域名。

还有的就是除了这些查到的主站域名,往往企业会有app、公众号、小程序这些资产,也要对这些资产进行收集,然后你又拿到了一批域名。

手动查询的话从以下查询

天眼查 查企业/子公司/域名/公众号

爱企查

企查查询

启信宝

工具:

推荐cSubsidiary利用天眼查查询企业子公司

还有pigat:

公众号和app的收集:

go版本

2.敏感信息收集

利用搜索引擎、github等托管平台配合一些dorks就可以搜到很多信息。

熟知的googlehack,gitdork,网盘泄露等等。

敏感信息一共要搜集这个几个方面:

googlehack

github泄露

目标人员姓名/手机/邮箱

1.googlehack

但比如googlehack,你需要搜的好几条语法加上域名

比如:

site:*.domain.com<br /> inurl:domain.com<br /> intitle:keyword<br /> keyword filetyle:doc|pdf

一个域名可以配合多个语法搜,那么多域名手动输入搜很慢,推荐工具:

在线Google Hacking 小工具

语法,自己可以脚本里批量搜

2.github泄露敏感信息:

一些常用github dorks,直接搜对应目标信息:

xxxxx.com "Authorization" #"Authorization: Bearer"<br />xxxxx.com "filename:vim_settings.xml"<br />xxxxx.com "language:PHP"<br />

也可以在github对各种信息搜索,比如文件类型

filename:manifest.xml<br />filename:travis.yml<br />filename:vim_settings.xml<br />filename:database<br />filename:prod.exs NOT prod.secret.exs<br />filename:prod.secret.exs<br />filename:.npmrc _auth<br />filename:.dockercfg auth<br />filename:WebServers.xml<br />filename:.bash_history <br />filename:sftp-config.json<br />filename:sftp.json path:.vscode<br />filename:secrets.yml password<br />filename:.esmtprc password<br />filename:passwd path:etc<br />filename:dbeaver-data-sources.xml<br />path:sites databases password<br />filename:config.php dbpasswd<br />filename:prod.secret.exs<br />filename:configuration.php JConfig password<br />filename:.sh_history<br />

包含关键字的指定语言:

language:python username<br />language:php username<br />language:sql username<br />language:html password<br />language:perl password<br />language:shell username<br />language:java api<br />HOMEBREW_GITHUB_API_TOKEN language:shell<br />

搜API/KEYS/TOEKNS关键字:

api_key<br />“api keys”<br />authorization_bearer:<br />oauth<br />auth<br />authentication<br />client_secret<br />api_token:<br />“api token”<br />client_id<br />password<br />user_password<br />user_pass<br />passcode<br />client_secret<br />secret<br />password hash<br />OTP<br />user auth<br />

很多关键字可以搜,还是批量搜高效,工具:

这类工具需要设置git令牌,附上gitrob过程,踩坑:不要下relase ,自己编译最好:

git clone https://github.com/michenriksen/gitrob.git<br />go mod init #to use go mod 如果报错 运行go mod init github.com/michenriksen/gitrob<br />rm Gopkg* #remove the old stuff<br />go build #to build it<br /><br /><br />./build.sh<br />

设置git令牌

set GITROB_ACCESS_TOKEN=xxxxx

使用后可以查看图形界面的结果:

3. 目标人员姓名/手机/邮箱

通过开源信息收集目标人员姓名/手机/邮箱,为后面打点做字典做准备。

通过搜索引擎、PGP服务器以及SHODAN数据库收集用户的email,子域名,主机,雇员名,开放端口和banner信息。

使用:

-d 开关用于定义域名,-l 用于限制结果数量

theHarvester -d kali.org -l 200 -b anubis,baidu,pentesttools,projectdiscovery,qwant,rapiddns,rocketreach,securityTrails,spyse,sublist3r,threatcrowd,threatminer,trello,twitter,urlscan,virustotal,yahoo,zoomeye,bing,binaryedge,bingapi,bufferoverun,censys,certspotter,crtsh,dnsdumpster,duckduckgo,fullhunt,github-code,google,hackertarget,hunter,intelx,linkedin,linkedin_links,n45ht,omnisint,otx<br />

按github跑就是了,但是有点坑点:

配置api-keys在/etc/theHarvester 目录下api-keys.yaml填入对应的api key即可

有个坑点是key:后要加个空格在放key字符串,不然跑不起来

人员邮箱字典的构造:

还可以使用一些社工信息来做字典,这样的工具很多了,用一个就够了没必要用全部:

Cupp/Cewl

python3 bopscrk.py -i

3. 域名主动被动收集

域名主动信息收集内容就有点杂了。

通过1、2点我们拿到了一批等待爆破的域名和人员的信息,以及泄露的一些敏感信息(运气好的话用泄露的信息已经打到点了。)

现在需要对域名进行whois信息查询、dns域名正反查询、子域名探测爆破三个方面收集。

1.whois信息查询

whois需要查询域名的whois,然后根据whois信息来查询历史和反查,这样你就得到了一些邮箱和可疑域名。

查域名信息没什么说的,主要看网址注册人、到期记录、创建域的时间、名称服务器和联系信息等,查最新的一般都是托管的信息,而查看历史信息就有可能查到真实联系人邮箱电话等:

一些常见whois查询,手动的时候可以查询:

除了正向查询whois,还要查询whois历史信息:

以下几个网站允许用户访问连接的 WHOIS 数据库以进行调查。这些记录是十多年来对有关域注册的有用数据进行网络爬取的结果:

whois历史信息查询不能错过,明显可以在whois历史信息中看真实邮箱并反查而不是目前托管的邮箱,以及非托管的dns服务器:

whois 信息反查

通过历史whois信息找到真实邮箱or组织名,再反查域名,又可以得到一批资产:

other:

整理一下whois分了三步,先whois查询一个域名,然后对查询的信息进行历史whois查询和反查

,最后得到一批邮箱和域名。

手动知道过程就行,实际做项目用工具批量查了整理:

批量whois查询

2.dns域名正向反向查询

dns域名查询分两个部分,历史记录和ip反查:

DNS历史记录(doamin2ips)

Dnsdumpster 是一个在线实用程序,我们使用它来查找子域、目标的 DNS 记录。

VT也是可以看dns数据信息的:

ip反查(ip2domains)

同ip查询多个解析到这个ip的域名,寻找更多web资产

ip反查也可以使用dig、nslookup、host命令完成:

工具推荐:

批量ip反查