抓取jsp网页源代码(ssrfmap探测ssrf漏洞利用工具ssrfmap运行可以开启一个漏洞的web服务)

优采云 发布时间: 2022-04-10 07:33抓取jsp网页源代码(ssrfmap探测ssrf漏洞利用工具ssrfmap运行可以开启一个漏洞的web服务)

SSRF

SSRF(Server-Side Request Forgery:Server-Side Request Forgery)是攻击者构造并由服务器请求的安全漏洞。通常,SSRF 攻击的目标是外部世界无法访问的内部系统。比如下面的连接使用目标网站192.168.124.144请求10.0.0.@ >5。

http://192.168.124.144/search2.jsp?key=http://10.0.0.5/login.action

通常ssrf可以用于端口扫描、内网扫描、struts2、redis攻击内网应用;它还可以使用file、dict、gopher、ftp协议来请求访问相应的文件等。

ssrfmap

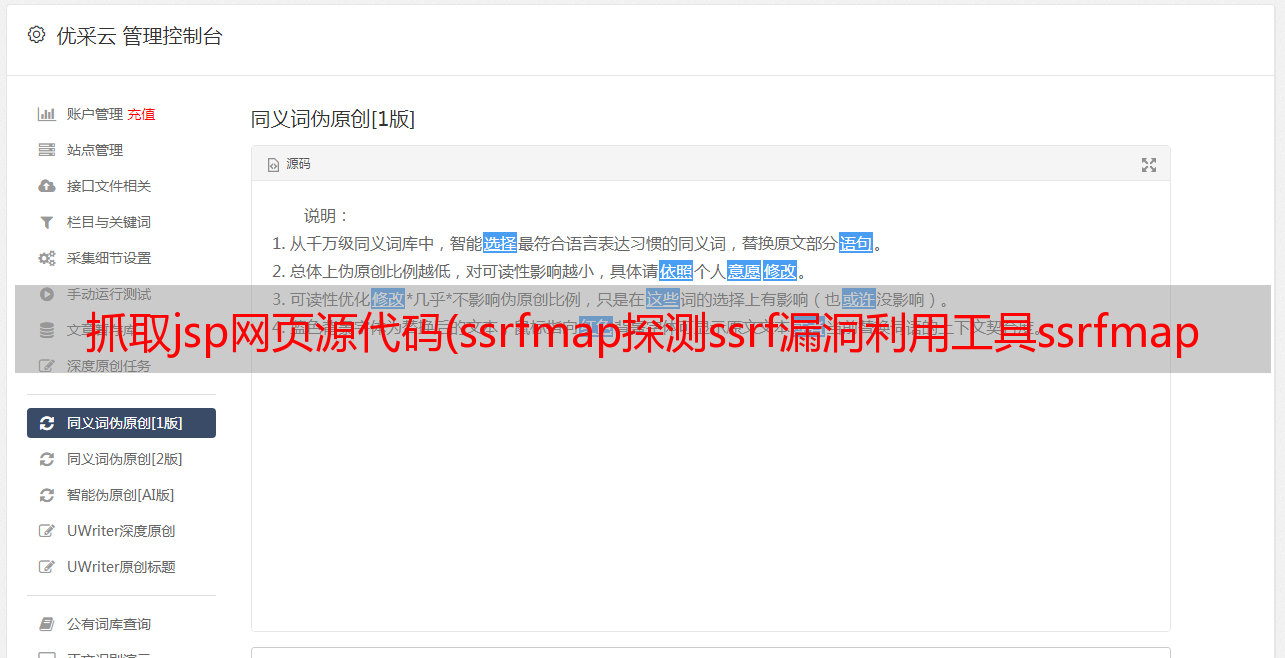

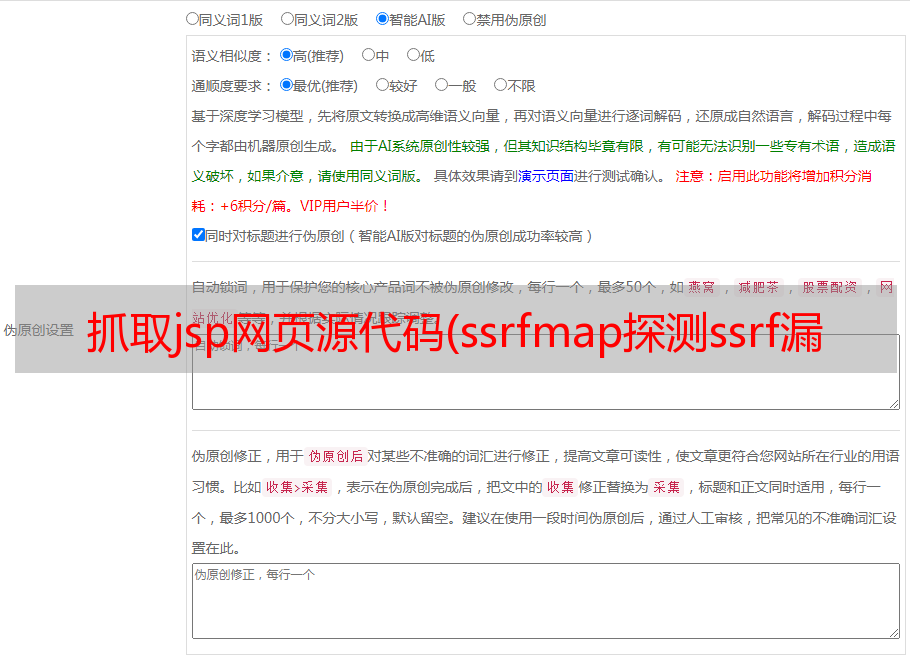

看到有人推荐了一个ssrf工具,ssrfmap,所以下载下来测试了一下。ssrfmap 是一个自动检测 ssrf 漏洞的工具。它收录许*敏*感*词*模块,例如端口扫描和文件读取,包括redis和tomcat。、zabbix等漏洞利用模块,非常方便。网上有关于该工具的介绍,但其实在使用中有一个问题需要注意,否则使用会出错。将在下面的示例测试中进行说明。工具运行界面如下,第一次使用需要在requirements.txt模块中安装python。

下载地址:https://github.com/swisskyrepo/SSRFmap

ssrfmap 示例测试

请注意以下事项:

测试步骤:

1、下载工具后,进入data目录,有example.py。使用python运行有ssrf漏洞的web服务,可以打开有ssrf漏洞的web服务。由于需要flask环境,如果执行提示No module named 'flask',使用pip install flask install flask,启动成功如下,默认开启5000端口

python example.py

2、进入工具目录,启动ssrfmap,可以看到用法

python3 ssrfmap.py

3、测试步骤1中打开的例子,使用ssrfmap读取文件。读取文件的内容可以在modules目录下的readfiles.py中指定。默认会读取系统hosts文件、passwd等文件,读取完成。工具目录中会生成一个以目标ip和端口命名的目录,读取文件的内容会以txt文本记录。

python3 ssrfmap.py -r data/request.txt -p url -m readfiles

4、端口扫描

python3 ssrfmap.py -r data/request.txt -p url -m portscan

其中,-r后面是请求包,-p后面是漏洞参数,-m后面是漏洞利用模块。实战中可以使用burpsuite抓取请求包,使用模块工具目录下的模块。在该目录中,您还可以按格式扩展自定义模块。