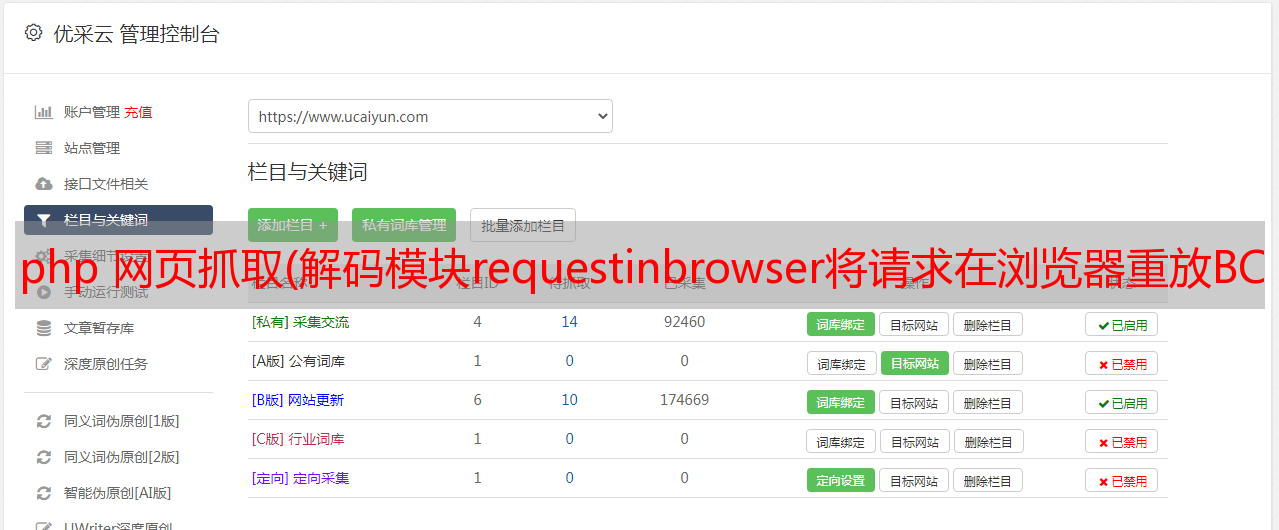

php 网页抓取(解码模块requestinbrowser将请求在浏览器重放BCos?)

优采云 发布时间: 2022-04-08 18:11php 网页抓取(解码模块requestinbrowser将请求在浏览器重放BCos?)

当 --level 参数设置为 3 或更大时,它会尝试注入 HTTP Referer。你可以使用referer命令来欺骗,比如--referer

-sql-shell 运行自定义sql语句

sqlmap -u "" --sql-shell

运行任意操作系统命令:

选择背景语言

sqlmap -u "" --os-cmd=whoami

--os-cmd=whoami

--os-shell

(以你的电脑为跳板潜入局域网,或留下后门)

--file-read 从数据库服务器读取文件?:当当前用户有使用特定功能的权限时,读取的文件可以是文本文件或二进制文件。

将文件上传到数据库服务器:

--文件写入

--file-dest

读取指定数据库用户的密码?

sqlmap -u "" --passwords -U root

SQLMAP 高级通用篡改脚本

? apostrophemask.py 用 utf-8 替换引号,用于过滤单引号(伪装)

适用数据库:ALL

作用:用utf-8替换引号,用于过滤单引号

使用脚本前:tamper("1 AND '1'='1")

使用脚本后: 1 AND %EF%BC%871%EF%BC%87=%EF%BC%871

? 多重空间.py ? 在sql关键字周围添加多个空格以绕过

适用数据库:ALL

作用:在sql关键字周围添加多个空格

使用脚本之前: tamper('1 UNION SELECT foobar')

使用脚本后: 1 UNION SELECT foobar

3. Burp 套件工具

一。配置和代理设置

1.使用前的配置

①选择代理选项卡

②选择设置选项标签

③编辑跑步打勾?124.0.0.1:8080

配置成功

历史访问

二。功能模块说明

模块介绍

发送到蜘蛛 发送到爬虫模块

进行主动扫描

发送给入侵者到爆破模块

发送到中继器 发送到重放模块

发送到比较器以比较模块

发送到*敏*感*词* 发送到解码模块

浏览器中的请求将在浏览器中重放请求

? 四:MYSQL和SQL注入

MySQL知识点——基本查询语句

查询表中所有信息:select *from表示-键函数

select+下面的语句

? ? ?version() 数据库版本

? ? ?database() 数据库名称

? ? ?current_user() 当前用户名

? ? ?system_user() 系统用户名

? ? ? ?@@datadir 数据库路径

? ? ?@@version_compile_os 操作系统版本

- 按语法排序

-联合查询

按 1 排序——

order by 2—确定字段的数量

? ? 使用 UNION 运算符注入另一个选择查询并将查询结果附加到第一个查询的结果中。第二个查询可以从完全不同的数据库表中提取数据

? 注意:相同的列结构

? ? ?exists() 函数猜测解决方案表明

? ? ? ?information_schema是mysql系统自带的元数据数据库

information_schema.SCHEMATA 查看所有数据库

五、 XSS 基础知识

1、什么是 XSS?

? ? ? 中文名称为Cross-Site Scripting Attack,Cross-Site Scripting,(XSS),当目标网站用户在渲染HTML文档的过程中,出现意外的脚本指令并执行时,XSS就发生了。

2、攻击者给应用程序提供恶意XSS代码,导致用户在访问应用程序或服务器时执行代码,导致XSS攻击。

? 攻击者 → 服务器 → 用户(xss 是一种攻击技术,它强制网站回显攻击者提供并最终加载到用户浏览器中的可执行代码)

3、XSS危害:1.钓鱼,包括盗取各种用户的账号

4、XSS 分类 ?

①反射型:非持久型,抓取用户cookie或钓鱼,往往通过引诱用户点击恶意链接进行攻击。

(特征:

① 主要用于在URL地址的参数中附加恶意脚本

② 仅当用户点击url时触发,且只执行一次,非持久化

③ 常用于窃取客户端cookies

或网络钓鱼。

④ 经常通过诱使用户点击

恶意链接进行攻击)

name 是一个可控参数

我们可以通过执行恶意代码弹窗为我们做一些好事。

? ? ? 当我们构建以下恶意代码并将其发送给受害者时。

? ? ? 会弹出用户的cookie值,我们构造js代码,将cookie值发送到我们自己的服务器,或者使用XSS平台接收cookie(例如),我们可以利用cookie非法登录受害者的账号.

②存储类型:渗透挂马虫?? 出现在网站的消息、评论、日志等交互中,存储在数据库或客户端中,再次浏览时被攻击。

(特点:①恶意代码保存到目标网站的服务器,每次用户访问都会执行脚本代码,这种攻击具有很强的稳定性和持久性

? ? ? ② 比反射式跨站脚本更具威胁性,可能会影响 Web 服务器本身的安全。

? ? ? ③ 通常出现在网站的消息、评论、日志等的互动中,)

页面原理:

? POST提交数据,生成和读取文本模拟数据库,

提交数据后,页面会将数据写入sql.txt,

? 再次打开页面时,会读取sql.txt中的内容并显示在网页上,

实现了存储的 xss 攻击模拟。

输入恶意代码后会执行

并且恶意代码将始终存储在服务器上。每当用户访问该页面时,都会触发恶意代码

使用XSS弹出恶意警告框

?网页不断刷新

获取饼干

劫持流量(跳转到您的博客以强制关注者)

③DOM类型:将XSS代码嵌入到DOM文档(每个网页)中,通过JS脚本编辑文档对象,修改页面元素,增加漏洞。?

?xssƽ̨

1.获取cookies(这是最基本的功能,必须使用)

2.获取源代码(获取当前网页的源代码)

3.截图(可以修改为连续截图)

4.………………

XSS 漏洞利用 - 没有任何过滤

警报(1);

? ? ? //onerror等事件可以调用js

? ? ?//src支持伪协议