网站内容管理系统 上传word(2.FCKeditor漏洞利用常见上传目录:绕过方法在高版本fck)

优采云 发布时间: 2022-03-11 06:08网站内容管理系统 上传word(2.FCKeditor漏洞利用常见上传目录:绕过方法在高版本fck)

一.编辑器错误

1.编辑

编辑器是第三方软件,其作用是方便网站管理员上传或编辑网站上的内容,类似于我们电脑上的Word文档。

编辑器通常分为两种情况:

(1)不需要后台验证,可以直接在前台访问和操作。通过方法找到编辑器,然后进行目录爆破(使用御剑扫描网站的目录)和蜘蛛爬行(AWS 扫描器)以确定 网站 编辑器是否存在)。

通常,编辑器中存在或可能存在的域名。

(2)操作编辑器需要后台认证,先通过漏洞或其他方式登录后台。

常见的编辑器包括:

FCK编辑器

电子网络编辑器

CKFinder

编辑器

点网文本框

可爱的编辑器

其中,最常用的两个编辑器是FCK和eWEB。本博客将使用这两个编辑器进行演示。

2.FCKeditor 编辑器漏洞利用

FCKeditor常用上传目录:

FCKeditor/editor/filemanager/browser/default/connectors/test.html

FCKeditor/editor/filemanager/upload/test.html

FCKeditor/editor/filemanager/connectors/test.html

FCKeditor/editor/filemanager/connectors/uploadtest.html

(1) FCK 编辑器漏洞 - "." to "_" 绕过方法

在fck的高版本中,直接上传或者抓包,修改文件名“a.asp;.jpg”会将前面的点变成下划线,即“a_asp;.jpg”,这样我们的文件名解析将没有效果。绕过的方法就是突破创建一个文件夹,其本质就是利用我们IIS6.0的目录解析(参考上一篇)。

编辑器漏洞利用的常见步骤如下:

找到编辑器。您可以通过编辑器路径的文件名来判断它是什么编辑器。

确认版本。

搜索此版本编辑器的漏洞利用。

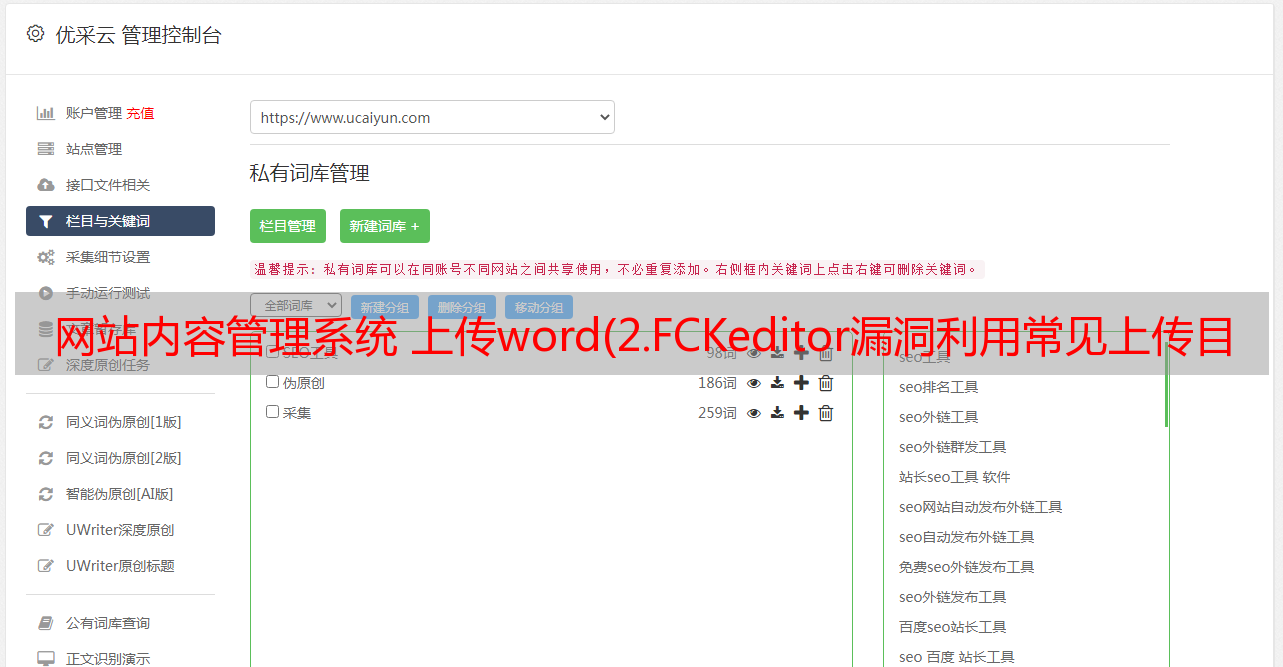

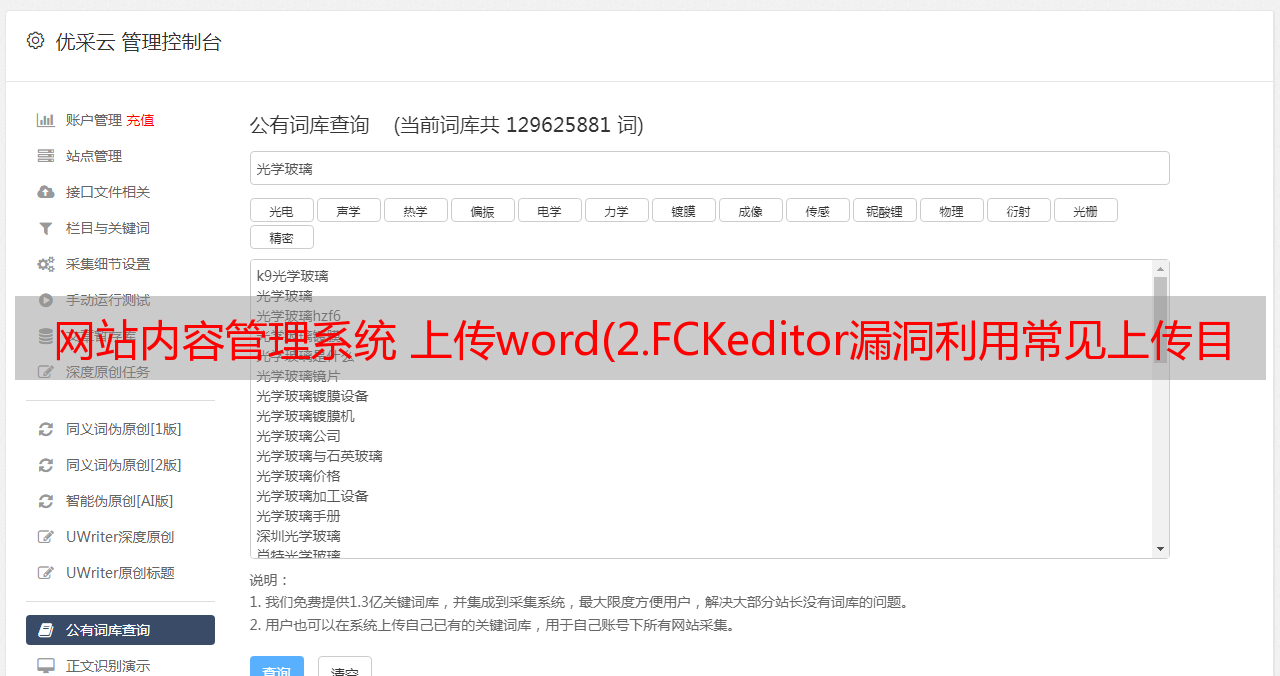

假设路径为“/fckeditor/editor/filemanager/connectors/test.html”且文件名中收录“fck”,则可以直接判断为FCK编辑器。打开如下图:

在FCKeditor中选择“a.asp;.png”并上传成功,如下图所示。

打开服务器,可以看到上传成功的图片文件。它的名字改成“a_asp;.png”,是FCK高版本的过滤器,改成“.”。到 ”_”。

(2) FCK 编辑器也有文件上传的bug

它利用了 IIS6 的目录解析漏洞。我们先创建一个“a.asp”文件夹,然后上传一张带有一句木马“a_asp;.png”的图片。IIS6目录解析漏洞会将“a.asp”目录下的所有文件解析成asp文件执行。

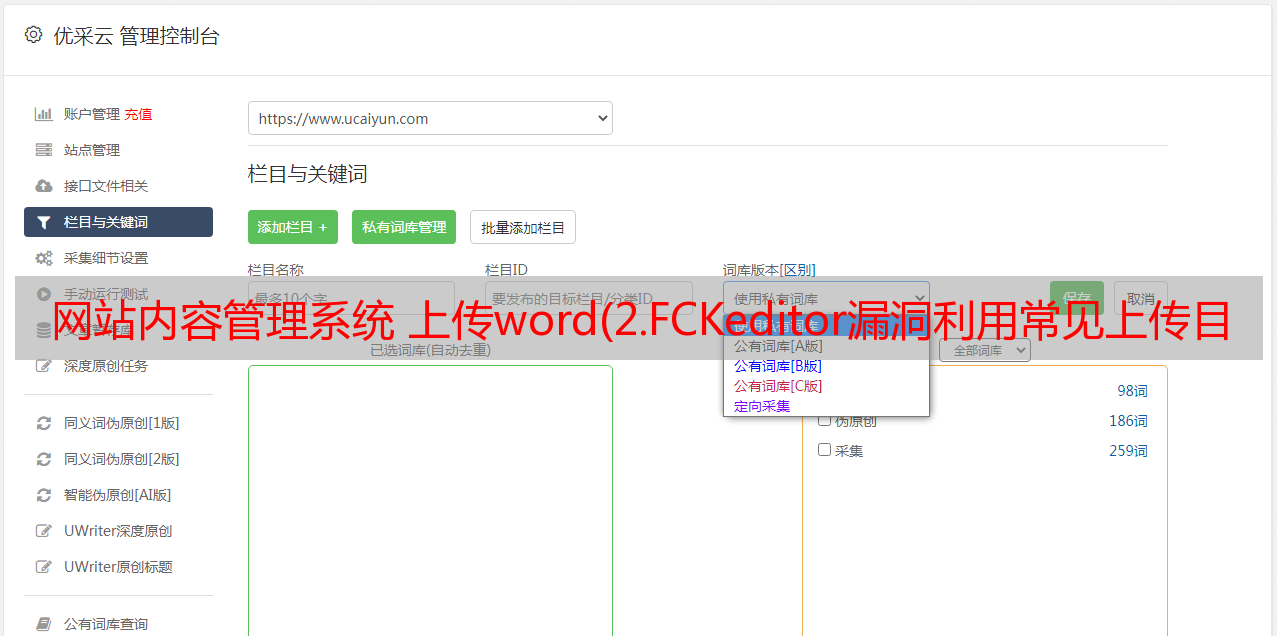

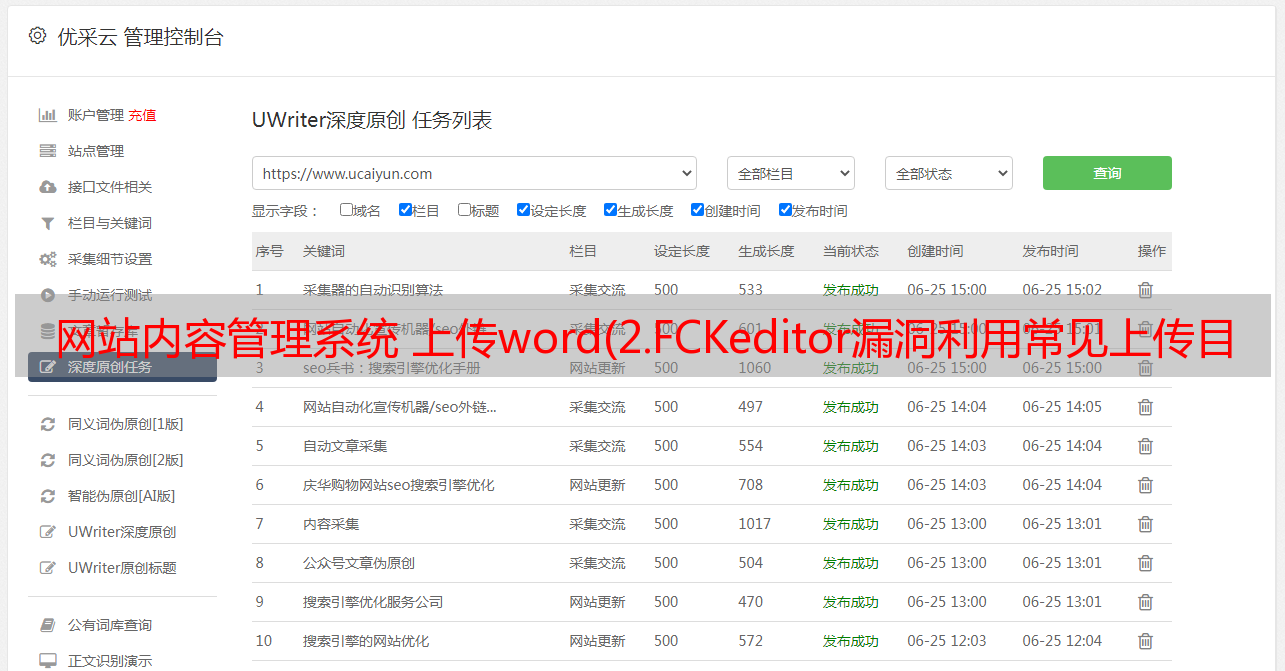

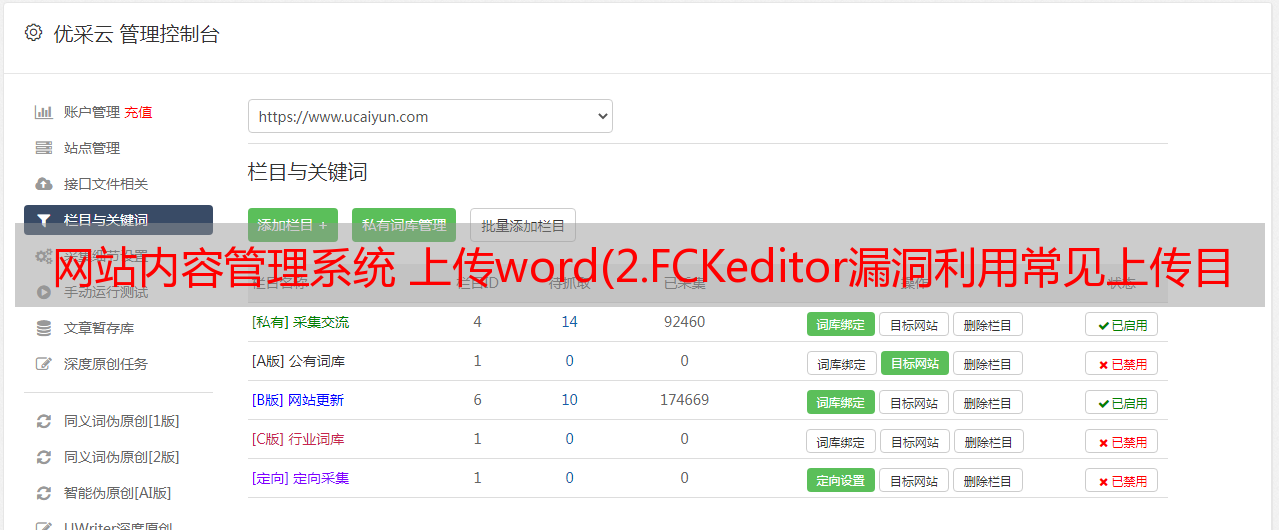

第一步,打开FCK编辑器,在“a.asp”目录下上传一个“b.asp”文件夹。注意“当前文件夹”需要填写“/a.asp”。

第二步,打开BurpSuite软件抓包。

可以看到,我们在a.asp目录下创建了“b_asp”文件夹,因为“.” 被 FCK 漏洞替换为“_”。

第三步,“a.asp”文件夹创建成功,然后将一句木马上传到该文件夹。

上传后会是这个样子:

当一个句子木马上传成功后,我们就可以成功使用财道获取Webshell目录了。最后,添加一个针对 FCK 编辑器漏洞的综合利用工具:

3.eWebEditor 编辑器漏洞

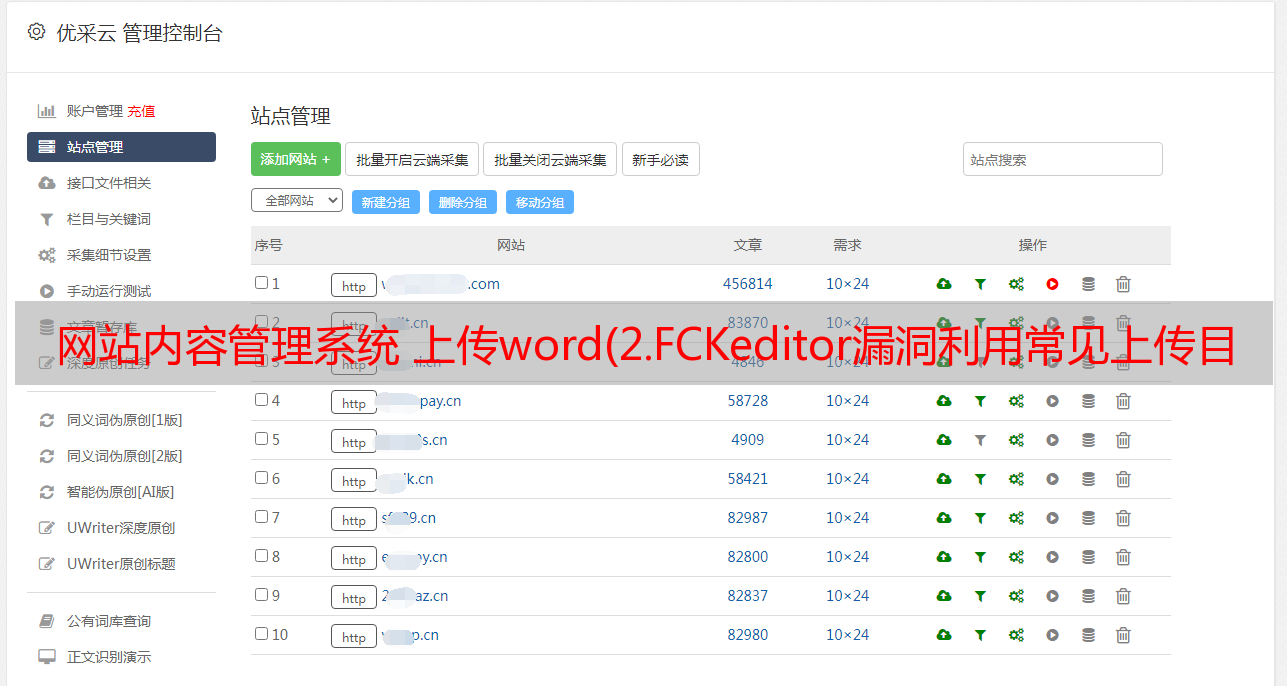

eWebEditor编辑器漏洞利用的基本流程如下:

(1) 进入后台

eWeb编辑器需要登录后台,其默认数据库地址为:ewebeditor/db/ewebeditor.mdb

(2) eweb 遍历漏洞

利用此漏洞遍历文件目录,查看整个网站结构和敏感信息

ewebeditor/admin_uploadfile.asp?id=14&dir=./

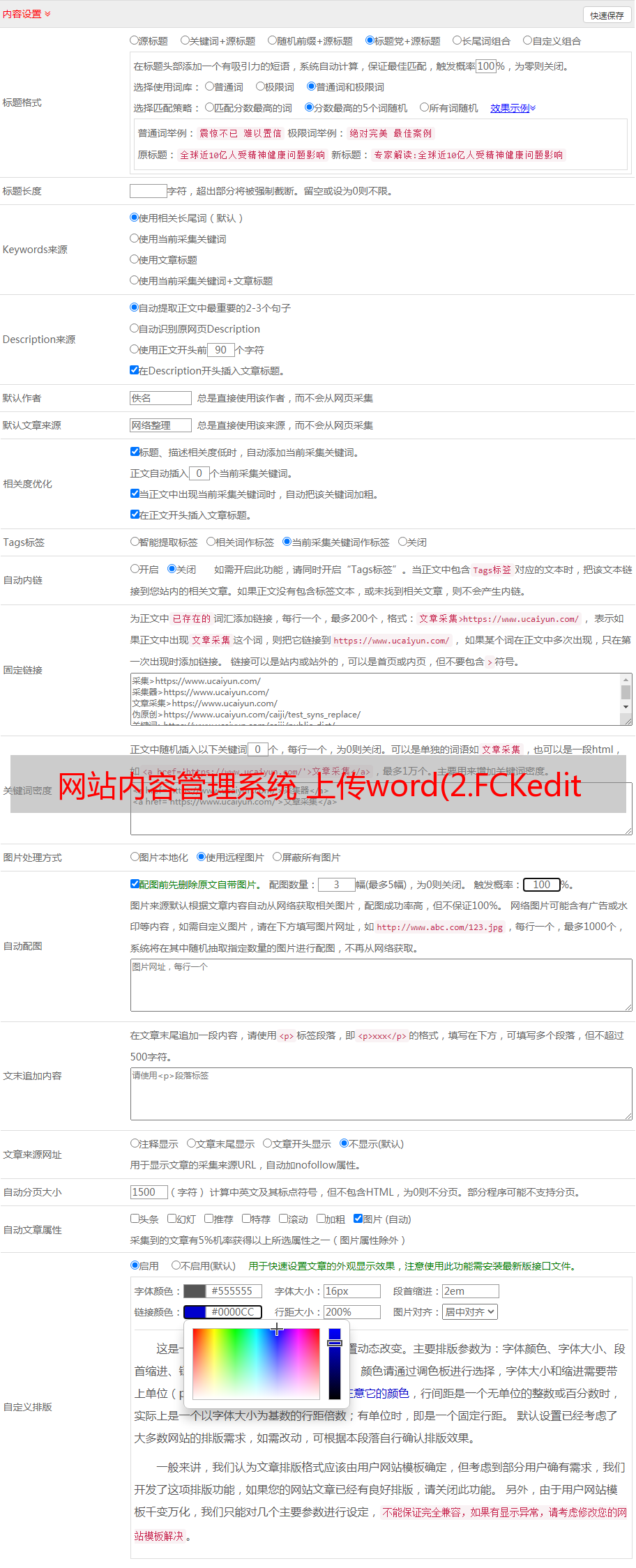

(3) 修改样式表上传文件

如下图所示,这里选择要设置的样式表。

然后在图片类型中,添加“asa”类型。“.asa”可以作为“.asp”文件执行,网站可能会过滤掉“asp”类型的后缀,所以这里要加上“.asa”。

打开“工具栏”,显示如下图:

单击“按钮设置”以准备添加按钮。

选择插入或修改图片,然后选择保存设置。

此时,回到页面点击“预览”即可看到我们添加的“插入或修改图片”按钮。

然后直接上传“1.asa”文件,如下图。

然后点击代码,可以看到这是一个木马的文件路径。

因此,编辑器实际上是一个上传点。通过解析漏洞或各种文件上传漏洞,可以绕过并上传一字木马,从而进行权限升级。

二.IIS高版本上传

IIS6.0毕竟是低版本,除了射击场和僵尸站外很少遇到。在真正的渗透中,会出现很多问题,比如WAF、高版本过滤、安全狗、拦截绕过、不解析等等。接下来分享一个上传高版本IIS的思路。

1. 畸形解析漏洞

畸形解析漏洞影响版本:IIS7、IIS7.5、Nginx

漏洞的条件是在php配置文件中启用Fast-CGI或者cgi.fix_pathinfo

该漏洞不是IIS本身的问题,而是PHP配置不当导致的问题。根本原因是打开了 cgi.fix_pathinfo 选项。由于该漏洞是php配置造成的,且该功能默认开启,影响IIS7、IIS7.5、IIS8.5等版本,所有IIS+PHP可能有这个漏洞。

漏洞利用方法:当我们上传一个名为“1.jpg”的图片文件时,该图片文件收录如下代码。

然后它会生成一个名为shell.php的脚本文件并写下我们的语句,密码是cmd。一句话的位置是:上传的图片文件名“/shell.php”。如果图片没有被重命名,那么我们的句子文件现在在“1.jpg/shell.php”中。

2.案例研究

假设我们将“1.jpg”文件上传到IIS+PHP搭建的远程服务器。

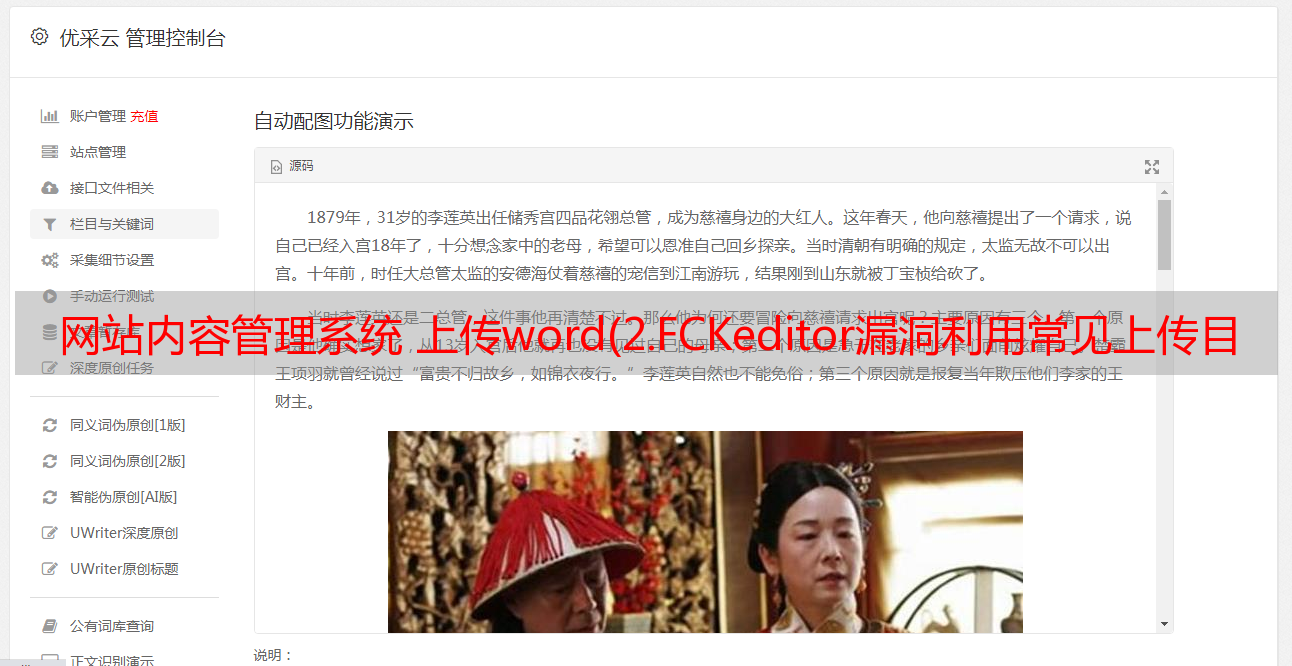

启动服务器,如下图:

“1.jpg”代码收录以下代码,显示PHP配置信息。

可以通过 URL 访问 PHP 的版本信息,如下图所示。这个 URL 运行我们的 PHP 代码,所以它返回相应的配置信息。在URL(49.234.12.78/1.jpg/.php)中,先访问“.php”文件,它不存在,所以跳转到之前的“1.jpg”位置,且“1.jpg”存在且收录php代码,会作为php文件执行,获取php配置信息。

为什么在更高版本的 IIS 中存在这个漏洞?

这是因为高版本的IIS在构建php网站时会启用CGI/FastCGI,默认启用php配置文件选项。因此,畸形解析漏洞不仅存在于IIS7、IIS7.5中,也存在于IIS8、IIS10等版本中。

然后我们再演示一段代码,将“1.jpg”的内容修改如下,直接写入shell。

访问“/1.jpg/shell.php”显示内容为空。

但此时,服务器上会生成一个名为“shell.php”的文件,如下图所示:

而“shell.php”中就收录了我们的一句话木马。

这样就可以通过菜刀访问页面,获取到服务器的文件目录。

3.aspx 漏洞

aspx 里面有一个“web.config”配置文件,里面指定了我们上传文件的后缀。

我们可以自定义一个后缀名来解析aspx文件。

也就是说,当我们遇到可以上传的配置文件时,上传我们修改后的配置文件,然后自定义“.ad”之类的后缀来绕过WAF或者检测。上传成功后会解析成aspx并执行。如下所示:

因此,当我们遇到可以上传的配置文件时,可以绕过这个方法进行提权。

三.总结

写到这里,这个基础的文章就结束了,最后希望这个基础的文章对你有所帮助。作者也是这个领域的菜鸟,希望和大家一起进步,互相鼓励。