如何抓取网页数据(爆破4.万能密码有哪些?管理后台的注意事项)

优采云 发布时间: 2022-03-01 17:06如何抓取网页数据(爆破4.万能密码有哪些?管理后台的注意事项)

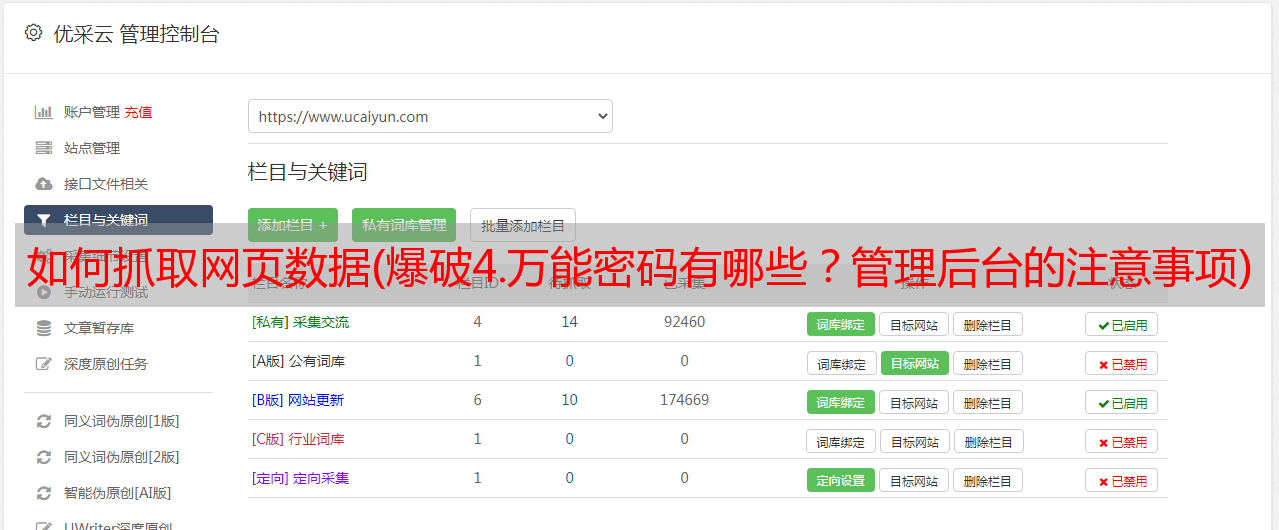

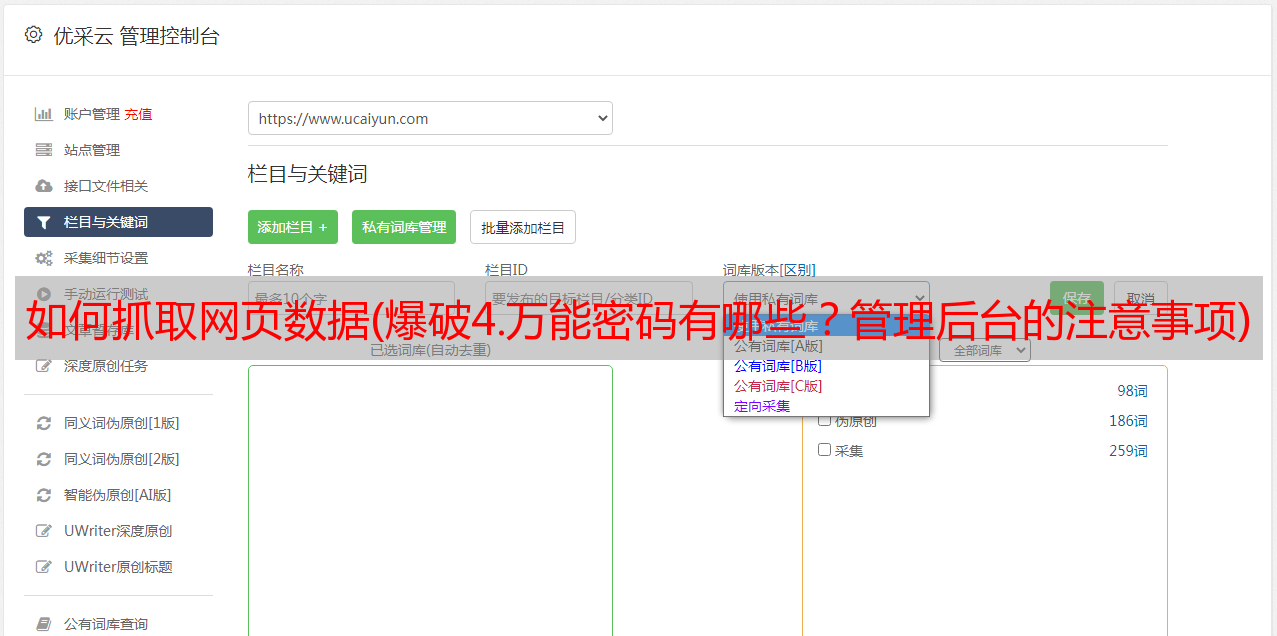

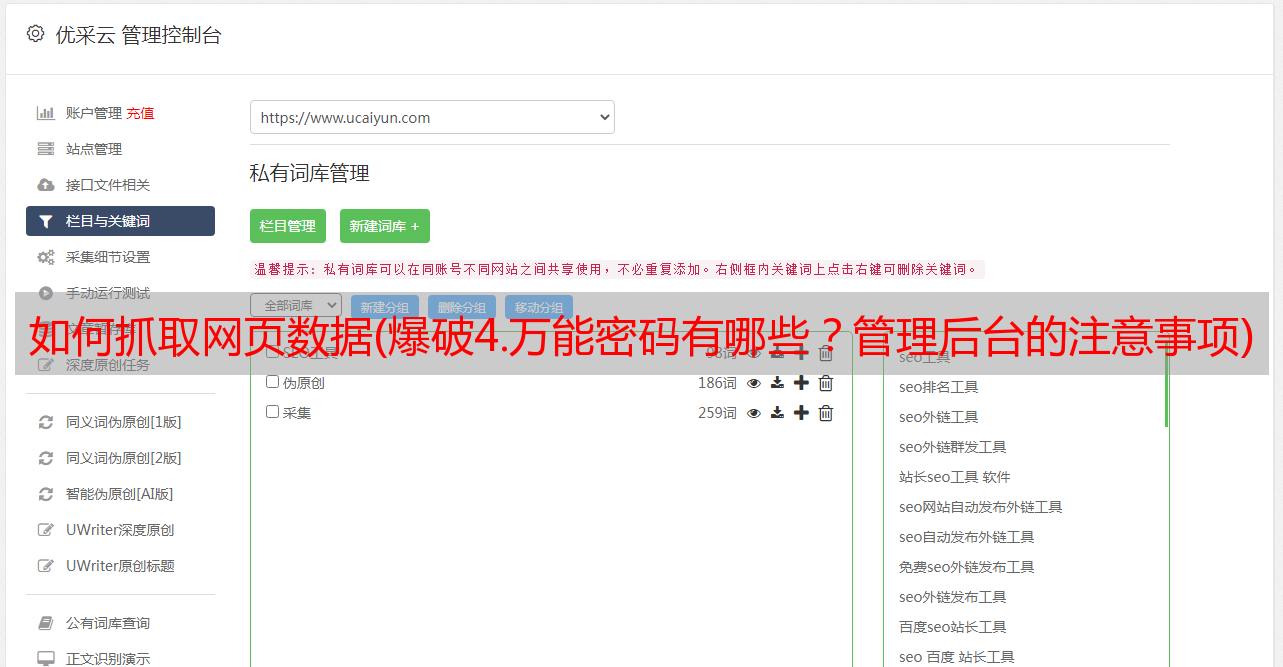

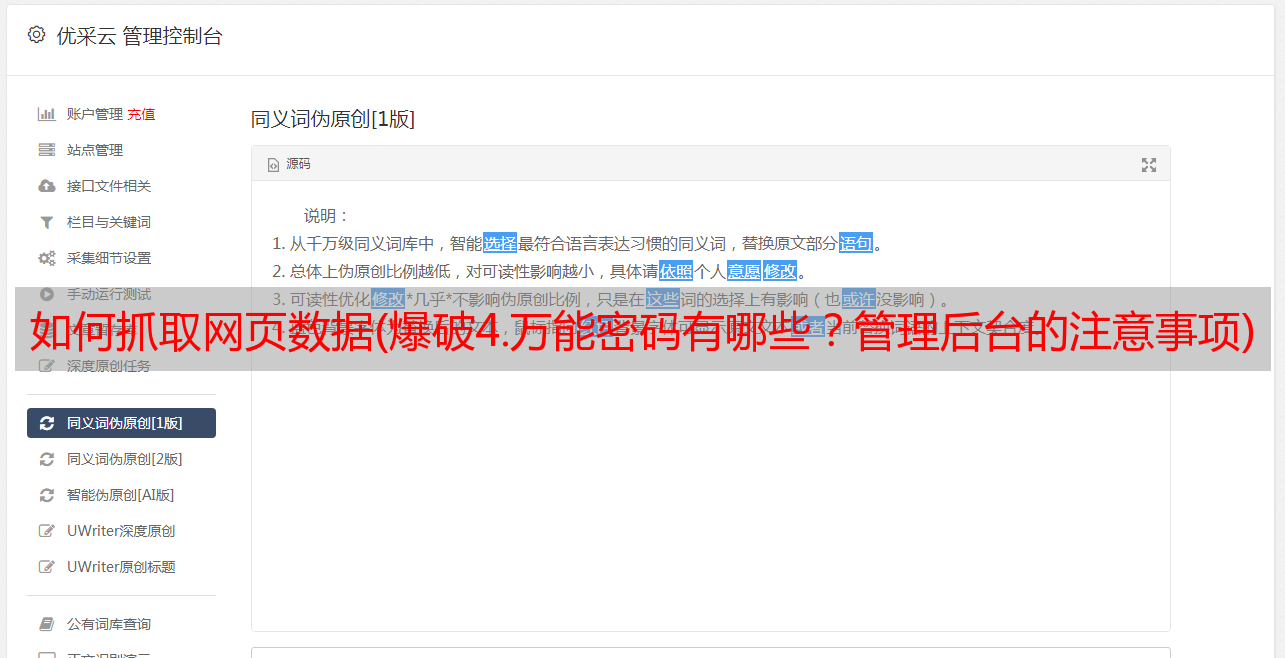

1:信息采集,

无论是防御还是渗透测试,都需要这一步,简单的信息采集。

手机信息收录很多,

例如,服务器 IP 地址是什么?

后台入口在哪里?

服务器打开了那些端口,服务器安装了那些应用程序等等,这些都是前期必须采集的东西。

手机有很多工具

当然还有其他方法,比如使用工具检测、nmap、

但是,专业的工具可能并不适合普通的白人。

例如,我们假设采集到的信息如下:

初步信息采集工作完成后,即可进入第二阶段。

第二步:根据服务器的安装环境进行进一步测试,类似看病。

先检查,再根据具体情况开药。

漏洞的一般列表无非如下:

1:弱密码,包括ftp、http、远程登录等,

处理弱密码的方法有很多,但使用好的社会工程库是最简单的方法。

2:存在sql注入漏洞,

这仅适用于工具。

3:xss漏洞,

4:存在穿透溢出漏洞

5:安装有致命缺陷的软件。

1. 后台登录时抓取复制数据包放到txt中,扔到sqlmap -r中运行

2. 弱密码

帐号:admin sa root

密码:123456 12345678 666666 admin123 admin888

这些是我见过最多的

管理后台一般为admin,phpmyadmin之类的数据库一般为root。

3. 没有验证码,验证码不刷新,只有一个验证码,而且验证码不起作用,可以试试爆破

4. 主密码可以创造奇迹

5.去前台发的文章,查看留言板的回复,看看作者是谁,很有可能是管理员账号

6.有的网站会提示账号不存在等,可以手动找管理员账号或者打嗝爆破

7. 当常规字典爆破失败时,可以根据从信息中采集到的相关信息,包括但不限于域名备案等信息,生成密码爆破。像网站这样的学校,可以去前台找老师电话号码,姓名首字母等,其他想法,大家可以根据网站自行思考

8. 扫描到的目录可能有源代码泄露等

9. cms使用的cms有默认账号和密码,可以百度搜索

10.可能存在短信轰炸、逻辑漏洞、任意重置密码、爆破管理员账号等。

11. f12 康康总有惊喜

12.注意不要被围墙

13. 有时候有的网站会把错误信息记录到一个php文件中,可以试试账号或者密码写一句,也可以直接getshell,笔者遇到过一次

14.进入后台后寻找上传点,使用绕过上传

15. 其他具体功能,数据库备份等。

16.我刚刚在网红队使用的编辑器bug

17. 扫描到的目录不正常可以查看

18.扫描奇怪的名字,打开一个空白文件,尝试爆出一句话

第三步:当我们确定存在漏洞时,我们必须启动、使用、

拿到shell后可能会出现权限不足,大致分为两种情况

1. Windows 权限提升

2. linux 提权

具体的提权方法可以在百度上找到

内网仍然是信息采集。一开始看本地IP,扫描幸存的hosts,过一波各种exp,扔各种工具在上面,运行扫描,内网博大精深,好不容易学好

但最好用工具,用工具更容易,

基本上所有可以集成的东西都集成了,只需简单的点击按钮,

不知道的可以找我,还有很多方法

参考下图与我交流

导入 java.util.regex.Matcher;

导入 java.util.regex.Pattern;

公共类下载Img {

公共静态无效 writeImgEntityToFile(HttpEntity imgEntity,String fileAddress) {

文件 storeFile = new File(fileAddress);

FileOutputStream 输出 = null;

尝试 {

输出 = 新文件输出流(存储文件);

如果(imgEntity!= null){

InputStream 流内;

流内 = imgEntity.getContent();

字节 b[] = 新字节[8 * 1024];

整数计数;

而 ((count = instream.read(b)) != -1) {

output.write(b, 0, count);

}

}

} 捕捉(FileNotFoundException e){

e.printStackTrace();

} 捕捉(IOException e){

e.printStackTrace();

} 最后 {

尝试 {

输出.close();

} 捕捉(IOException e){

e.printStackTrace();

}

}

}

公共静态无效主要(字符串[]参数){

System.out.println("获取必应图片地址...");

SimpleDateFormat dateFormat = new SimpleDateFormat("yyyy-MM-dd");