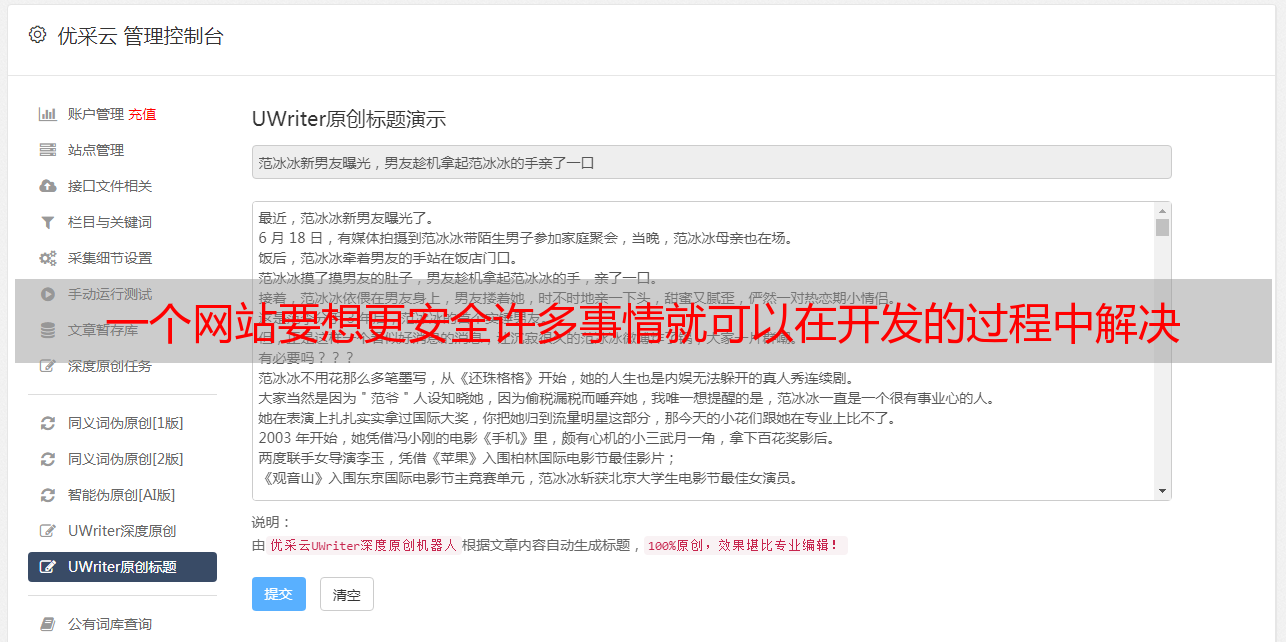

一个网站要想更安全许多事情就可以在开发的过程中解决

优采云 发布时间: 2021-04-28 19:19一个网站要想更安全许多事情就可以在开发的过程中解决

如果想更安全,可以在开发过程中解决网站许多问题!

以ASP.NET为例!

ASP.NET是已编译的网站,但是如果未执行严格的文件名过滤,则它将与数据库操作一起打包!仍然有很大的安全影响

以下是在企业网站的生产过程中安全工作的示例!

企业网站的功能显然是新闻管理系统!

需要做的安全工作也很简单!

反注射方面:

首先:替换单引号,即将所有单引号更改为两个单引号,以防止攻击者修改SQL命令的含义。再次查看前面的示例,“ SELECT * from Users WHERE login ='''或''1''=''1'AND password ='''或''1''=“''1'” “从用户登录=或'1'='1'AND密码='或'1'='1'的用户中选择*”的结果不同。

第二个:删除用户输入中的所有连字符,以防止攻击者构造查询,例如“ SELECT * from Users WHERE login ='mas'-AND password =''“,因为这种类型的查询的后半部分已被注释掉,并且不再有效。只要攻击者知道有效的用户登录名,他就无需知道用户密码即可获得访问权限。

第三:限制用于执行查询的数据库帐户的权限。使用不同的用户帐户执行查询,插入,更新和删除操作。由于可以由不同帐户执行的操作是隔离的,因此可以防止原来用于执行SELECT命令的位置被用于执行INSERT,UPDATE或DELETE命令。

以上是我采集的一些观点!我的看法是以下两种!

关于Web-Newswire Wireless的安全防御

第四:我个人认为所有数据操作最多的事件或语句都最好写在存储过程中,这样可以有效避免MySql数据的错误显示!为此,您还需要在黑客注入触发反注入时创建一个页面,跳转到此页面并提示非法操作!

第五:URL对Url之后的ID参数后面的内容进行编码,从而可以达到加密效果!尽管它可以转换,但考虑到大多数人不这样做!

用于文件名过滤:

首先:通过查看源代码,发现许多程序员在进行过滤时仍然使用Javascript进行本地验证和过滤!这样做,我个人感到非常难过。毕竟,当人们疏忽大意时,攻击者才能看到过滤后的代码!这样做有一定的风险!我认为,最好直接通过C#编写源代码过滤!尽管比较麻烦,但是看不到源代码!

第二个:为了过滤上载的文件名,大多数企业网站开发人员为了方便起见直接使用编辑器的上载功能!这是非常冒险的!尽管我已经自学了超过一年的WEB安全知识,但我仍然知道网站中的一个最容易被编辑当做!

因此,最好自己进行上传功能!上载的过滤也非常重要!许多开发人员在过滤时可能会判断最后一个。以下文件后缀是否非法,这并非没有可能,但这样做仍在进行调整。当以下后缀正确时,将文件名修改为Time is standard!

背景方面:

第一:以管理员身份登录时,建议使用Session代替Cookie来记录用户数据,因为Cookie非常不安全!

第二:在进行后台处理时,编辑器始终是要考虑的问题。最好删除一些上传和管理页面,仅保留编辑器!也要注意FCK编辑器的配置文件,这个地方会删除TEST页面,最好更改配置文件的名称!但是,更改后很麻烦,应更改文件的某些内容。另一种方法是使配置文件的目录可读且不可写!

第三:最好不要添加此数据库备份功能,也可以添加它,但是必须强制将其备份到.mdb或.mdf!最好不要显示成功备份的路径!

第四:严格禁止数据库下载,以防止敏感数据下载!

服务器:

首先:禁用Wscipit.shell的形成!

第二:对网站路径进行严格的权限设置,尤其是编辑器鲁金,最好是可读但不可写的!

第三:MySql,MsSql不使用默认的帐户密码!

第四:在C驱动器上设置权限,尤其是临时文件夹,回收站路径,Windows路径和程序路径!

第五:实时更新杀毒软件,APR防火墙!

第六:如果您可以将一台服务器用作数据库服务器,则不能设置数据库路径的权限,则该目录不可读写!

第七名:服务器-u最好不要使用这些上传工具,或使用具有等效功能的其他工具!

第八:修改3389键值的端口!

第九条:做路由保护以防止APR嗅探!

第十:做好服务器网站旁注,听说360安全专家最近发布了旁注安全检查,可以尝试!

好的,以上就是我所想的!当然,权限设置主要针对游客权限,匿名权限和iis的某些权限!