本网站内容收集互联网网站在美(【知乎专栏】黑客视角揭露常见的网络诈骗手段!)

优采云 发布时间: 2022-01-27 14:25本网站内容收集互联网网站在美(【知乎专栏】黑客视角揭露常见的网络诈骗手段!)

注1:原文于2017年9月9日发表在我的知乎栏目,将原样移至我的B栏目。

原文链接:

注2:本文以故事案例的形式,从“黑客的视角”向公众揭露常见的网络诈骗手段,旨在提高大家的反诈骗意识,已被多家党媒正式转载。(转载请私信交流)

注3:本文所涉及的技术操作均为虚构。如有雷同纯属巧合。请在授权范围内进行安全测试!

1、意外发现

前阵子有个朋友在追美剧《七拳》,偶尔拉着我去找资源:“你们有七拳的资源吗?” “帮我找熟肉?” 虽然我一直在抱怨,“我自己不会开会员。还是百度/谷歌搜索?”

但是再想一想,对于非技术的朋友,很多人总是这样想:

再丰富的网络资源,再好的百度和谷歌,也比不过身边那些“修电脑”的朋友。

嗯,看着一顿小龙虾的脸,我根据资源名称和各种关键词进行搜索,然后给他发了“熟肉”(高清*敏*感*词*无字幕),并发了网址和链接顺便一提。给他,说明一下,以后有更新可以自己找。

一个星期后,这位朋友尴尬地说道:“那个网站的资源好像停了?要不要帮我找一下?”。

为了两顿小龙虾餐,我重复了之前的动作,但这一次,收获的不仅仅是小龙虾,而是一个意外的发现。之前搜索的时候,浏览器有adblock之类的插件,所以很少看到网页广告。那天我刚升级,所以我使用了备用浏览器。

使用相同的关键词,我去了各个资源站散步。由于有些网站在搜索资源的时候没有拿出熟肉版,所以我关闭了网站,去了其他资源站。,从而来回跳转几个资源网站。然后我时不时就被下面的弹框页面激怒了……基本上就是这种格式(防螃蟹,已经编码了……):

这些网站的域名明显不同,但弹出框的内容却几乎一样。这种情况基本上有两种可能:

没有。一、这些电影资源网站被挂在马背上,被动装帧;

二、这些电影资源网站存在的意义,就是积极引导其他“主播”、“直播”、“泛*敏*感*词*”、“*敏*感*词*”网站。

***多年网课经验***,我隐约觉得有些不对劲,决定去看看情况。

2、简介

①网站内容

为了一探究竟,我依次点击不同网站上弹框的图片,然后跳转到对应的网站。这时候,我才发现这东西越来越奇怪了。除了这些网站,整个域名的布局都差不多,不再是“泛*敏*感*词*”等美图网站,而是*敏*感*词*网站!(打代码很痛...)

②诱导支付

我粗略分析了一下网址结构和内容布局,基本上遵循了一个规则:图片免费看,视频只能试,都需要付费。例如,点击此处的任何视频,然后转到这样的页面 =>

点击播放现在看?

它一直在加载。这不太对。我独享100M速度,还没有做页面阻塞。估计这个视频坏了;试试另一个?

再次点击现在播放看看?(有时播放几秒钟后屏幕变黑)

还在【数据加载】中,没有看到任何预览,这时候网站又开始弹出支付页面了(好像是想告诉大家:赶紧花十几二十块钱,就可以Don等不及了,支付指南还写着“享受美妙的旅程!”)=>

通过微信和支付宝账号可以发现,这些网站基本上都是大叔脚操作的=>

哟,*敏*感*词*网站 现在,UX 做得这么好吗?基本上,微信和支付宝都是用来支付的,算是上了移动支付的火车。从产品上来看,这个诱导支付是可以做到的,无论是点击视频弹框,还是点击右上角网站[激活VIP]]这个按钮都可以弹出一个每次都有不同的诱惑画面,而且价格很“亲民”,一般十几二十元左右。

但是在分析了多个页面之后,我猜是这些网站:

它可能只是一个没有视频服务之类的外壳。最终目的是诱导用户使用微信或支付宝进行小额支付,然后消费者将蒙受损失。(说白了就是*敏*感*词*诱发的小额金融诈骗)

嗯,只是猜测而已,到底是不是这样,还需要一步一步的去验证。

(以下内容比较技术性,不感兴趣的可以拖到文末查看本次调查的结论)

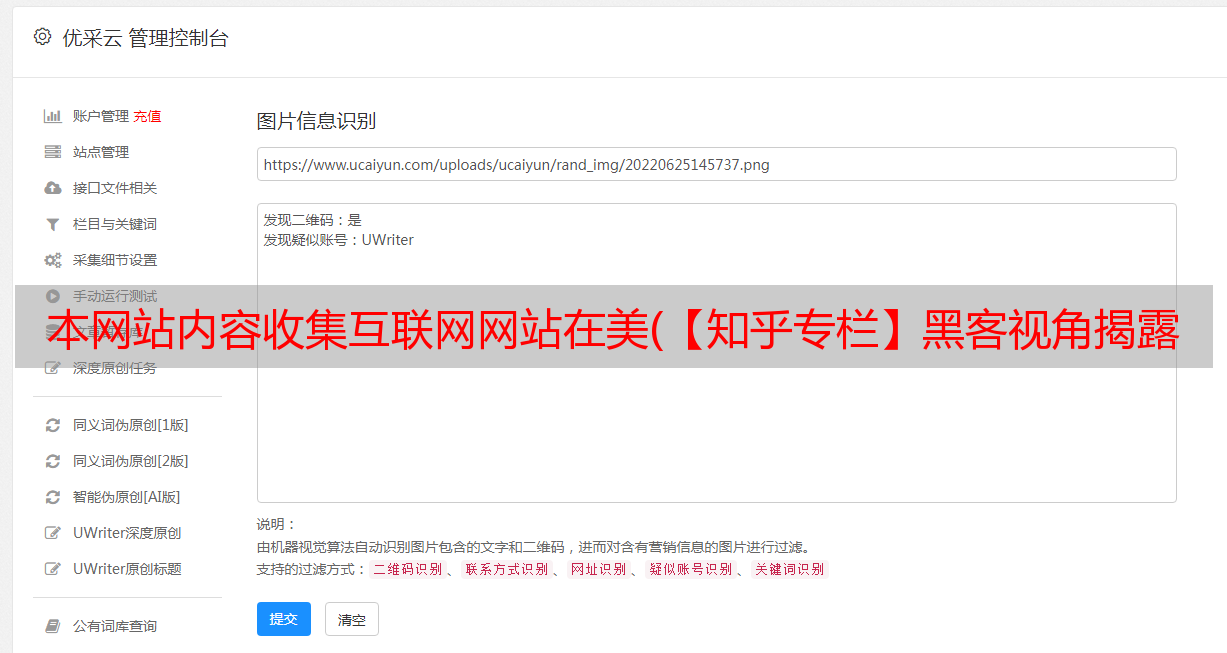

3、信息采集

我的直觉告诉我,这些网站应该使用同类型的cms(内容管理系统),或者更直接的“*敏*感*词*cms”,可能有一些*敏*感*词*身后的灰烬。生产团队正在运作。既然都是cms网站制作的,那么就有相同的banner、网站标志、开发者信息等,也就是“网站指纹”。

① 查看网站的源码,找出“网站指纹”

像这样的东西=>

观察这些网站,每个网站在前端代码的header和footer标签中都有对应的指纹信息。

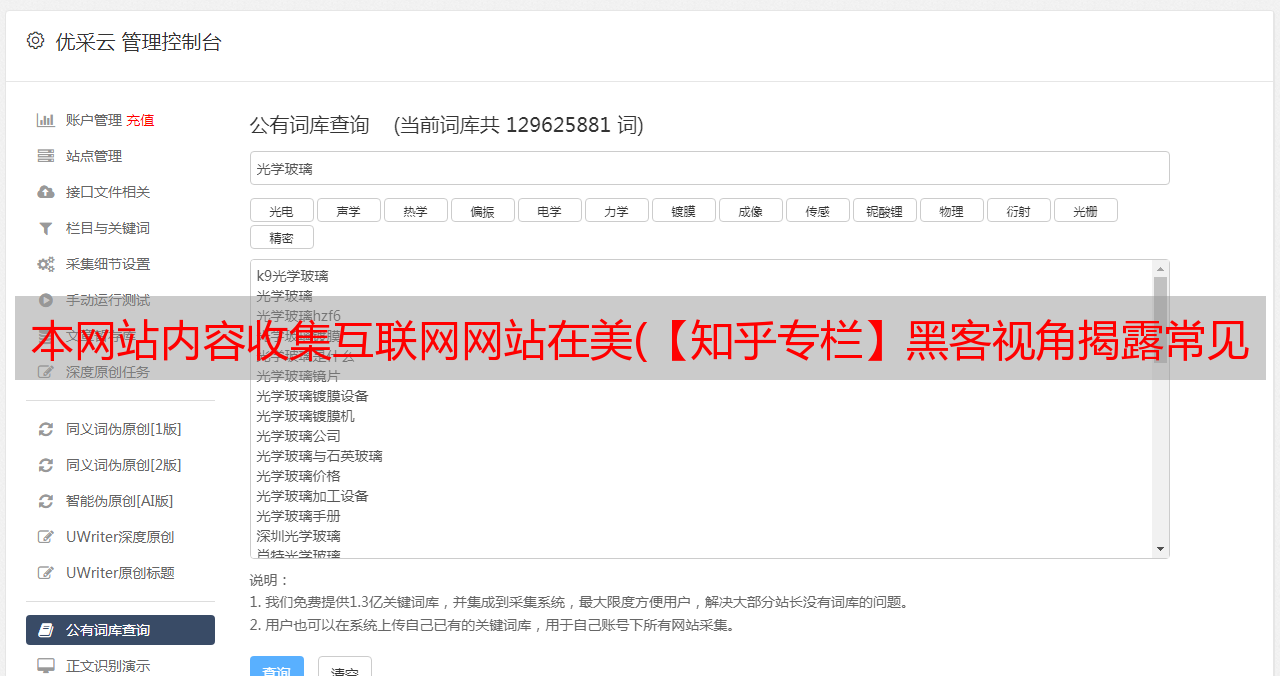

② 通过 Google 或 Bing 按 网站 指纹和 关键词 语法(例如 intext 或 intitle)搜索 =>

(注意:如果搜索这种类型的网站,建议关闭安全搜索功能,否则会发现内容很少)

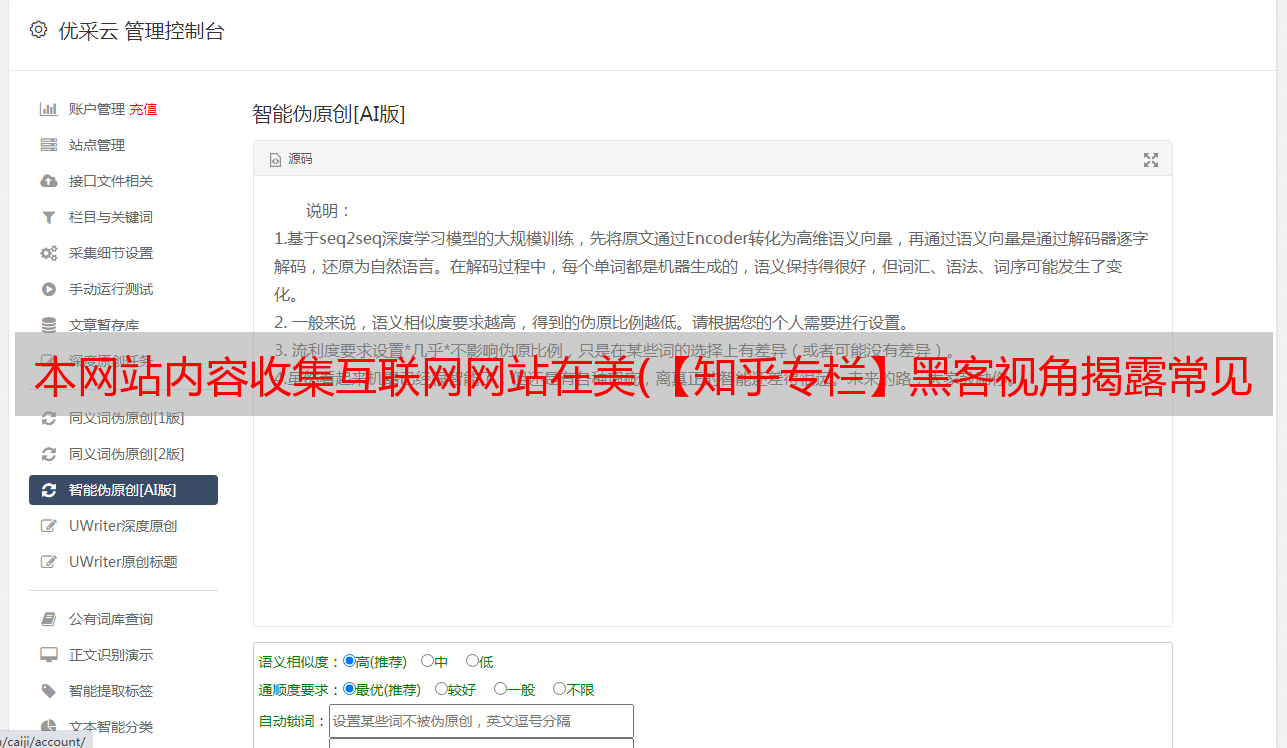

根据几个搜索引擎得到的信息,这么多相同的网站和页面应该是这个行业的团队购买了相同或相似的cms,然后建立自己的推广,通过搜索引擎SEO或各种资源网站链接马推广等,通过微信或支付宝诱导支付。

看来这不仅仅是几个*敏*感*词*网站简单的事情,应该牵扯到*敏*感*词*诱骗行业的*敏*感*词*运作。

③ 接下来,我们需要做进一步的信息采集。

例如,这些 网站 服务器位于何处?是在国内运营还是在国外运营?*敏*感*词*是什么?看看有没有关联,是去中心化运营还是大团队运营?我们对这些*敏*感*词*网站服务器进行信息检测,这里我们使用Shodan(Satan,传说中的“黑暗搜索引擎”)来分析:

网站1:

开放端口:21、80

服务器地区:山东青岛

托管服务商:上海安XX网络

Whois域名信息:

备案信息:未备案

whois信息:安全保护开启,只能看到域名服务商的信息,没有运营商的个人信息网站

网站2:

IP地址:103.229.XX

开放端口:80

服务器地区:香港

托管服务提供商:Sun network LTD、New Network (Hong Kong) Limited

备案信息:未备案

域名注册人:王xx

注册人联系信息:

域名服务商:

网站3:

IP地址:107.154.XX

开放端口:80、81、88、443... 服务器地区:海外(美国)

托管服务提供商:Incapsula

Whois域名信息:

备案信息:未备案

域名服务商:godaddy(域名保护开启,无注册信息)

网站4:

IP地址:107.151.XX

开放端口:80、21、88、443…

服务器地区:海外(美国)

托管服务提供商:VpsQuan

whois域名信息:域名保护开启,无注册人信息

网站5:

IP地址:103.234.XX

开放端口:80、21、443、12345…

服务器地区:香港

whois域名信息:域名保护开启,无注册人信息

网站6:

IP地址:23.23.XX

开放端口:80、21、5985

服务器地区:海外(美国)

备案信息:未备案

注册地区:福建

域名服务商:godaddy

域名注册人:LIxx

注册人联系信息:

...

网站经过几十次分析,发现服务器区域、服务器托管公司、域名注册商、注册人信息等都非常分散。但还是得到一些信息:

一个。这些 网站80% 在香港和海外(美国)托管;

湾。没有正式备案;

C。大部分不留*敏*感*词*册人信息,有的留下QQ邮箱。

总结:经过以上四步信息采集,我们可以得到这个基本情况:

这些*敏*感*词*网站由很多小团队运营,通过购买类似“*敏*感*词*cms”的方式搭建运营;另外,为了规避国内监管,大多选择在香港等国家托管服务器。总部设在美国的服务商,很少留*敏*感*词*册的*敏*感*词*。(可通过微信、支付宝、网站数据库等进一步追踪)

4、漏洞挖掘

如果按照正常的灰产打击流程,最直接的方法就是使用“钓鱼执法”,比如直接微信或者支付宝支付,然后看能不能加好友,然后直接找出幕后的经营者(如果对方用的是小号,腾讯和阿里不介入,这个方法估计会失败)。

所以,在此之前,让我们看看我们是否可以在技术上取得突破。比如能不能拿到后台数据库,找到后台管理页面,直接接管网站,或者通过数据库找到更详细的管理员账号信息等等,甚至可以通过服务器提权获得整个服务器权限; 这些的前提是:能找到这套“*敏*感*词*cms”的漏洞吗?

考虑到这类网络软件是“地下”的,不像知名的discuz论坛,有很多公开的漏洞和渗透工具可以直接被利用。因此,可以考虑使用自动化漏洞扫描,看看是否能找到常规漏洞,然后尝试手动挖洞。

这里先从国外托管的几个*敏*感*词*网站入手,发现大部分都是基于PHP+MySQL架构的,甚至还有很多是运行在Windows+IIS上的,通过手动漏洞挖掘发现很多SQL 注入漏洞或 XSS 跨站点脚本漏洞或中间件漏洞。当然,这些漏洞能不能被利用,能利用到什么程度,还有待进一步验证。

5、SQL 注入渗透

接下来手动找几个注入点,点击网站的分类列表,可以得到类似“php?id=x”的链接=>

这里我们采集了一批不同网站的注入点,然后我们拿着神器SQLmap到处走走。

不同的网站保护条件不同(比如安装了waf),注入的效果也不同。你不能用一个命令去黑。需要调整注入的参数,比如是否增加延时,是否使用随机headers,是否添加Large injection level,需要绕过处理等。

根据这个想法,你可能需要使用这些命令:

① SQL注入获取数据库和管理员信息

root@kali:~# sqlmap.py -u --dbs --users

root@kali:~# sqlmap.py -u --dbs --users --dbms mysq

root@kali:~# sqlmap.py -u --dbs --users --time-sec 2 --dbms mysql --level=2 --risk=2 --random-agent

②根据注入的数据库,获取数据库中的数据表

sqlmap.py -u --tables -D "aaaaaa"

sqlmap.py -u --tables -D "aaaaaa" --random-agent

③ 获取管理员资料表或暴力脱裤子

sqlmap.py -u --dump -T "xxadminxx" -D "aaaaaa"

sqlmap.py -u --dbms mysql --dump-all -D "aaaaaa"

(注入失败)

(注入成功,正在下载数据库,正在获取管理员账号密码)

(注入成功,破解管理员密码,这里hash值没有用完,需要借助在线MD5工具破解)

网站成功破库转储截图部分截图(已同步报警):

6、密码爆破和后台登录管理

①通过上面的SQL注入,得到了这些网站的管理员用户名和密码哈希值(MD5值),需要对MD5进行暴力破解。破解成功率还不确定。如果哈希值为“加”“盐”,那么成功率会大大降低,所以只能碰运气了。

直接在这里找几个网上的md5网站,四处看看:

上面是一个6位数字,直接秒破。再试下一个 =>

这个破解不了,估计是密码长度比较长,然后继续尝试其他=>

8位密码也在几秒钟内被破解。另外,不同在线MD5网站的hash存储容量和计算速度不同,部分背景还包括泄露的社工图书馆信息,可以多试一试网站。

②得到网站对应的大部分管理员账号密码后,就可以进入后台管理查找了,但是怎么进入呢?网站前端页面没有“管理”、“后台”等字样供我们点击进入。

这些网站有的可以通过默认管理进入后台,有的修改了后台地址,需要后台扫描器检测。

直接使用admin作为后台管理页面:

对后台路径进行了一些更改:

虽然网站域名不一样,甚至运营商也不一样,但是后台管理页面完全一样。在这里,登录上面得到的账号和密码=>

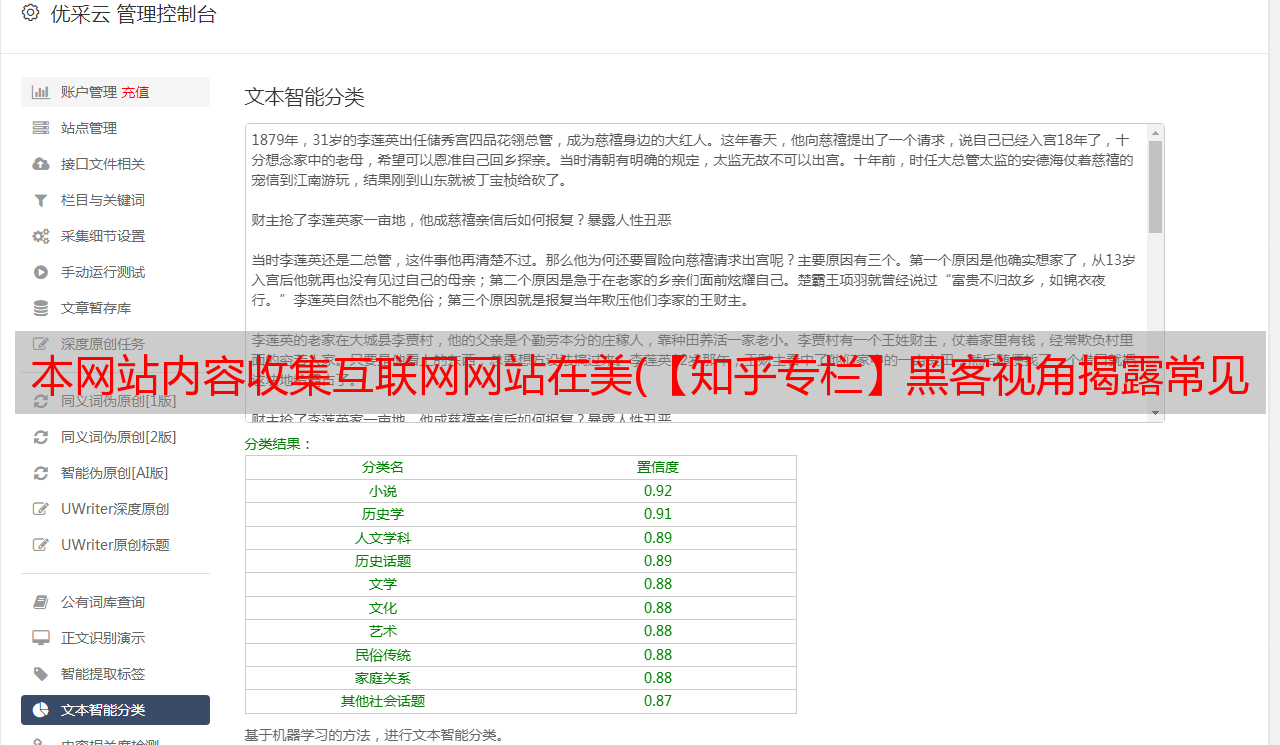

③ 然后我进入后台,然后有点震惊:

这个系统的后台已经公然表示是“诱导支付,诱惑支付”!

也就是说,有专门从事这种*敏*感*词*感应的专业团队网站,这只是我无意中发现的一个“*敏*感*词*cms”,肯定还有很多很多……

我们来看看这个“诱导支付”系统是如何运作的?

一个。管理帐户

湾。资源添加:网站上的视频和图片都添加到这里

湾。资源补充:大部分图片和视频链接都是外部链接,除了图片是有效的,有些视频是空的,有些是无效链接(假的)

湾。资源添加:图库列表中的所有图片都使用外部链接而不是本地存储

C。分类设置:可以在网站首页对图片分类进行简单的修改

d。付款设置:这就是重点!把二维码换成自己的,就可以等傻子掏钱了!(比挖掘比特币要好得多..)

概括:

通过后台系统的分析,我最初的猜测基本得到了证实:这些所谓的*敏*感*词*网站本身就是一个“壳”,所有的图片都是外部链接,而且几乎大部分的视频也是False,甚至如果有人通过微信或支付宝支付,跳转后看到的永远是“资源加载”的黑屏页面。(这真是“钱付了,裤子脱了,你给我看这个?!”……)

总之,这种“诱惑支付”系统,打着*敏*感*词*的幌子,搭上移动支付车,欺骗了广大“消费者”。但由于服务的“特殊性”,大部分服务器设置在国外,交易金融规模较小。这样的用户基本上蒙受了傻瓜式损失。.

Tips:在写文章的时候突然好奇的搜了一下,然后在一些问答页面看到有人提问=>

你想告诉他真相吗?

接下来,拿到网站的后台管理权限后,还能做什么呢?也可以考虑提权,把整个服务器下架,不过这不是本文的重点=>

7、文章结束

①根据以上内容,我们大致可以用下图展示整个*敏*感*词*诱导链=>

②接下来要找出这些*敏*感*词*骗子吗?(记住,这是*敏*感*词*骗局,不是“1024”或“草柳”)这是我够不到的,而且数量无法估量。找谁?

而且,如果一个站被毁,肯定还有一个类似的。在这里,需要云服务商(提供服务器托管)、移动支付平台(微信支付、支付宝支付)、网警、社会各界共同介入。

③ 一直有一种说法:“互联网流量和资金有一半以上属于*敏*感*词*和‘菠菜’”,我以前不太相信,但现在我相信了。有很多“不在舞台上的地下人”网站,而这些网站有多“黑”或“黑”,超出了我们的想象,超出了我们的底线。

④ 这起*敏*感*词*诈骗案只是一种“灰色产品”;随着云服务的飞速发展,以及移动社交和支付的极致便利,这样的“灰色产品”服务已经逐渐渗透到我们的生活中,你有没有遇到过类似或者其他的情况?你是怎么解决的?

最后,如果你心疼你的好朋友,就交给TA吧,不要再伤害TA了……

[上主要介绍]

【特色内容】